nová technika byla objevena snadno získat Pairwise Master Key Identifier (PMKID) z routeru pomocí WPA/WPA2 zabezpečení, které pak mohou být použity k bezva heslo bezdrátové sítě z routeru. Zatímco předchozí WPA/WPA2 praskání metody potřebné útočník čekat na uživatele k přihlášení k bezdrátové síti a zachytit úplný handshake ověřování, tato nová metoda vyžaduje pouze jeden snímek, který může útočník požadovat od AP, protože to je pravidelnou součástí protokolu.

tuto novou metodu objevil Jens“ atom “ Steube, vývojář populárního Hashcat password cracking tool, když hledal nové způsoby, jak prolomit bezdrátový bezpečnostní protokol WPA3. Podle Steube bude tato metoda fungovat proti téměř všem směrovačům využívajícím 802.11i/p/q / r sítě s povoleným roamingem.

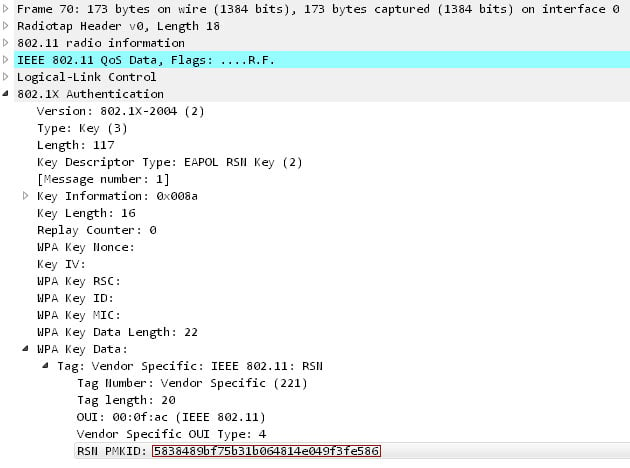

tato metoda funguje extrakcí RSN IE (robustní bezpečnostní síťový informační prvek) z jediného rámce EAPOL. RSN IE je volitelné pole, které obsahuje identifikátor párového hlavního klíče (PMKID) generovaný routerem, když se uživatel pokusí ověřit.

PMK je součástí běžného 4cestného handshake, který se používá k potvrzení, že router i klient znají předem sdílený klíč (PSK) nebo bezdrátové heslo sítě. Je generován pomocí následujícího vzorce jak na AP, tak na připojovacím klientovi:

„PMKID se vypočítá pomocí HMAC-SHA1, kde klíčem je PMK a datová část je zřetězením pevného řetězce „PMK Name“, MAC adresy přístupového bodu a MAC adresy stanice.“uvedl Steube příspěvek k této nové metodě.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)můžete vidět PMKID vložený do rámce správy níže.

Předchozí WPA/WPA2 sušenky požadované útočník trpělivě čekat, zatímco poslech v na bezdrátové síti, dokud se uživatel úspěšně přihlášen. Pak mohli zachytit čtyřcestný handshake, aby prolomili klíč.

„všechny předchozí útoky na WPA útočník musí být v poloze, která jim umožňuje zaznamenávat ověření snímků z obou přístupový bod a klient (uživatel),“ Steube řekl BleepingComputer. „Útočník také musí čekat na uživatele k přihlášení k síti, nástroj běží v ten moment na skládku handshake na disk.“

nyní se útočník musí jednoduše pokusit o ověření bezdrátové sítě, aby získal jeden snímek, aby získal přístup k PMKID, který pak může být prasklý, aby získal předem sdílený klíč (PSK) bezdrátové sítě.

Je třeba poznamenat, že tato metoda nebude dělat to jednodušší, až k bezva heslo pro bezdrátovou síť. Místo toho je proces získání hash, který může být napaden získat bezdrátové heslo mnohem jednodušší.

jak dlouho crack WPA / WPA2 bezdrátové heslo?

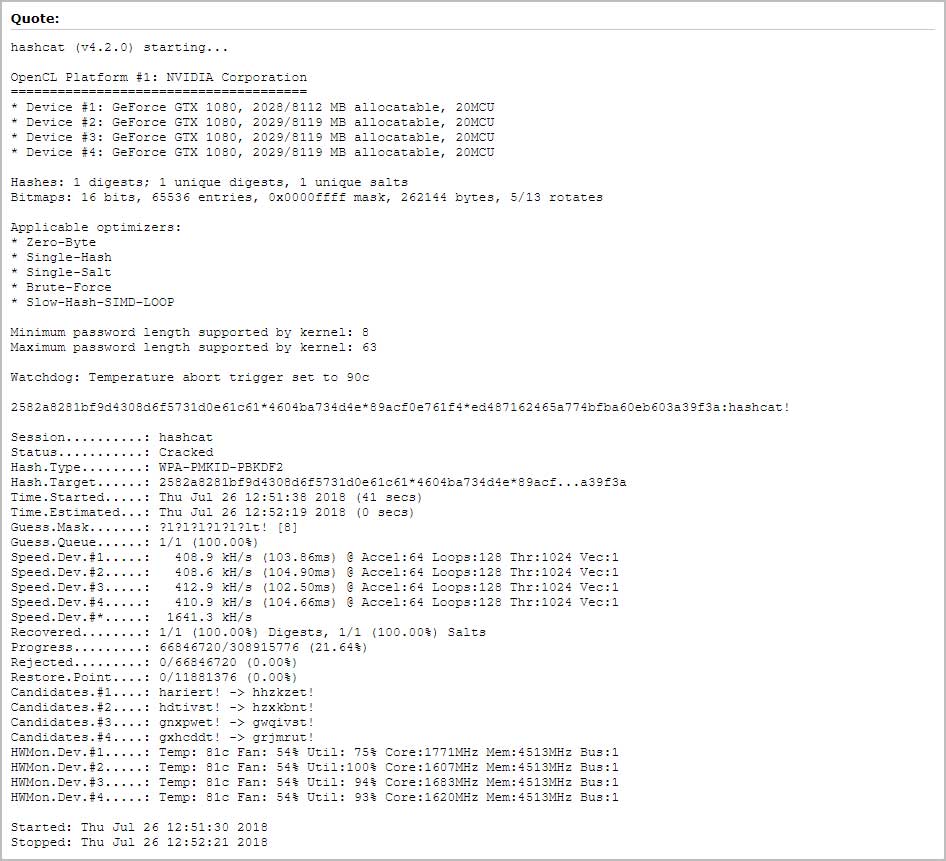

zatímco nová metoda Steube usnadňuje přístup k hash, který obsahuje předem sdílený klíč, který je třeba ještě popraskat. Tento proces může trvat dlouho v závislosti na složitosti hesla.

bohužel mnoho uživatelů neví, jak změnit své bezdrátové heslo a jednoduše použít PSK generovaný jejich routerem.

„ve skutečnosti mnoho uživatelů nemá technické znalosti pro změnu PSK na svých směrovačích,“ řekl Steube BleepingComputer. „Nadále používají PSK generovaný výrobcem, což činí útok WPA proveditelným pro velkou skupinu uživatelů WPA.“

protože někteří výrobci vytvářejí PSK ze vzoru, který lze snadno určit, může být vložen do programu, jako je Hashcat, aby bylo snazší prolomit bezdrátové heslo.

“ praskání PSKs je usnadněno některými výrobci, kteří vytvářejí PSK, které se řídí zřejmým vzorem, který lze mapovat přímo na značku směrovačů. Kromě toho MAC adresa AP a vzor ESSID umožňuje útočníkovi znát výrobce AP, aniž by k němu měl fyzický přístup, “ řekl nám Steube e-mailem. „Útočníci shromáždili vzor používaný výrobci a vytvořili generátory pro každého z nich, které pak mohou být přiváděny do hashcat. Někteří výrobci používají vzor, který je příliš velký na vyhledávání, ale jiní ne. Čím rychleji je váš hardware, tím rychleji můžete prohledávat takový klíčový prostor. Typický výrobce PSK délky 10 trvá 8 dní, než praskne (na poli GPU 4).“

ochrana hesla routeru před prasknutím

pro správnou ochranu bezdrátové sítě je důležité vytvořit si vlastní klíč, nikoli použít klíč generovaný routerem. Dále by tento klíč měl být dlouhý a složitý tím, že se skládá z čísel, malých písmen, velkých písmen a symbolů (&%$!).

“ ve skutečnosti je na toto téma hodně vědeckého výzkumu. Existuje mnoho různých způsobů, jak vytvořit dobré heslo a učinit je nezapomenutelný,“ Steube řekl BleepingComputer když jsme požádali o doporučení na silné bezdrátové hesla. „Osobně používám správce hesel a nechám ho generovat skutečná náhodná hesla délky 20-30.“

Aktualizováno 8/6/18 12: 00 EST s opravami od Steube. Díky Jensi!