en ny teknik er blevet opdaget for let at hente den parvise Master Key Identifier (PMKID) fra en router ved hjælp af APA / APPA2-sikkerhed, som derefter kan bruges til at knække routerens trådløse adgangskode. Mens tidligere AP/AP2-krakningsmetoder krævede, at en angriber ventede på, at en bruger skulle logge ind på et trådløst netværk og fange et fuldt godkendelseshåndtryk, kræver denne nye metode kun en enkelt ramme, som angriberen kan anmode om fra AP, fordi det er en regelmæssig del af protokollen.

denne nye metode blev opdaget af Jens “atom” Steube, udvikleren af det populære Hashcat-adgangskodekrakningsværktøj, når man ledte efter nye måder at knække APA3 trådløs sikkerhedsprotokol på. Ifølge Steube vil denne metode arbejde imod næsten alle routere, der bruger 802.11i/p/k / r netværk med roaming aktiveret.

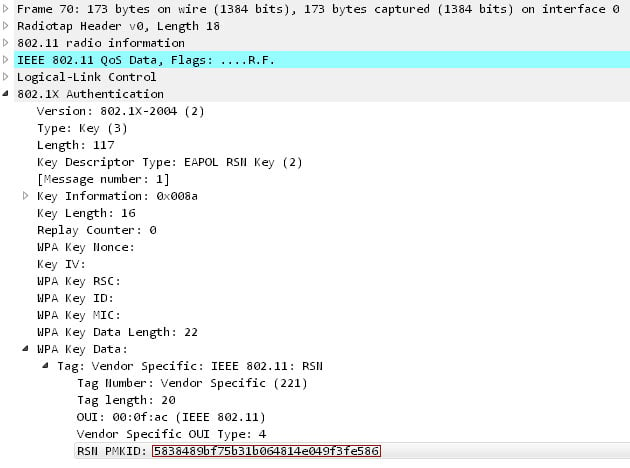

denne metode fungerer ved at udtrække RSN IE (Robust Sikkerhedsnetværksinformationselement) fra en enkelt eapol-ramme. RSN IE er et valgfrit felt, der indeholder den parvise Master Key Identifier (PMKID) genereret af en router, når en bruger forsøger at godkende.

PMK er en del af det normale 4-vejs håndtryk, der bruges til at bekræfte, at både routeren og klienten kender den foruddelte nøgle (PSK) eller trådløse adgangskode på netværket. Den genereres ved hjælp af følgende formel på både AP og den forbindende klient:

“PMKID beregnes ved hjælp af HMAC-SHA1, hvor nøglen er PMK, og datadelen er sammenkædningen af en fast strengetiket “PMK-navn”, adgangspunktets MAC-adresse og stationens MAC-adresse.”udtalte Steubes indlæg om denne nye metode.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)Du kan se pmkid indsat i en styringsramme nedenfor.

tidligere APV/apv2-crackere krævede, at en angriber tålmodigt ventede, mens han lyttede ind på et trådløst netværk, indtil en bruger var logget ind. De kunne derefter fange fire-vejs håndtryk for at knække nøglen.

“med eventuelle tidligere angreb på APV skal en angriber være i en fysisk position, der gør det muligt for dem at optage godkendelsesrammerne fra både adgangspunktet og klienten (brugeren),” sagde Steube til BleepingComputer. “Angriberen skal også vente på, at en bruger logger ind på netværket og har et værktøj, der kører i det nøjagtige øjeblik for at dumpe håndtrykket til disken.”

nu skal en angriber simpelthen forsøge at godkende det trådløse netværk for at hente en enkelt ramme for at få adgang til PMKID, som derefter kan knækkes for at hente den foruddelte nøgle (PSK) på det trådløse netværk.

det skal bemærkes, at denne metode ikke gør det lettere at knække adgangskoden til et trådløst netværk. Det gør i stedet processen med at erhverve en hash, der kan angribes for at få den trådløse adgangskode meget lettere.

hvor lang tid skal du knække en trådløs adgangskode til APV/APV2?

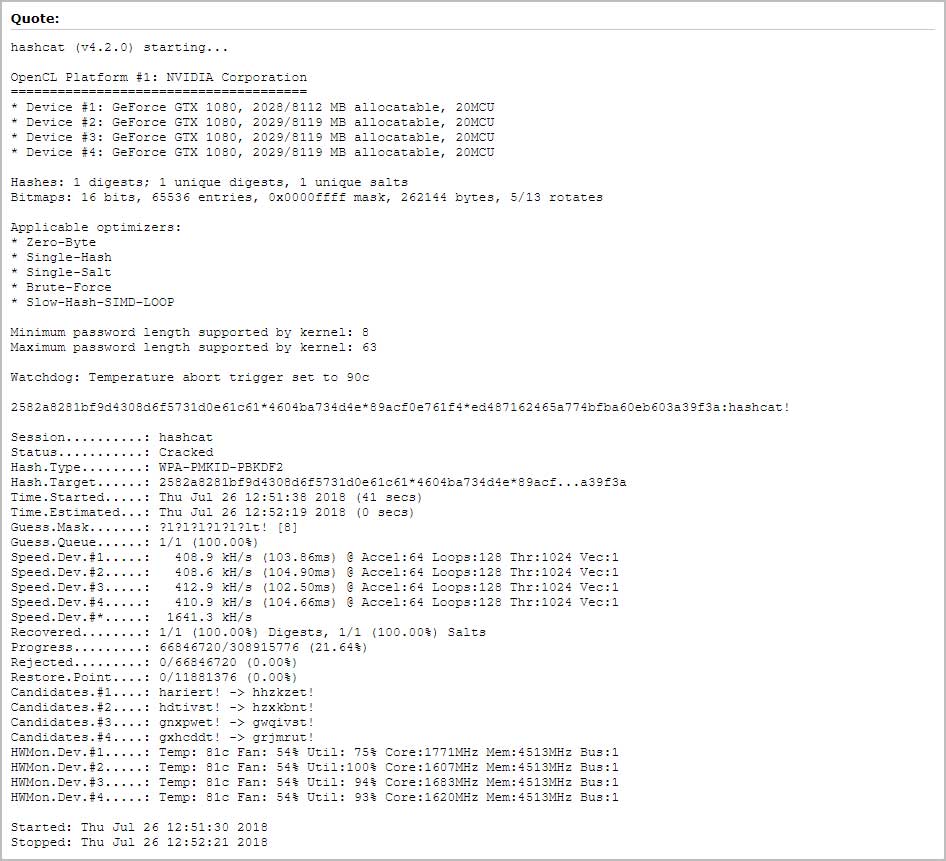

mens Steubes nye metode gør det meget lettere at få adgang til en hash, der indeholder den foruddelte nøgle, som hash stadig skal knækkes. Denne proces kan stadig tage lang tid afhængigt af adgangskodens kompleksitet.

desværre ved mange brugere ikke, hvordan de ændrer deres trådløse adgangskode og bruger simpelthen PSK genereret af deres router. “faktisk har mange brugere ikke den tekniske viden til at ændre PSK på deres routere,” sagde Steube til BleepingComputer. “De fortsætter med at bruge den producentgenererede PSK, og det gør det muligt at angribe APV på en stor gruppe af APV-brugere.”

da visse producenter opretter en PSK ud fra et mønster, der let kan bestemmes, kan den føres ind i et program som Hashcat for at gøre det lettere at knække den trådløse adgangskode.

“krakning af PSK’ er gøres lettere af nogle producenter, der opretter PSK ‘ er, der følger et indlysende mønster, der kan kortlægges direkte til routernes fabrikat. Derudover giver AP mac-adressen og ESSID-mønsteret en angriber mulighed for at kende AP-producenten uden at have fysisk adgang til den,” fortsatte Steube med at fortælle os via e-mail. “Angribere har samlet det mønster, som producenterne bruger, og har oprettet generatorer til hver af dem, som derefter kan føres ind i hashcat. Nogle producenter bruger mønster, der er for stort til at søge, men andre gør det ikke. Jo hurtigere dit udstyr er, jo hurtigere kan du søge gennem et sådant keyspace. En typisk producenter PSK af Længde 10 tager 8 dage at knække (på en 4 GPU boks).”

beskyttelse af din routers adgangskode mod at blive revnet

for at beskytte dit trådløse netværk korrekt er det vigtigt at oprette din egen nøgle i stedet for at bruge den, der genereres af routeren. Desuden skal denne nøgle være lang og kompleks ved at bestå af tal, små bogstaver, store bogstaver og symboler (&%$!).

“der er faktisk meget videnskabelig forskning om dette emne. Der er mange forskellige måder at oprette gode adgangskoder på og gøre dem mindeværdige,” fortalte Steube BleepingComputer, da vi bad om anbefalinger om stærke trådløse adgangskoder. “Personligt bruger jeg en adgangskodeadministrator og lader den generere ægte tilfældige adgangskoder med Længde 20 – 30.”

opdateret 8/6/18 12: 00 EST med rettelser fra Steube. Tak Jens!