hallinnoidun palvelun ylläpitämissä Verkkotunnusohjaimissa paljastaa useita palveluita, kuten LDAP: n, DNS: n, Kerberosin ja RPC: n. Google Cloudissa käyttöön otetut virtuaalikoneet (VMS) sekä tiloissa toimivat koneet saattavat käyttötapauksistasi riippuen tarvita pääsyn näihin palveluihin hyötyäkseen ActiveDirectory-palvelusta.

domain-Ohjainten ja VMs: n hyökkäyspinnan pienentämiseksi sinun tulisi käyttää yhteyskäytäntöjä, joilla estetään kaikki verkkoviestintä, jota ei välttämättä tarvita.Tässä artikkelissa kuvataan, miten palomuurit voidaan määrittää mukautumaan tavallisiin aktiivisiin Hakemistokäyttötapauksiin ja samalla kieltää muu verkkoviestintä.

- kirjautuminen vastaan todennus

- Yleiskäyttötapaukset

- hallitun Microsoftin mainoksen käyttäminen VPC: n sisällä

- verkkotunnuksen resoluutio

- todennus VM: ään Kerberos

- todennetaan VM: lle käyttäen NTLM: ää

- verkkotunnusten liittäminen ja käsittely

- hallinnoitavan Microsoft Ad: n hallinnointi

- hallitun Microsoft-mainoksen liittäminen toimitiloissa olevaan Active Directoryyn

- luottamuksen luominen ja todentaminen

- Google Cloud DNS-nimien selvittäminen paikan päällä

- DNS-delegaatio

- ehdollinen DNS-Huolinta

- paikan päällä suoritettavien DNS-nimien selvittäminen Google Cloudista

- hallittujen Microsoftin MAINOSRESURSSIEN käyttäminen toimitiloissa

- todentaminen VM: ään paikan päällä Kerberoksen avulla

- Todennettaessa VM: ään paikan päällä käyttäen NTLM: ää

- tilametsän käyttäjien kirjausten käsittely

- pääsy paikan päällä oleviin Active Directory-resursseihin Google Cloudista

- todentaminen tiloissa toimivaan VM: ään Kerberos

- todennettaessa paikan päällä olevaan VM: ään käyttäen NTLM: ää

- hallitun Microsoft AD Forestin käyttäjien kirjausten käsittely

kirjautuminen vastaan todennus

vaikka termejä kirjautuminen ja todennus käytetään usein keskenään,niillä on eri merkitys Windowsin tietoturvan yhteydessä. Logondescribes the process that happens on the system a user is gaining access to.In sen sijaan tunnistautumisen suorittaa tietokone, jolla käyttäjän tili sijaitsee.

kun käytät paikallista tiliä kirjautuaksesi koneeseen, Kohdekone hoitaa sekä kirjautumisen että tunnistamisen. Aktiivisessa Directoryenvirmentissä on yleisempää käyttää verkkotunnuksen käyttäjää kirjautumiseen. Tässä tapauksessa kirjautumisen hoitaa Kohdekone, kun taas todennuksen suorittaa toimialueen ohjain.

todentamiseen asiakas voi käyttää eitherkerberosta tai NTLM: ää .Kun asiakas todentaa, kohdekoneen on käsiteltävä kirjautuminen.Riippuen asiakkaan pyytämästä logon-tyypistä, tämä saattaa vaatia lisäinteraktiota verkkotunnusohjaimien kanssa, jotka käyttävät protokollia, kuten Kerberos,NTLM ,LDAP ,RPC tai SMB .

koska kirjausten todentaminen ja käsittely vaativat erilaisia protokollia, on hyödyllistä erottaa nämä kaksi käsitettä toisistaan tunnistettaessa rightfirewall-konfiguraatiota.

Yleiskäyttötapaukset

seuraavissa osioissa kuvataan yleisiä käyttötapauksia, joita käytetään hallinnoidun Microsoft-mainoksen käyttöön, ja näytetään, mitkä palomuurisäännöt sinun on määritettävä kutakin käyttötapausta varten.

Jos et aio integroida hallittua Microsoft-mainosta on-premisesActive-hakemistoon, sinun tarvitsee vain lukea tämän artikkelin ensimmäinen osa,Kun käytät hallinnoitua Microsoft-mainosta VPC: n sisältä. Jos aiot luoda luottamussuhteen hallinnoidun Microsoft-mainoksen ja toimitilojen aktiivisen hakemiston välillä, koko artikkeli koskee.

voit analysoida palomuurisäännön lokit, jos lisäportteja saatetaan tarvita. Koska theimplied deny ingress-sääntö on poistettu käytöstä, sinun on ensin luotava mukautettu, matalan prioriteetin palomuurisääntö, joka kieltää kaiken sisäänpääsyliikenteen, mutta on palomuurin kirjautuminen käytössä. Kun tämä sääntö on käytössä, epäonnistuneet yhteysyritykset aiheuttavat lokimerkinnän julkaisemisen Stackdriveriin. Koska palomuurin säännöt voivat tuottaa merkittävän määrän lokit, harkitse käytöstä palomuurin kirjaaminen uudelleen, kun olet suorittanut analyysin.

hallitun Microsoftin mainoksen käyttäminen VPC: n sisällä

Kun käytät oletusverkkoa käyttöönotetun Microsoft-mainoksen käyttöönottoon, muita asetuksia ei tarvita, jotta VMS: ää VPC: ssä voidaan käyttää Active Directory-hakemistoa.

Jos olet muokannut VPC-määritystäsi tai palomuurisääntöjäsi, sinun on varmistettava, että palomuurikokoonpanosi sallii edelleen yhteydenpidon hallitsevan Microsoft-mainoksen kanssa. Seuraavissa osioissa kuvataan palomuurisääntöjä, jotka saatat joutua luomaan.

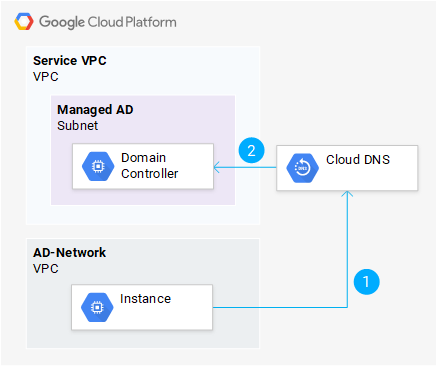

verkkotunnuksen resoluutio

kun VM yrittää ratkaista DNS-nimen, se ei suoraan kysy domaincontrollerilta. Sen sijaan, DNS-kysely lähetetään metadata-palvelimelle, joka on thedefault DNS-palvelin määritetty Compute Engine VMS. Metadata-palvelin sitten lähettää kyselyn pilvi DNS privateDNS forwarding zone luotu Microsoft mainoksen. Tämä välitysvyöhyke välittää kyselyn sitten asianmukaiselle toimialueen ohjaimelle.

sinun ei tarvitse määrittää mitään palomuurisääntöjä tämän käyttötapauksen mahdollistamiseksi.Viestintä pilvi DNS (1) on aina kuitattu VMS VPC ja hallittu Microsoft mainos sallii oletuksena DNS-pyynnöt pilvi DNS pilvi DNS(2).

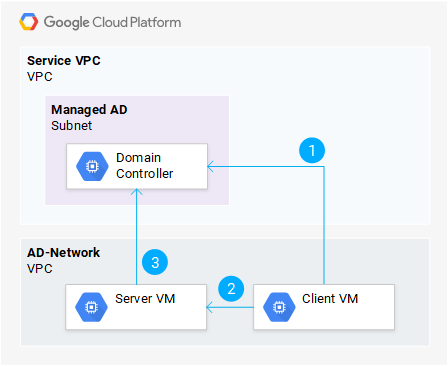

todennus VM: ään Kerberos

käyttäjälle, joka on kirjautunut yhteen VM: ään, saattaa edellyttää pääsyä toisen VM: n tarjoamaan palveluun. Käyttäjä voi esimerkiksi yrittää avata RDP-yhteyden, käyttää tiedostonjakoa tai käyttää todennusta vaativaa HTTP-resurssia.

jotta käyttäjä voi todentaa Kerberos-palvelimelle VM: n avulla, asiakas VMhas hankkii ensin asianmukaisen Kerberos-lipun joltakulta Microsoftin MAINOSOHJAIMISTA.

jotta VMs voi todentaa toiselle Kerberos-järjestelmällä, seuraavan viestinnän on oltava palomuurisääntöjen sallimaa:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

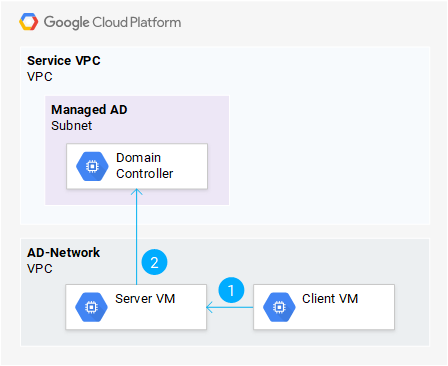

todennetaan VM: lle käyttäen NTLM: ää

vaikka Ikkunanpoisto on useimmissa tapauksissa yli NTLM: n, asiakkaat saattavat joskus joutua turvautumaan NTLM: n todentamiseen. NTLM tukeutuu pass-through-todennukseen, ja vaatii siksi palvelinta kommunikoimaan yhden Microsoft AD domain-ohjaimen kanssa käyttäjän todentamiseksi.

jotta VMs voi todentaa muut VMs: t NTLM: llä, seuraavan viestinnän on oltava sallittua palomuurisäännöissä:

| toiminta | From | to | protokollat | |

|---|---|---|---|---|

| 1 | Client VM | Server VM | protokolla käytetty voit käyttää VM: ää, kuten http (TCP/80, tcp/443) tai RDP (TCP/3389) | |

| 2 | salli | client vm | hallittu Microsoft Ad aliverkko | katso prosessointilogot. |

verkkotunnusten liittäminen ja käsittely

toimiakseen verkkotunnuksen jäsenenä ja prosessoidakseen käyttäjiltä tulevia kirjautumisia, koneen on kyettävä olemaan vuorovaikutuksessa Active Directoryn kanssa. Tarkka joukko protokollia, joita käytetään, riippuu kirjautumistyypistä, jota yksittäiset asiakkaat pyytävät. Tukea kaikkia commonscenarios, sinun pitäisi sallia seuraavan yhdistelmän protokollia.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe seuraavat protokollat:

| toiminta | From | to | protokollat |

|---|---|---|---|

| 1 | salli | hallinnoitu Microsoft AD aliverkko |

hallinnoitavan Microsoft Ad: n hallinnointi

sinun on käytettävä adomain-liitettyä VM: ää hallinnoitavan Microsoft Ad: n hallinnoimiseksi. Voit käyttää työkaluja, kuten Active DirectoryAdministrative Center tässä VM, VM on myös voitava käyttää theActive Directory Web Services altistuvat hallittu Microsoft AD domain controllers.

| toiminta | From | to | protokollat |

|---|---|---|---|

| 1 | salli | Managed Microsoft AD aliverkko | ad web services (TCP/9389) |

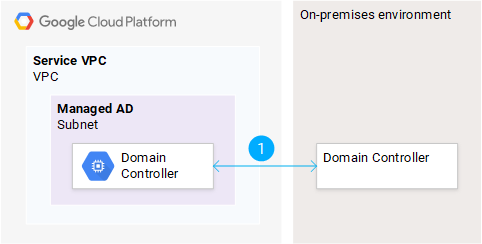

hallitun Microsoft-mainoksen liittäminen toimitiloissa olevaan Active Directoryyn

hallitun Microsoft-mainoksen liittämiseksi toimitiloissa olevaan Active Directoryyn on luotava luottamussuhde metsien välille. Lisäksi sinun tulisi käyttää Google Cloudin ja toimitilaympäristösi välistä nimitarkkuutta.

luottamuksen luominen ja todentaminen

forest Trustin luomiseksi ja varmentamiseksi on hallittujen Microsoft ADdomain-Ohjainten ja toimitiloissa olevien metsäalan pääkäyttäjien kyettävä kaksisuuntaisesti kommunikoimaan.

jotta luottamus voidaan luoda ja verifioida, määritä tiloissa oleva palomuuri mahdollistamaan sisään-ja ulospääsyliikenne, joka vastaa näitä ominaisuuksia:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

hallittu Microsoft-mainos on esiasetettu mahdollistamaan liikennettä, joka vastaa näitä ominaisuuksia, joten sinun ei tarvitse määrittää ylimääräisiä palomuurisääntöjä ONGOOGLE Cloud.

Google Cloud DNS-nimien selvittäminen paikan päällä

on kaksi tapaa, joilla voit sallia paikan päällä olevien koneiden ratkaista DNS-nimet Microsoft-mainoksessa: DNS-delegointi ja ehdollinen DNS-Huolinta.

DNS-delegaatio

hallinnoidun Microsoft AD: n käyttämä DNS-verkkotunnus saattaa olla tiloissa käytettävän thedns-verkkotunnuksen aliverkko. Voit esimerkiksi käyttää cloud.example.com forManaged Microsoft AD käytön aikana example.com tiloissa. Jotta on-premisesclients ratkaista DNS nimet Google Cloud resursseja, voit asettaa upDNS delegation.

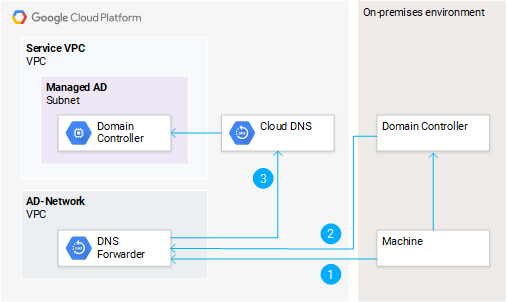

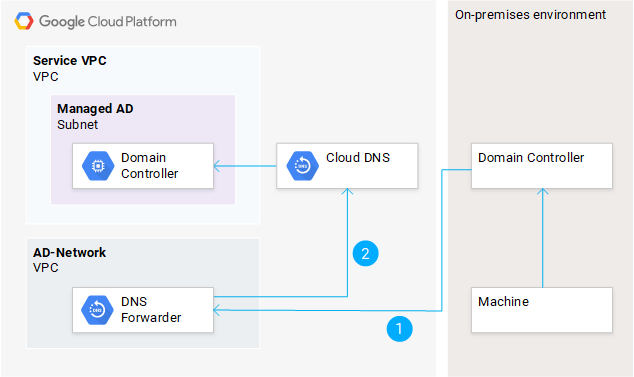

käytettäessä DNS delegaatio, yrittää ratkaista DNS nimi Agoogle pilvi resurssi ensimmäinen kysely on-premises DNS-palvelin. Dnsserver sitten ohjaa asiakkaan Cloud DNS, joka puolestaan eteenpäin therequest yksi hallinnoitu Microsoft AD domain ohjaimet.

altistaa pilvi-DNS: n toimitilaverkkoihin requirescreating and inbound server policy.Tämä luo saapuvan kuormatraktorin IP-osoitteen, joka on osa VPC: tä.

käyttääksesi huolitsijan osoitetta paikan päällä, Määritä on-premisesfirewall sallimaan poistumisliikenne, joka vastaa alla olevia ominaisuuksia.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

ehdollinen DNS-Huolinta

hallinnoidun Microsoft AD: n käyttämä DNS-verkkotunnus ei välttämättä ole THEDNS domain käytetään tiloissa. Esimerkiksicloud.example.com forManaged Microsoft AD käytettäessäcorp.example.local premises.

skenaarioissa, joissa DNS-verkkotunnukset eivät liity toisiinsa, voit määrittää ehdollisen Dnsforwardingin Active Directory-DNS: ssä. Kaikki kyselyt, jotka vastaavat hallinnoidun Microsoft AD: n käyttämää theDNS-nimeä, välitetään sitten Cloud DNS: lle.

käyttääksesi ehdollista DNS-edelleenlähetystä sinun on määritettävä aDNS-käytäntö, joka mahdollistaa saapuvan DNS: n forwardingfirstin. Jos haluat käyttää tuloksena olevaa huolitsijan osoitetta toimitiloista, määritä toimitilojesi palomuuri sallimaan poistumisliikenne, joka vastaa luonnehdintaa.

| toiminta | From | to | protokollat | 1 | salli | on-premises AD | DNS forwarding IP-osoite | DNS (UDP/53, TCP/53) |

|---|

Google Cloud-puolella luo palomuurisääntö, jonka avulla voit käyttää näitä kriteerejä vastaavaa liikennettä.

sinun ei tarvitse määrittää palomuurisääntöjä, jotta voit käyttää tiedonsiirtoa DNS-Kuormatraktorista pilvipalveluun DNS (2).

paikan päällä suoritettavien DNS-nimien selvittäminen Google Cloudista

hallittu Microsoft-mainos käyttää ehdollista DNS-huolintaa DNS-nimien selvittämiseen omassa toimitilametsässäsi. Jotta myös asiakkaat käynnissä Google Cloud toresolve DNS nimiä, joita hallinnoidaan paikan päällä Active Directory, voit luoda yksityisen huolintavyöhyke include DNS DNS, joka välittää kyselyjä paikan päällä verkkotunnuksen ohjaimet.

mahdollistaaksesi paikan päällä olevien DNS-nimien selvittämisen Google Cloudista, määritä paikan päällä oleva palomuuri mahdollistamaan sisäänpääsy seuraavan taulukon mukaisesti.

| Action/TH> | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Managed Microsoft AD | on-premises ad | DNS (UDP/53, TCP/53) |

| 2 | Cloud DNS (35.199.192.0/19) | on-premises AD | DNS (UDP/53, TCP/53) |

Google Cloud sallii vastaavan poistumisen traffic by default.

hallittujen Microsoftin MAINOSRESURSSIEN käyttäminen toimitiloissa

Jos hallittu Microsoft-mainosmetsä on perustettu luottamaan toimitiloissa olevaan metsääsi,saatat haluta, että paikan päällä olevat käyttäjät ja koneet voivat käyttää hallinnoidun Microsoft-mainosmetsän resursseja.

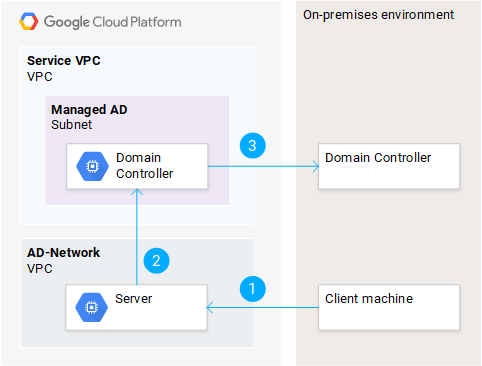

todentaminen VM: ään paikan päällä Kerberoksen avulla

käyttäjä, joka on kirjautunut paikan päällä olevaan koneeseen, saattaa edellyttää pääsyä VM: n tarjoamaan palveluun, joka toimii Google Cloudissa ja on aManaged Microsoft AD Forestin jäsen. Käyttäjä voi esimerkiksi yrittää avata RDP-yhteyden, käyttää tiedostonjakoa tai käyttää HTTP-resurssia, joka edellyttää todentamista.

jotta käyttäjät voivat todentaa Kerberos-palvelimelle VM: n avulla, asiakkaan on hankittava asianmukainen Kerberos-lippu. Tämä edellyttää yhteydenpitoa yhden toimitiloissa toimialueohjaimista sekä yhden hallinnoidun Microsoft AD-toimialueohjaimen kanssa.

jotta tiloissa VMs voidaan todentaa Kerberos-järjestelmän avulla, konfiguroidaan oman tilan palomuuri mahdollistamaan seuraava poistumisliikenne.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

Google Cloud-puolella, luo palomuurisäännöt, jotka mahdollistavat liikenteen (1) ja (2). Poistumisliikenne hallittuun Microsoft-mainokseen (3) on oletusarvoisesti sallittua.

Todennettaessa VM: ään paikan päällä käyttäen NTLM: ää

käytettäessä NTLM: ää todennettaessa käyttäjä paikan päällä olevasta aktiivisesta Directoryforest-palvelimesta VM: ään, joka on liitetty hallinnoituun Microsoft-MAINOSMETSÄÄN, näiden Microsoft AD domain-Ohjainten on kommunikoitava tilojen verkkotunnusohjainten kanssa.

jotta tiloissa VMs voidaan todentaa NTLM: n avulla, määritetään oman tilan palomuuri mahdollistamaan sisään-ja uloskäynti liikenteeseen seuraavasti.

| toiminta | From | to | protokollat | 1 | client machine (on-premises) | Server VM (Google Cloud) | sovellusten käyttämä protokolla, kuten http (TCP/80, tcp/443) tai RDP (TCP/3389) |

|---|---|---|---|---|

| 2 | salli | palvelinverkko VM | hallittu Microsoft Ad aliverkko | Katso käsittelylogot. |

| 3 | salli | hallittu Microsoft AD aliverkko | on-premises AD | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Google Cloud-puolella luo palomuurisäännöt, joilla voit lisätä liikennettä (1). Poistumisliikenne (2) ja (3) on sallittu oletusarvoisesti.

tilametsän käyttäjien kirjausten käsittely

tilametsän käyttäjän kirjautumisen käsittelemiseksi VM: n on voitava olla vuorovaikutuksessa toimitilametsän Active Directoryn kanssa. Tarkat protokollat riippuvat asiakkaan pyytämästä tyypistä. Tukeaksesi kaikkia yleisiä skenaarioita, määritä toimitilojesi palomuuri sallimaan pääsy liikenteeseen, joka vastaa näitä ominaisuuksia.

| Action | From | To | Protocols |

|---|---|---|---|

| 1 | Server VM (Google Cloud) | on-premises AD aliverkko | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

riippuen tarkasta käyttötapauksesta, saatat haluta sallia myös seuraavat Protocolit.

- Kerberoksen salasanan vaihto (UDP/464, TCP/464)

- turvallinen LDAP (TCP/636, TCP/3269)

hallinnoidulla Microsoftin MAINOSPUOLELLA vastaava poistumisliikenne on oletusarvoisesti sallittu.

hallinnollisella VMs-järjestelmällä ei välttämättä aiota sallia logoja tilametsän käyttäjiltä. Yksi toiminto, joka sinun todennäköisesti täytyy suorittaa hallinnollisella VMs kuitenkin on hallita ryhmän jäsenyyksiä. Aina kun käytät theobject-poimijaa viitataksesi käyttäjään tai ryhmään, joka muodostaa oman metsäsi, theobject-poimija vaatii pääsyn paikan päällä oleviin toimialueen ohjaimiin. Jotta tämä toimisi, hallinnollinen VM vaatii saman pääsyn premisesActive Directory-toimialueen ohjaimiin kuin se olisi tilametsän käyttäjien kirjausten käsittelyyn.

pääsy paikan päällä oleviin Active Directory-resursseihin Google Cloudista

Jos paikan päällä oleva metsä on perustettu luottamaan hallinnoituun Microsoft AD Forestiin,saatat haluta hallinnoidun Microsoft AD Forestin käyttäjien voivan käyttää paikan päällä olevia resursseja.

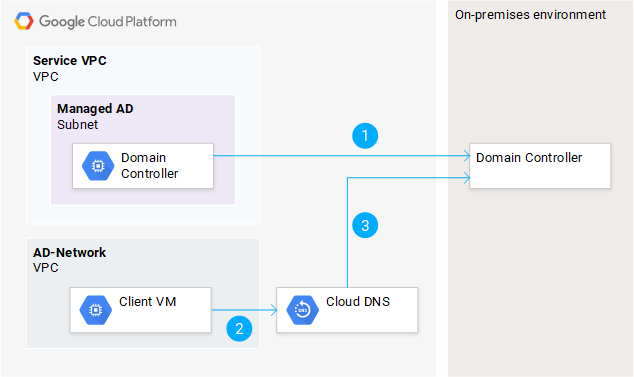

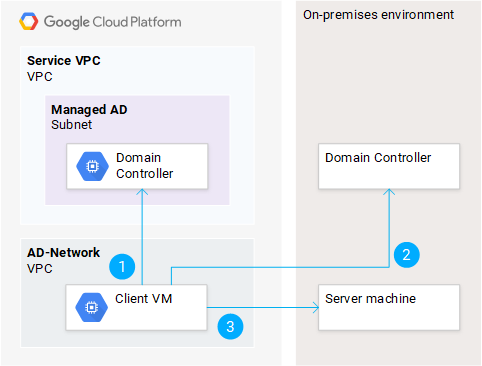

todentaminen tiloissa toimivaan VM: ään Kerberos

käyttäjä, joka on kirjautunut Google Cloudissa toimivaan VM: ään ja joka on osa hallinnoitua Microsoft AD Forestia, saattaa edellyttää pääsyä palveluun, jonka tarjoaa paikan päällä oleva kone, joka on osa toimitiloissa käytettävää metsää.Käyttäjä voi esimerkiksi yrittää avata RDP-yhteyden, käyttää tiedostonjakoa tai käyttää todennusta vaativaa HTTP-resurssia.

jotta käyttäjä voi tunnistautua paikan päällä olevaan koneeseen Kerberoksella, hänen on hankittava asianmukainen Kerberos-lippu. Tämä edellyttää ensin yhteydenpitoa johonkin hallinnoiduista Microsoftin MAINOSOHJAIMISTA ja sitten paikan päällä oleviin toimialueen ohjaimiin.

jotta tiloissa VMs voidaan todentaa Kerberos-järjestelmällä, määritetään oman tilan palomuuri, jotta sisäänpääsyliikenne on luonnehdinnan mukaista.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by sovellukset, kuten HTTP (TCP/80, TCP/443) tai RDP (TCP/3389) |

Googlen Pilvipuolella vastaava poistumisliikenne on sallittu oletuksena.

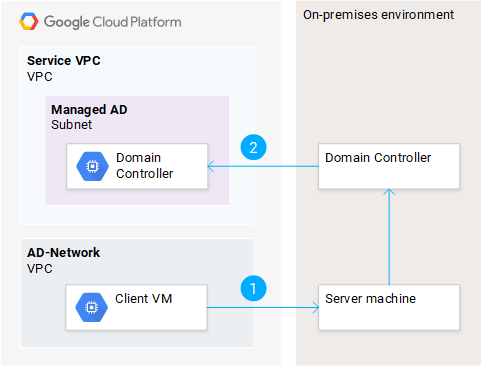

todennettaessa paikan päällä olevaan VM: ään käyttäen NTLM: ää

kun NTLM: ää käytetään käyttäjän todentamiseen hallitusta Microsoft AD forest toa-palvelinkoneesta, joka on liitetty toimitiloissa olevaan metsään, on-premisedomain-ohjaimien on kyettävä kommunikoimaan valvottujen Microsoft AD domain-ohjaimien kanssa:

jotta tiloissa VMs voidaan todentaa Kerberos-järjestelmän avulla, konfiguroidaan oman tilan palomuuri mahdollistamaan pääsy ja poistuminen liikenteestä, joka vastaa näitä ominaisuuksia.

| toiminta | From | to | protokollat | 1 | Client VM (Google Cloud) | Palvelinkone (on-premises) | sovelluksen käyttämä protokolla, esimerkiksi HTTP (TCP/80, tcp/443) tai RDP (TCP/3389) |

|---|---|---|---|---|

| 2 | salli | on-premises ad | hallittu Microsoft Ad aliverkko | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Googlen pilvipuolella poistumisliikenne (1) ja sisäänpääsyliikenne(2) sallitaan oletusarvo.

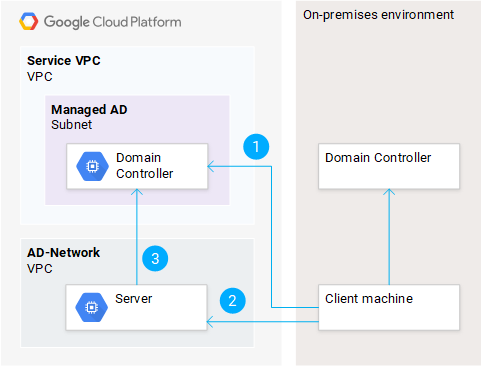

hallitun Microsoft AD Forestin käyttäjien kirjausten käsittely

hallitun Microsoft AD Forestin käyttäjän kirjautumisen käsittelemiseksi tiloissa toimivan koneistajan on kyettävä olemaan vuorovaikutuksessa hallittujen Microsoft ADdomain-ohjaimien kanssa. Käytetyt protokollat riippuvat asiakkaan pyytämästä lokityypistä. Tukea kaikkia yhteisiä skenaarioita, sinun pitäisi sallianseuraava yhdistelmä protokollia.

| Action | From | To | Protocols |

|---|---|---|---|

| 1 | Server machine (on-premises) | Managed Microsoft AD aliverkko | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

riippuen tarkasta käyttötapauksesta, kannattaa myös sallia seuraavat protokollat.

- Kerberoksen salasanan vaihto (UDP/464, TCP/464)

- turvallinen LDAP (TCP/636, TCP/3269)

varmista, että tiloissa olevat palomuurisi sallivat poistumisliikenteen, joka vastaa näitä ominaisuuksia. Sinun ei tarvitse määrittää mitään palomuurin sääntöjä inGoogle Cloud jotta vastaava ingress traffic toManaged Microsoft AD.

hallinnollisissa koneissa ei välttämättä aiota sallia kirjautumisia Microsoft AD Forestin käyttäjiltä. Yksi toiminto, jota joudut todennäköisesti suorittamaan hallinnollisissa koneissa, on ryhmäjäsenyyksien hallinta. Aina kun käytät objektinpoimijaa viitataksesi käyttäjään tai ryhmään hallinnoidusta Microsoft Adforestista, objektinpoimija vaatii pääsyn hallinnoituihin Microsoft ADdomain-ohjaimiin. Jotta tämä toimisi, hallintokone vaatii samat käyttöoikeudet hallinnoituihin Microsoft AD domain-ohjaimiin kuin hallinnoidun Microsoft AD Forestin käyttäjien kirjausten käsittelyyn.