új technikát fedeztek fel a páronkénti mesterkulcs-Azonosító (PMKID) egyszerű lekérésére egy útválasztóról a WPA/WPA2 Biztonság használatával, amelyet ezután fel lehet használni az útválasztó vezeték nélküli jelszavának feltörésére. Míg a korábbi WPA/WPA2 feltörési módszerek megkövetelték, hogy a támadó megvárja, amíg a felhasználó bejelentkezik egy vezeték nélküli hálózatra, és elfogja a teljes hitelesítési kézfogást, ez az új módszer csak egyetlen keretet igényel, amelyet a támadó kérhet az AP-től, mert ez a protokoll rendszeres része.

ezt az új módszert Jens “atom” Steube, a népszerű Hashcat jelszó-feltörő eszköz fejlesztője fedezte fel, amikor új módszereket keresett a WPA3 vezeték nélküli biztonsági protokoll feltörésére. Steube szerint ez a módszer szinte minden 802-es útválasztóval szemben működik.11i/p/q / r hálózatok roaming engedélyezve.

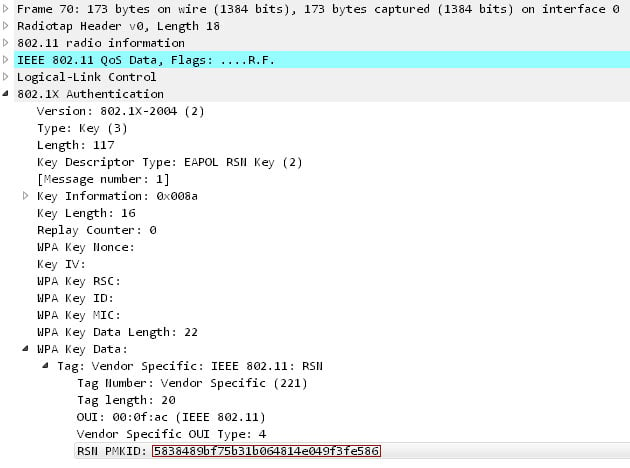

Ez a módszer az RSN IE (robusztus Security Network Information Element) egyetlen EAPOL keretből történő kivonásával működik. Az RSN IE egy opcionális mező, amely tartalmazza az útválasztó által generált páronkénti főkulcs-azonosítót (PMKID), amikor a felhasználó megpróbálja hitelesíteni.

a PMK a normál 4-utas kézfogás része, amely megerősíti, hogy mind az útválasztó, mind az ügyfél ismeri a hálózat előre megosztott kulcsát (PSK) vagy vezeték nélküli jelszavát. A következő képlet segítségével generálódik mind az AP-n, mind a csatlakozó kliensen:

” a PMKID kiszámítása a HMAC-SHA1 használatával történik, ahol a kulcs a PMK, az adatrész pedig a “PMK Name” rögzített karakterlánccímke, a hozzáférési pont MAC-címe és az állomás MAC-címe összefűzése.”kijelentette Steube bejegyzését erről az új módszerről.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)az alábbi kezelési keretbe illesztett PMKID látható.

előző a WPA/WPA2 crackerek megkövetelték, hogy a támadó türelmesen várjon, miközben hallgat egy vezeték nélküli hálózaton, amíg a felhasználó sikeresen bejelentkezik. Ezután elfoghatták a négyirányú kézfogást, hogy feltörjék a kulcsot.

“a WPA elleni korábbi támadásoknál a támadónak olyan fizikai helyzetben kell lennie, amely lehetővé teszi számukra a hitelesítési keretek rögzítését mind a hozzáférési pontról, mind az ügyfélről (a felhasználóról)” – mondta Steube a BleepingComputer-nek. “A támadónak meg kell várnia, amíg a felhasználó bejelentkezik a hálózatba, és egy eszköz fut abban a pillanatban, hogy a kézfogást lemezre dobja.”

most a támadónak egyszerűen meg kell próbálnia hitelesíteni a vezeték nélküli hálózatot annak érdekében, hogy egyetlen keretet szerezzen be, hogy hozzáférjen a PMKID-hez, amelyet aztán fel lehet törni a vezeték nélküli hálózat előre megosztott kulcsának (PSK) lekéréséhez.

meg kell jegyezni, hogy ez a módszer nem teszi könnyebbé a vezeték nélküli hálózat jelszavának feltörését. Ehelyett teszi a folyamat megszerzése hash, hogy lehet támadni, hogy a vezeték nélküli jelszót sokkal könnyebb.

mennyi ideig kell feltörni a WPA/WPA2 vezeték nélküli jelszót?

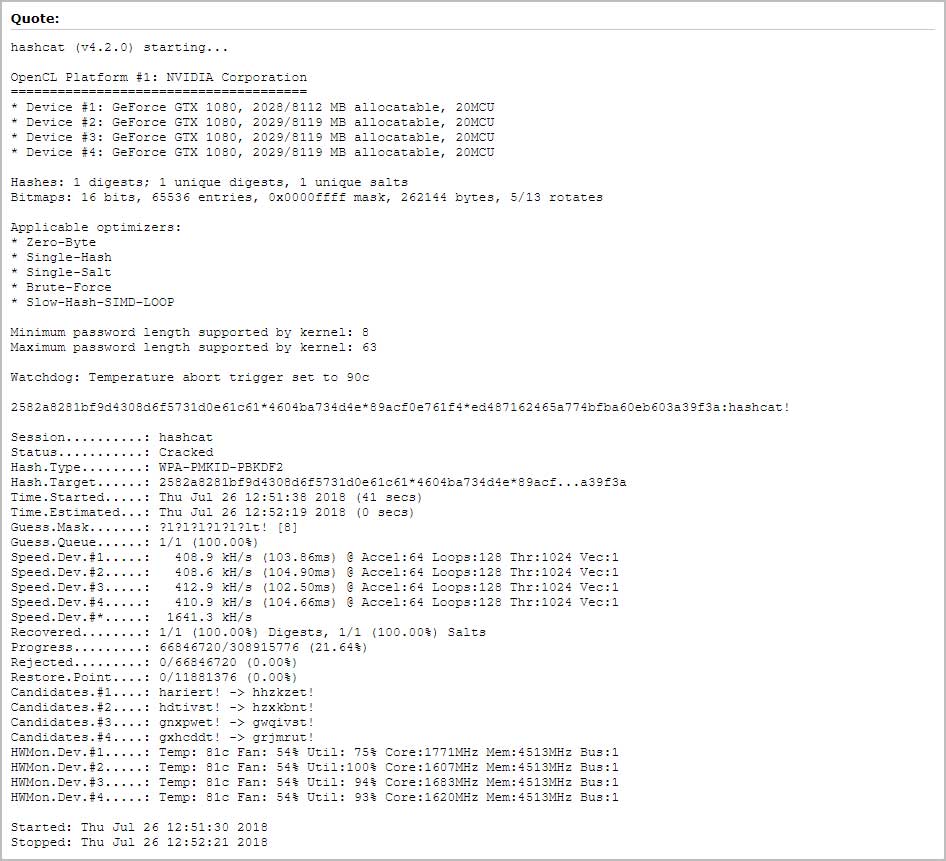

míg a Steube új módszere sokkal könnyebbé teszi a hash elérését, amely tartalmazza az előre megosztott kulcsot, amelyet a hash – nak még meg kell repednie. Ez a folyamat a jelszó összetettségétől függően még hosszú időt vehet igénybe.

sajnos sok felhasználó nem tudja, hogyan kell megváltoztatni a vezeték nélküli jelszavát, és egyszerűen használja az útválasztó által generált PSK-t. “valójában sok felhasználó nem rendelkezik technikai ismeretekkel ahhoz, hogy megváltoztassa a PSK-t az útválasztókon” – mondta Steube a BleepingComputer-nek. “Továbbra is a gyártó által generált PSK-t használják, és ez lehetővé teszi a WPA támadását a WPA felhasználók nagy csoportján.”

mivel egyes gyártók könnyen meghatározható mintából hoznak létre PSK-t, be lehet tölteni egy olyan programba, mint a Hashcat, hogy megkönnyítse a vezeték nélküli jelszó feltörését.

” a PSK-K feltörését egyes gyártók megkönnyítik olyan PSK-k létrehozása, amelyek nyilvánvaló mintát követnek, amelyet közvetlenül az útválasztók gyártmányához lehet leképezni. Ezenkívül az AP mac-címe és az ESSID mintája lehetővé teszi a támadó számára, hogy fizikai hozzáférés nélkül megismerje az AP gyártóját” – mondta Steube e-mailben. “A támadók összegyűjtötték a gyártók által használt mintát, és mindegyikhez generátorokat hoztak létre, amelyeket aztán be lehet táplálni a hashcat-ba. Egyes gyártók olyan mintát használnak, amely túl nagy a kereséshez, de mások nem. Minél gyorsabb a hardver, annál gyorsabban kereshet egy ilyen kulcstérben. Egy tipikus gyártók PSK hossza 10 vesz 8 nap feltörni (egy 4 GPU doboz).”

az útválasztó jelszavának védelme a feltöréstől

a vezeték nélküli hálózat megfelelő védelme érdekében fontos, hogy saját kulcsot hozzon létre, nem pedig az útválasztó által generált kulcsot. Továbbá ez a kulcs hosszú és összetett, mivel számokat, kisbetűket, nagybetűket és szimbólumokat tartalmaz (&%$!).

“valójában sok tudományos kutatás van ebben a témában. Sokféle módon lehet jó jelszavakat létrehozni és emlékezetessé tenni őket” – mondta Steube a BleepingComputer-nek, amikor ajánlásokat kértünk az erős vezeték nélküli jelszavakról. “Személy szerint jelszókezelőt használok, és hagyom, hogy valódi véletlenszerű jelszavakat generáljon 20-30 hosszúságú.”

Frissítve 8/6/18 12: 00 EST korrekciókkal Steube. Köszönöm Jens!