Una nuova tecnica è stato scoperto per recuperare facilmente il Pairwise Master Key Identifier (PMKID) da un router con protezione WPA/WPA2, che può quindi essere utilizzato per rompere la password di rete wireless del router. Mentre i precedenti metodi di cracking WPA/WPA2 richiedevano che un utente malintenzionato attendesse che un utente accedesse a una rete wireless e catturasse un handshake di autenticazione completo, questo nuovo metodo richiede solo un singolo frame che l’utente malintenzionato può richiedere all’AP perché è una parte regolare del protocollo.

Questo nuovo metodo è stato scoperto da Jens “atom” Steube, lo sviluppatore del popolare strumento di cracking delle password Hashcat, alla ricerca di nuovi modi per decifrare il protocollo di sicurezza wireless WPA3. Secondo Steube, questo metodo funzionerà contro quasi tutti i router che utilizzano 802.11 reti i/p/q/r con roaming abilitato.

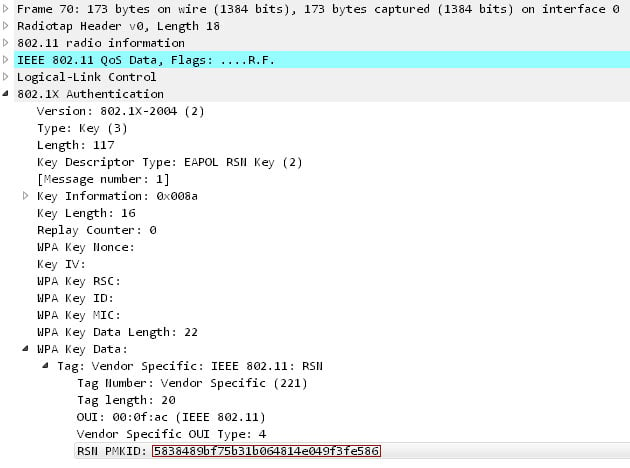

Questo metodo funziona estraendo l’RSN IE (Robust Security Network Information Element) da un singolo frame EAPOL. RSN IE è un campo opzionale che contiene il PMKID (Pairwise Master Key Identifier) generato da un router quando un utente tenta di autenticarsi.

Il PMK fa parte del normale handshake a 4 vie che viene utilizzato per confermare che sia il router che il client conoscono la chiave pre-condivisa (PSK), o la password wireless, della rete. Viene generato utilizzando la seguente formula sia sull’AP che sul client di connessione:

“Il PMKID viene calcolato utilizzando HMAC-SHA1 dove la chiave è il PMK e la parte dati è la concatenazione di un’etichetta di stringa fissa “Nome PMK”, l’indirizzo MAC del punto di accesso e l’indirizzo MAC della stazione.”ha dichiarato il post di Steube su questo nuovo metodo.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)È possibile vedere il PMKID inserito in un frame di gestione di seguito.

Precedente WPA/WPA2 cracker richiesto a un utente malintenzionato di aspettare pazientemente mentre in ascolto su una rete wireless fino a quando un utente loggato con successo. Potrebbero quindi catturare la stretta di mano a quattro vie per rompere la chiave.

“Con qualsiasi attacco precedente a WPA, un utente malintenzionato deve trovarsi in una posizione fisica che consenta loro di registrare i frame di autenticazione sia dal punto di accesso che dal client (l’utente)”, ha detto Steube a BleepingComputer. “L’attaccante deve anche attendere che un utente acceda alla rete e abbia uno strumento in esecuzione in quel momento esatto per scaricare l’handshake su disco.”

Ora un utente malintenzionato deve semplicemente tentare di autenticarsi sulla rete wireless per recuperare un singolo frame al fine di ottenere l’accesso al PMKID, che può quindi essere incrinato per recuperare la chiave pre-condivisa (PSK) della rete wireless.

Si noti che questo metodo non lo rende più facile per scoprire la password di una rete wireless. Rende invece il processo di acquisizione di un hash che può essere attaccato per ottenere la password wireless molto più semplice.

Quanto tempo per decifrare una password wireless WPA/WPA2?

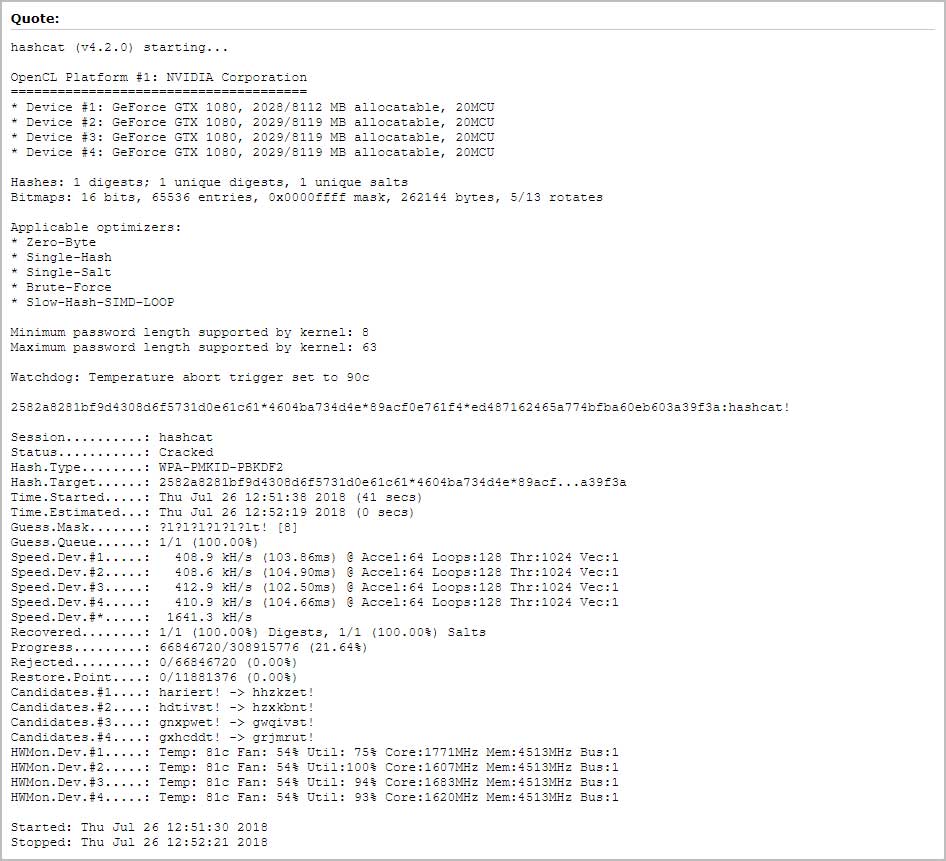

Mentre il nuovo metodo di Steube rende molto più facile accedere a un hash che contiene la chiave pre-condivisa che l’hash deve ancora essere decifrato. Questo processo può richiedere ancora molto tempo a seconda della complessità della password.

Purtroppo, molti utenti non sanno come cambiare la loro password wireless e semplicemente utilizzare il PSK generato dal loro router.

“In effetti, molti utenti non hanno le conoscenze tecniche per cambiare il PSK sui loro router”, ha detto Steube a BleepingComputer. “Continuano a utilizzare il produttore generato PSK e questo rende attaccare WPA fattibile su un grande gruppo di utenti WPA.”

Poiché alcuni produttori creano un PSK da un modello che può essere facilmente determinato, può essere inserito in un programma come Hashcat per rendere più facile decifrare la password wireless.

“Il cracking dei PSK è facilitato da alcuni produttori che creano PSK che seguono uno schema ovvio che può essere mappato direttamente alla marca dei router. Inoltre, l’indirizzo mac AP e il modello dell’ESSID consentono a un utente malintenzionato di conoscere il produttore AP senza avere accesso fisico ad esso”, ha continuato Steube a dirci via e-mail. “Gli aggressori hanno raccolto il modello utilizzato dai produttori e hanno creato generatori per ciascuno di essi, che possono quindi essere inseriti in hashcat. Alcuni produttori utilizzano modelli troppo grandi per la ricerca, ma altri no. Il più veloce l’hardware è, più velocemente è possibile cercare attraverso un tale keyspace. Un tipico produttori PSK di lunghezza 10 prende 8 giorni per rompere (su una scatola 4 GPU).”

Proteggere la password del router da essere incrinato

Al fine di proteggere correttamente la rete wireless è importante creare la propria chiave piuttosto che utilizzare quello generato dal router. Inoltre questa chiave dovrebbe essere lunga e complessa composta da numeri, lettere minuscole, lettere maiuscole e simboli (&%!!).

“C’è in realtà un sacco di ricerca scientifica su questo argomento. Ci sono molti modi diversi per creare buone password e renderle memorabili”, ha detto Steube a BleepingComputer quando abbiamo chiesto consigli su password wireless avanzate. “Personalmente uso un gestore di password e lo lascio generare vere password casuali di lunghezza 20 – 30.”

Aggiornato 8/6/18 12: 00 EST con correzioni da Steube. Grazie Jens!