een nieuwe techniek is ontdekt om de Pairwise Master Key Identifier (PMKID) gemakkelijk op te halen van een router met behulp van WPA/WPA2-beveiliging, die vervolgens kan worden gebruikt om het draadloze wachtwoord van de router te kraken. Terwijl vorige WPA / WPA2 cracking methoden vereist dat een aanvaller te wachten tot een gebruiker in te loggen op een draadloos netwerk en het vastleggen van een volledige authenticatie handshake, deze nieuwe methode vereist slechts een enkel frame dat de aanvaller kan aanvragen van de AP omdat het een regelmatig onderdeel van het protocol.

deze nieuwe methode werd ontdekt door Jens “atom” Steube, de ontwikkelaar van de populaire Hashcat password cracking tool, bij het zoeken naar nieuwe manieren om het WPA3 draadloze beveiligingsprotocol te kraken. Volgens Steube zal deze methode werken tegen bijna alle routers met behulp van 802.11i/p/q / r netwerken met roaming ingeschakeld.

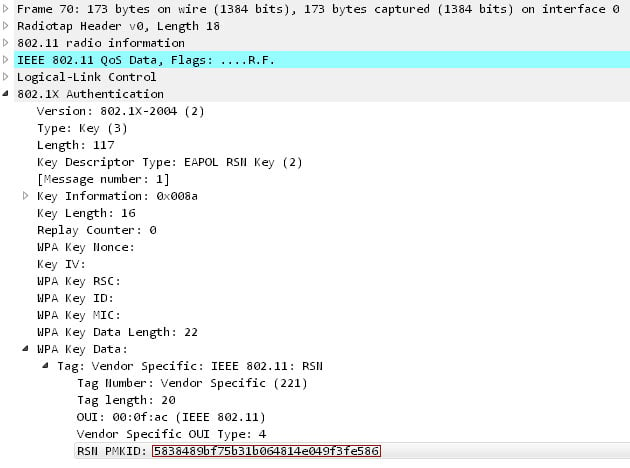

Deze methode werkt door het RSN IE (robuust Security Network Information Element) uit een enkel eapol frame te extraheren. De RSN IE is een optioneel veld dat de Pairwise Master Key Identifier (PMKID) bevat die wordt gegenereerd door een router wanneer een gebruiker probeert te authenticeren.

De PMK maakt deel uit van de normale 4-weg handshake die wordt gebruikt om te bevestigen dat zowel de router als de client de Pre-Shared Key (PSK), of het draadloze wachtwoord, van het netwerk kennen. Het wordt gegenereerd met behulp van de volgende formule op zowel de AP en de verbindende client:

” De PMKID wordt berekend met behulp van HMAC-SHA1 waarbij de sleutel het PMK is en het gegevensgedeelte de aaneenschakeling is van een vast stringlabel “PMK Name”, het MAC-adres van het toegangspunt en het MAC-adres van het station.”verklaarde Steube’ s bericht over deze nieuwe methode.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)u kunt het pmkid hieronder in een beheerframe zien.

Vorige WPA/WPA2 crackers vereist een aanvaller om geduldig te wachten tijdens het luisteren op een draadloos netwerk tot een gebruiker succesvol is ingelogd. Ze konden dan de four-way handshake vangen om de sleutel te kraken.

” bij eerdere aanvallen op WPA moet een aanvaller zich in een fysieke positie bevinden die hen in staat stelt om de authenticatie frames op te nemen van zowel het toegangspunt als de client (de gebruiker), ” vertelde Steube aan BleepingComputer. “De aanvaller moet ook wachten tot een gebruiker in te loggen op het netwerk en hebben een tool die draait op dat exacte moment om de handshake te dumpen op de schijf.”

nu moet een aanvaller gewoon proberen te authenticeren bij het draadloze netwerk om een enkel frame op te halen om toegang te krijgen tot de PMKID, die vervolgens kan worden gekraakt om de Pre-Shared Key (PSK) van het draadloze netwerk op te halen.

opgemerkt moet worden dat deze methode geen Maak het makkelijker om het wachtwoord voor een draadloos netwerk te kraken. Het maakt in plaats daarvan het proces van het verwerven van een hash die kan worden aangevallen om het draadloze wachtwoord veel gemakkelijker te krijgen.

hoe lang moet een WPA/WPA2 draadloos wachtwoord worden gekraakt?

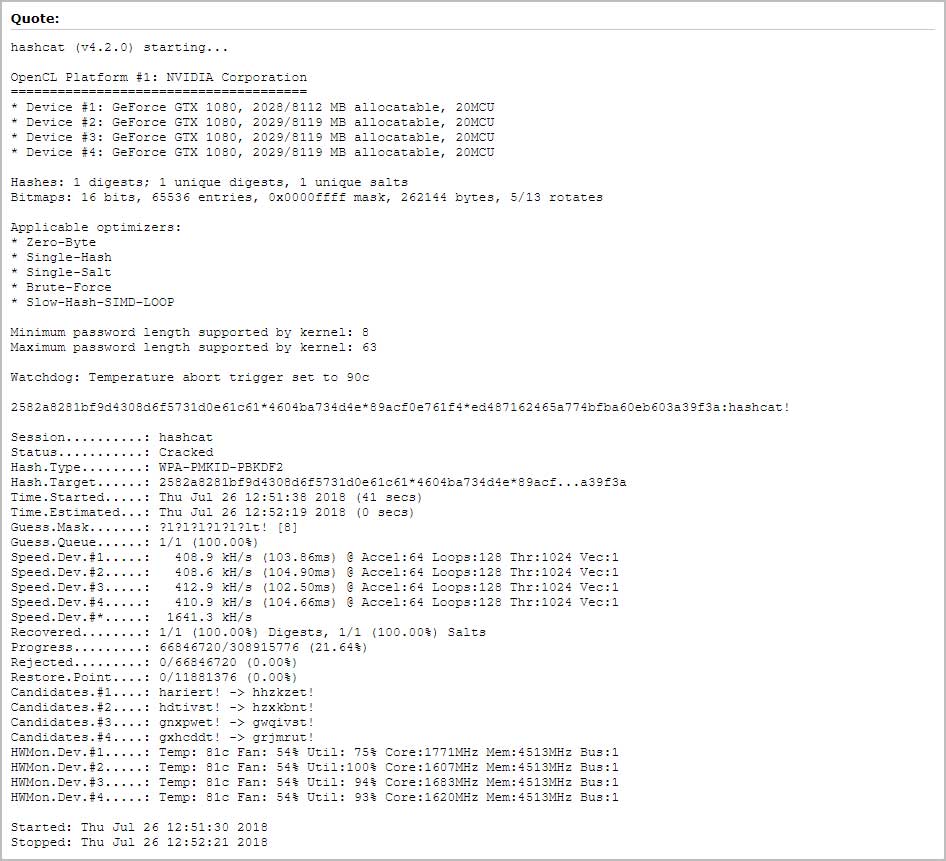

terwijl Steube ‘ s nieuwe methode het veel gemakkelijker maakt om toegang te krijgen tot een hash die de vooraf gedeelde sleutel bevat die hash nog moet worden gekraakt. Dit proces kan nog lang duren, afhankelijk van de complexiteit van het wachtwoord.

helaas weten veel gebruikers niet hoe ze hun draadloze wachtwoord moeten wijzigen en gebruiken ze gewoon de PSK die door hun router wordt gegenereerd.

” in feite hebben veel gebruikers niet de technische kennis om de PSK op hun routers te veranderen, ” vertelde Steube aan BleepingComputer. “Ze blijven de fabrikant gegenereerde PSK gebruiken en dit maakt aanvallen WPA haalbaar op een grote groep WPA-gebruikers.”

als bepaalde fabrikanten een PSK maken van een patroon dat gemakkelijk kan worden bepaald, kan het worden ingevoerd in een programma zoals Hashcat om het gemakkelijker te maken om het draadloze wachtwoord te kraken.

” PSK ’s kraken wordt gemakkelijker gemaakt door sommige fabrikanten die PSK’ s maken die een duidelijk patroon volgen dat direct kan worden toegewezen aan het merk van de routers. Bovendien, het ap mac-adres en het patroon van de ESSID kan een aanvaller de AP fabrikant kennen zonder fysieke toegang tot het,” Steube bleef ons vertellen via e-mail. “Aanvallers hebben verzameld het patroon dat wordt gebruikt door de fabrikanten en hebben generatoren gemaakt voor elk van hen, die vervolgens kan worden ingevoerd in hashcat. Sommige fabrikanten gebruiken patroon dat te groot zijn om te zoeken, maar anderen niet. Hoe sneller je hardware is, hoe sneller je door zo ‘ n keyspace kunt zoeken. Een typische fabrikanten PSK van lengte 10 duurt 8 dagen te kraken (op een 4 GPU doos).”

het wachtwoord van uw router beschermen tegen gekraakt

om uw draadloze netwerk goed te beschermen is het belangrijk om uw eigen sleutel te maken in plaats van de sleutel te gebruiken die door de router wordt gegenereerd. Verder zou deze sleutel lang en complex moeten zijn door te bestaan uit getallen, kleine letters, hoofdletters en symbolen (&%$!).

“Er is eigenlijk veel wetenschappelijk onderzoek over dit onderwerp. Er zijn veel verschillende manieren om goede wachtwoorden te maken en om ze onvergetelijk te maken,” Steube vertelde BleepingComputer toen we vroegen om aanbevelingen over sterke draadloze wachtwoorden. “Persoonlijk gebruik ik een password manager en laat het genereren van echte willekeurige wachtwoorden van de lengte 20-30.”

bijgewerkte versie 8/6/18 12: 00 EST met correcties uit Steube. Bedankt Jens!