odkryto nową technikę łatwego pobierania parowego identyfikatora klucza głównego (PMKID) z routera przy użyciu zabezpieczeń WPA/WPA2, które można następnie wykorzystać do złamania hasła bezprzewodowego routera. Podczas gdy poprzednie metody krakingu WPA/WPA2 wymagały od atakującego oczekiwania, aż użytkownik zaloguje się do sieci bezprzewodowej i przechwyci pełny uścisk dłoni, ta nowa metoda wymaga tylko jednej klatki, którą atakujący może zażądać od AP, ponieważ jest to regularna część protokołu.

Ta nowa metoda została odkryta przez Jens „atom” Steube, twórcę popularnego narzędzia do łamania haseł Hashcat, szukając nowych sposobów na złamanie protokołu bezpieczeństwa bezprzewodowego WPA3. Według Steube, ta metoda będzie działać przeciwko prawie wszystkim routerom wykorzystującym 802.Sieci 11i/p/q/r z włączonym roamingiem.

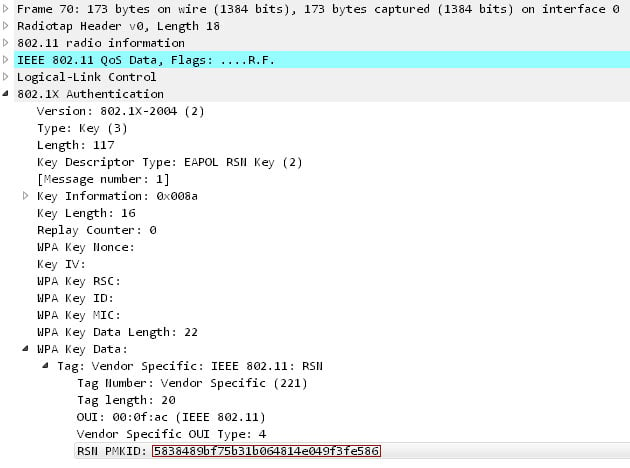

ta metoda działa poprzez wyodrębnienie RSN IE (Robust Security Network Information Element) z jednej ramki EAPOL. RSN IE jest opcjonalnym polem zawierającym identyfikator Pairwise Master Key Identifier (PMKID) generowany przez router podczas próby uwierzytelnienia przez użytkownika.

PMK jest częścią normalnego 4-drożnego uścisku dłoni, który służy do potwierdzenia, że zarówno router, jak i klient znają klucz Pre-Shared (PSK) lub hasło sieci bezprzewodowej. Jest on generowany przy użyciu następującego wzoru zarówno na AP, jak i na kliencie łączącym:

„PMKID jest obliczany przy pomocy HMAC-SHA1, gdzie kluczem jest PMK, a częścią danych jest połączenie stałej etykiety „PMK Name”, adresu MAC punktu dostępowego i adresu MAC stacji.”stwierdził post Steube na temat tej nowej metody.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)poniżej można zobaczyć PMKID wstawiony do ramki zarządzania.

poprzednie krakery WPA/WPA2 wymagały od atakującego cierpliwego oczekiwania podczas nasłuchiwania w sieci bezprzewodowej, aż do pomyślnego zalogowania się użytkownika. Następnie mogli uchwycić czterodrożny uścisk dłoni, aby złamać klucz.

„przy poprzednich atakach na WPA atakujący musi znajdować się w fizycznej pozycji, która pozwala mu rejestrować klatki uwierzytelniające zarówno z punktu dostępowego, jak i klienta (użytkownika)”, powiedział Steube BleepingComputer. „Atakujący musi również poczekać, aż użytkownik zaloguje się do sieci i uruchomi narzędzie, które w tym momencie zrzuci uścisk dłoni na dysk.”

teraz atakujący musi po prostu spróbować uwierzytelnić się w sieci bezprzewodowej w celu odzyskania pojedynczej klatki w celu uzyskania dostępu do PMKID, który następnie może zostać złamany w celu odzyskania klucza Pre-Shared (PSK) sieci bezprzewodowej.

należy zauważyć, że ta metoda nie ułatwia złamania hasła do sieci bezprzewodowej. Zamiast tego sprawia, że proces zdobywania skrótu, który można zaatakować, aby uzyskać hasło bezprzewodowe, jest znacznie łatwiejszy.

Jak długo złamać hasło bezprzewodowe WPA/WPA2?

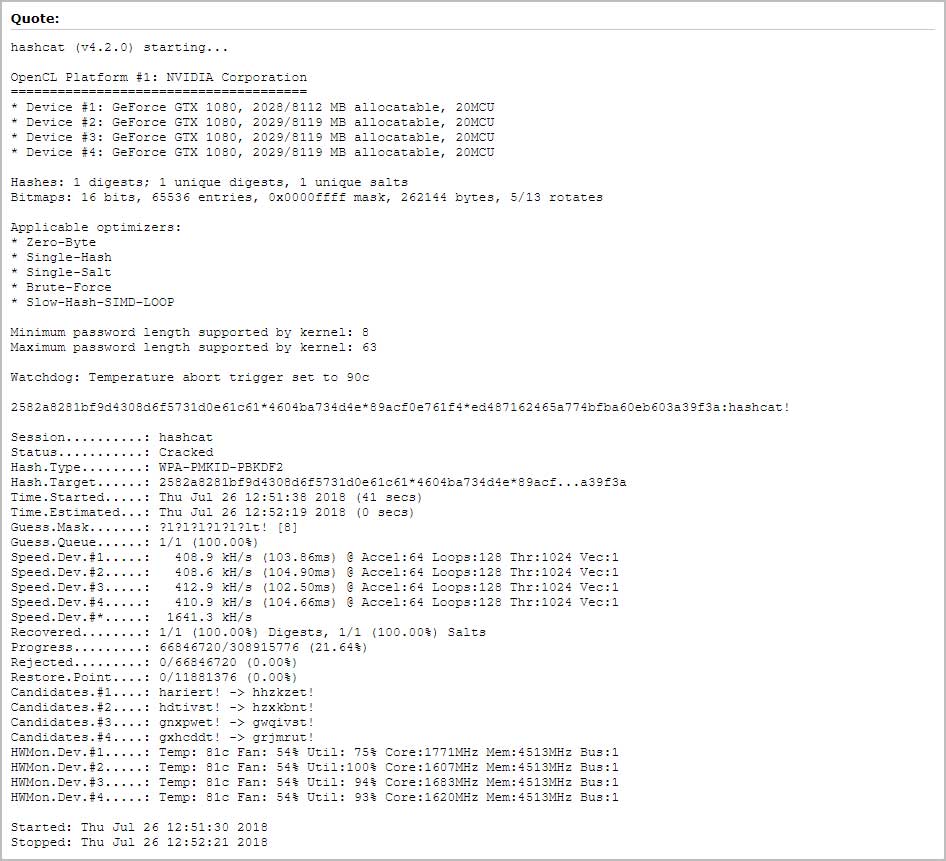

podczas gdy nowa metoda Steube ’ a znacznie ułatwia dostęp do skrótu, który zawiera wstępnie udostępniony klucz, który wciąż musi zostać złamany. Proces ten może nadal trwać długo w zależności od złożoności hasła.

Niestety wielu użytkowników nie wie jak zmienić hasło do sieci bezprzewodowej i po prostu korzysta z PSK generowanego przez router.

„w rzeczywistości wielu użytkowników nie ma wiedzy technicznej, aby zmienić PSK na swoich routerach”, powiedział Steube BleepingComputer. „Nadal korzystają z wygenerowanego przez producenta PSK, co sprawia, że atakowanie WPA jest możliwe dla dużej grupy użytkowników WPA.”

ponieważ niektórzy producenci tworzą PSK ze wzoru, który można łatwo określić, można go wprowadzić do programu takiego jak Hashcat, aby ułatwić złamanie hasła sieci bezprzewodowej.

„Cracking PSKs jest łatwiejszy przez niektórych producentów tworząc PSK, które podążają za oczywistym wzorcem, który może być odwzorowany bezpośrednio na markę routerów. Ponadto adres MAC punktu dostępowego i wzór ESSID pozwalają atakującemu poznać producenta punktu dostępowego bez fizycznego dostępu do niego”, powiedział nam Steube za pośrednictwem poczty elektronicznej. „Napastnicy zebrali wzór używany przez producentów i stworzyli generatory dla każdego z nich, które można następnie wprowadzić do hashcat. Niektórzy producenci używają wzorów, które są zbyt duże do wyszukiwania, ale inni nie. Im szybszy jest Twój sprzęt, tym szybciej możesz przeszukiwać taką przestrzeń kluczy. Typowy PSK producenta o długości 10 trwa 8 dni, aby pęknąć(na pudełku 4 GPU).”

Ochrona hasła routera przed złamaniem

w celu prawidłowej ochrony sieci bezprzewodowej ważne jest, aby utworzyć własny klucz, a nie używać klucza generowanego przez router. Ponadto ten klucz powinien być długi i złożony poprzez składanie się z cyfr, małych liter, wielkich liter i symboli (&%$!).

” w rzeczywistości jest wiele badań naukowych na ten temat. Istnieje wiele różnych sposobów tworzenia dobrych haseł i ich zapamiętywania”, powiedział Steube BleepingComputer, gdy poprosiliśmy o zalecenia dotyczące silnych haseł bezprzewodowych. „Osobiście używam menedżera haseł i pozwalam mu generować prawdziwe losowe hasła o długości 20 – 30.”

Zaktualizowano 8/6/18 12: 00 EST z poprawkami od Steube. Dzięki Jens!