kontrolery domen obsługiwane przez Managed Service dla Microsoft Active Directory udostępniają wiele usług, w tym LDAP, DNS, Kerberos i RPC. W zależności od przypadków użycia maszyny wirtualne (vm) wdrożone w Google Cloud,a także maszyny działające lokalnie, mogą potrzebować dostępu do tych usług, aby skorzystać z ActiveDirectory.

aby zmniejszyć powierzchnię ataku kontrolerów domeny i maszyn wirtualnych, należy użyć firewalls, aby uniemożliwić komunikację sieciową, która nie jest ściśle wymagana.W tym artykule opisano, jak skonfigurować zapory sieciowe tak, aby uwzględniały typowe przypadki użycia ActiveDirectory, a jednocześnie nie zezwalały na inną komunikację sieciową.

- logowanie i uwierzytelnianie

- typowe przypadki użycia

- dostęp do zarządzanej reklamy Microsoft z poziomu VPC

- rozdzielczość nazwy domeny

- uwierzytelnianie maszyny Wirtualnej przy użyciu Kerberos

- uwierzytelnianie do maszyny Wirtualnej przy użyciu NTLM

- łączenie domen i przetwarzanie logowań

- administrowanie zarządzanymi reklamami Microsoft

- łączenie zarządzanej reklamy Microsoft z lokalną usługą Active Directory

- tworzenie i weryfikacja zaufania

- rozwiązywanie nazw DNS Google Cloud z lokalnie

- delegacja DNS

- warunkowe przekazywanie DNS

- rozwiązywanie lokalnych nazw DNS z Google Cloud

- dostęp do zarządzanych zasobów reklam Microsoft z lokalnie

- uwierzytelnianie do maszyny wirtualnej lokalnej przy użyciu Kerberos

- uwierzytelnianie do maszyny Wirtualnej z lokalnie przy użyciu NTLM

- przetwarzanie logów dla użytkowników lokalnego lasu

- dostęp do lokalnych zasobów usługi Active Directory z Google Cloud

- uwierzytelnianie do lokalnej maszyny Wirtualnej przy użyciu Kerberos

- uwierzytelnianie do lokalnej maszyny Wirtualnej przy użyciu NTLM

- przetwarzanie logów dla użytkowników zarządzanego lasu reklamowego Microsoft

logowanie i uwierzytelnianie

chociaż terminy logon i uwierzytelnianie są często używane zamiennie,mają różne znaczenia w kontekście bezpieczeństwa systemu Windows. Logowanie opisuje proces zachodzący w systemie, do którego użytkownik uzyskuje dostęp to.In natomiast uwierzytelnianie jest wykonywane przez komputer, na którym znajduje się konto użytkownika.

gdy używasz konta lokalnego do logowania się na maszynie, zarówno logowanie, jak i uwierzytelnianie są obsługiwane przez maszynę docelową. W aktywnym katalogu częściej używa się użytkownika domeny do logowania. W tym przypadku logowanie jest obsługiwane przez maszynę docelową, podczas gdy uwierzytelnianie jest przeprowadzane przez kontroler domeny.

aby uwierzytelnić, klient może użyć eitherKerberos lub NTLM .Po uwierzytelnieniu klienta, maszyna docelowa musi przetworzyć logowanie.W zależności od typu logonu żądanego przez Klienta, może to wymagać dodatkowej interakcji z kontrolerami domen wykorzystującymi protokoły takie jak Kerberos, NTLM,LDAP ,RPC lub SMB .

ponieważ uwierzytelnianie i przetwarzanie logonów wymaga różnych protokołów, warto rozróżnić te dwa pojęcia przy identyfikowaniu prawej konfiguracji Firewall.

typowe przypadki użycia

poniższe sekcje opisują typowe przypadki użycia accessingManaged Microsoft AD i pokazują, które reguły zapory sieciowej należy skonfigurować dla każdego przypadku użycia.

Jeśli nie planujesz zintegrować zarządzanej reklamy Microsoft z katalogiem on-premisesActive, wystarczy przeczytać pierwszą sekcję tego artykułu,uzyskując dostęp do zarządzanej reklamy Microsoft z poziomu VPC. Jeśli zamierzasz stworzyć relację zaufania między zarządzaną reklamą Microsoft a lokalnym katalogiem ActiveDirectory, cały artykuł ma zastosowanie.

możesz użyć dzienników reguł firewalla do analizy, jeśli mogą być wymagane dodatkowe porty. Ponieważ reguła implied deny ingress została wyłączona, musisz najpierw utworzyć niestandardową regułę zapory o niskim priorytecie, która odrzuca cały ruch przychodzący, ale ma włączone rejestrowanie zapory. Po wdrożeniu tego protokołu każda nieudana próba połączenia powoduje opublikowanie wpisu dziennika do programu Stackdriver. Ponieważ reguły zapory mogą generować znaczną ilość dzienników, rozważ ponowne wyłączenie rejestrowania zapory po zakończeniu analizy.

dostęp do zarządzanej reklamy Microsoft z poziomu VPC

gdy używasz domyślnej sieci do wdrożenia zarządzanej usługi Microsoft AD, nie jest wymagana dalsza Konfiguracja, aby umożliwić maszynom wirtualnym w VPC dostęp do usługi Active Directory.

Jeśli dostosowałeś konfigurację VPC lub reguły zapory, musisz upewnić się, że konfiguracja zapory nadal pozwala na komunikację z zarządzaną reklamą Microsoft. Poniższe sekcje opisują reguły zapory, które możesz potrzebować utworzyć.

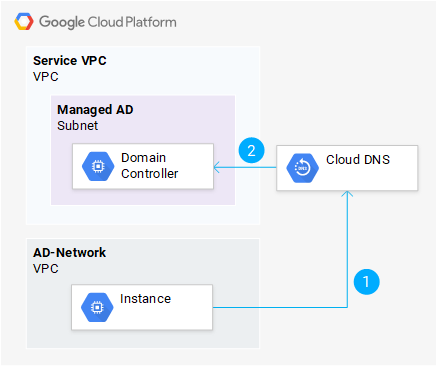

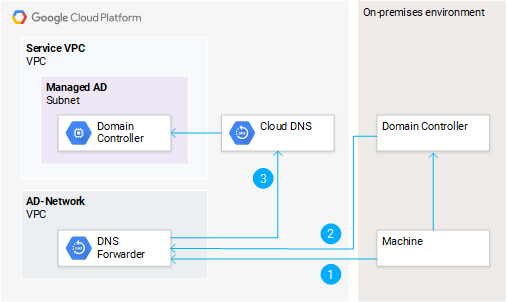

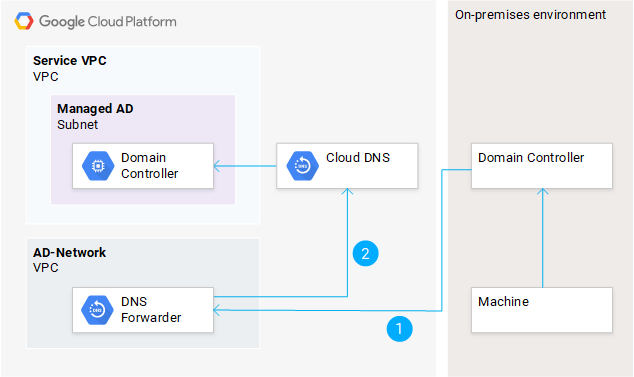

rozdzielczość nazwy domeny

Kiedy maszyna wirtualna próbuje rozwiązać nazwę DNS, nie wysyła bezpośrednio zapytania do kontrolera domaincontroller. Zamiast tego zapytanie DNS jest wysyłane do serwera metadanych, który jest serwerem default DNS skonfigurowanym dla maszyn wirtualnych silnika obliczeniowego. Serwer metadanych przekazuje zapytanie do strefy przekazywania DNS w chmurze utworzonej przez zarządzaną Microsoft AD. Ta strefa przekazywania przekazuje następnie zapytanie do kontrolera domeny.

nie musisz konfigurować żadnych reguł zapory, aby włączyć ten przypadek użycia.Komunikacja z Cloud DNS (1) jest zawsze wdrażana dla maszyn wirtualnych w VPC, a zarządzane przez Microsoft AD allowsforwarded DNS requests from Cloud DNS Cloud DNS(2) domyślnie.

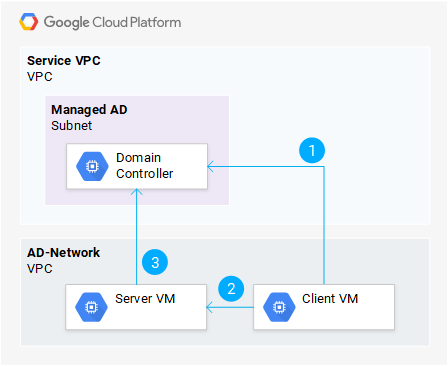

uwierzytelnianie maszyny Wirtualnej przy użyciu Kerberos

użytkownik, który zalogował się do jednej maszyny wirtualnej, może wymagać dostępu do usługi świadczonej przez inną maszynę wirtualną. Na przykład użytkownik może próbować otworzyć połączenie RDP,uzyskać dostęp do udziału plików lub uzyskać dostęp do zasobu HTTP wymagającego uwierzytelnienia.

aby umożliwić użytkownikowi uwierzytelnienie do maszyny wirtualnej serwera za pomocą Kerberos, Klient vm musi najpierw uzyskać odpowiedni bilet Kerberos od jednego z obsługiwanych kontrolerów Microsoft AD.

aby Maszyny wirtualne mogły uwierzytelniać się przy użyciu Kerberos, reguły Firewalla muszą zezwalać na następującą komunikację:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

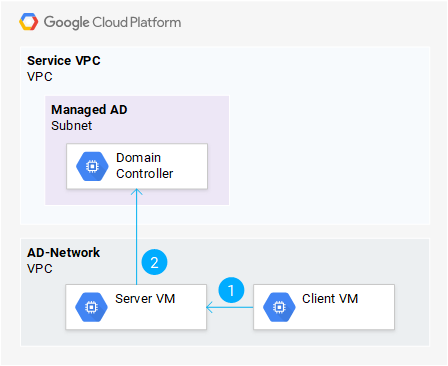

uwierzytelnianie do maszyny Wirtualnej przy użyciu NTLM

chociaż w większości przypadków okna uruchamiają Kerberos nad NTLM, klienci mogą od czasu do czasu musieć powrócić do używania NTLM w celu autoryzacji. NTLM opiera się na uwierzytelnianiu przez przepustkę, dlatego wymaga od serwera komunikacji z jednym z kontrolerów domeny Microsoft AD w celu uwierzytelnienia użytkownika.

aby Maszyny wirtualne mogły uwierzytelniać inne maszyny wirtualne przy użyciu NTLM, reguły zapory sieciowej muszą zezwalać na następującą komunikację:

| Akcja | z | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | maszyna wirtualna klienta | maszyna wirtualna serwera | protokół używany do dostęp do maszyny wirtualnej, takiej jak HTTP (TCP/80, TCP/443) lub RDP (Tcp/3389) |

| 2 | zezwalaj | klientowi maszyny wirtualnej | zarządzana podsieć Microsoft AD | zobacz przetwarzanie logów. |

łączenie domen i przetwarzanie logowań

aby działać jako członek domeny i przetwarzać logowania od użytkowników, maszyna musi mieć możliwość interakcji z Active Directory. Dokładny zestaw używanych protokołów zależy od typu logowania, którego żądają klienci indywidualni. Aby wspierać wszystkie commonscenarios, należy zezwolić na następującą kombinację protokołów.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe następujące protokoły:

| działanie | od | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | maszyna wirtualna serwera | zarządzana podsieć Microsoft AD | zmiana hasła Kerberos (UDP/464, TCP/464) secure LDAP (TCP/636, TCP/3269) |

administrowanie zarządzanymi reklamami Microsoft

musisz użyć dołączonego do adomain vmto Manage zarządzanymi reklamami Microsoft. Aby korzystać z narzędzi takich jak Active DirectoryAdministrative Center na tej maszynie wirtualnej, maszyna wirtualna musi mieć również dostęp do usług internetowych Active Directory ujawnionych przez zarządzane kontrolery domen reklamowych Microsoft.

| działanie | od | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | Admin VM | zarządzana podsieć Microsoft AD | AD usługi sieciowe (TCP/9389) |

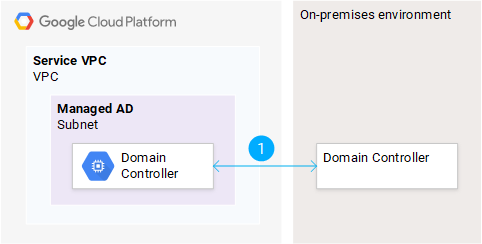

łączenie zarządzanej reklamy Microsoft z lokalną usługą Active Directory

aby połączyć zarządzaną reklamę Microsoft z lokalną usługą Active Directory, należy utworzyć relację zaufania między lasami. Ponadto należy włączyć rozpoznawanie nazw między Google Cloud a środowiskiem lokalnym.

tworzenie i weryfikacja zaufania

aby utworzyć i zweryfikować zaufanie do lasu, zarządzane Kontrolery Microsoft ADdomain i kontrolery domeny głównej lokalnego lasu muszą być w stanie komunikować się dwukierunkowo.

aby umożliwić tworzenie i weryfikację zaufania, skonfiguruj lokalną zaporę ogniową, aby umożliwić ruch wejściowy i wyjściowy zgodny z tymi cechami:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

zarządzana Reklama Microsoft AD jest wstępnie skonfigurowana, aby umożliwić dopasowanie ruchu do tych cech, więc nie trzeba konfigurować dodatkowe reguły zapory NAGOOGLE Cloud.

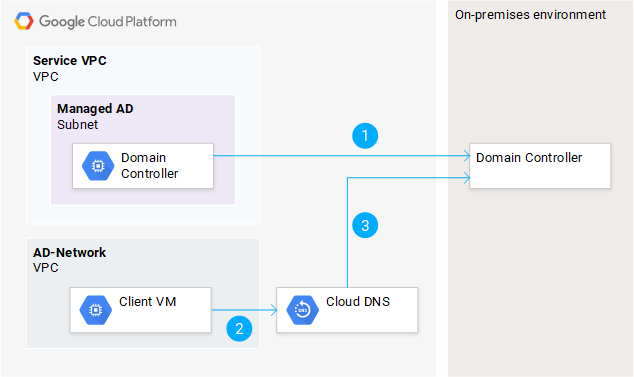

rozwiązywanie nazw DNS Google Cloud z lokalnie

istnieją dwa sposoby zezwalania maszynom lokalnym na rozwiązywanie nazw DNS w zarządzanej usłudze Microsoft AD: delegacja DNS i warunkowe przekazywanie DNS.

delegacja DNS

domena DNS używana przez zarządzane Microsoft AD może być poddomeną domeny DNS używanej lokalnie. Na przykład możesz użyć cloud.example.com forManaged reklamy Microsoft podczas korzystania example.com na miejscu. Aby umożliwić klientom lokalnym rozwiązywanie nazw DNS zasobów Google Cloud, możesz ustawić delegację upDNS.

podczas korzystania z delegacji DNS próbuje rozwiązać nazwę DNS zasobu chmurowego aGoogle najpierw odpytywać lokalny serwer DNS. Następnie DNSserver przekierowuje klienta do Cloud DNS, który z kolei przekazuje go do jednego z zarządzanych kontrolerów domeny Microsoft AD.

wystawianie DNS w chmurze na sieci lokalne wymaga tworzenia i przychodzącej polityki serwera.Spowoduje to utworzenie przychodzącego adresu IP spedytora, który jest częścią twojego VPC.

aby korzystać z adresu spedytora lokalnie, skonfiguruj internetfirewall, aby umożliwić ruch wychodzący zgodny z poniższymi cechami.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

warunkowe przekazywanie DNS

domena DNS używana przez zarządzaną Microsoft AD może nie być subdomena domeny DNS używana lokalnie. Na przykład możesz użyćcloud.example.com forManaged Microsoft AD podczas używania corp.example.local lokalnie.

w scenariuszach, w których domeny DNS nie są ze sobą powiązane, możesz skonfigurować warunkową obsługę DNSforwarding w lokalnym DNS usługi Active Directory. Wszystkie zapytania, które pasują do nazwy DNS używanej przez zarządzaną reklamę Microsoft, zostaną następnie przekazane do Cloud DNS.

aby korzystać z warunkowego przekazywania DNS, musisz skonfigurować zasadę aDNS, która umożliwia wysyłanie DNS przychodzącego. Aby użyć wynikowego adresu spedytora lokalnie, skonfiguruj zaporę lokalną tak, aby zezwalała na ruch wychodzący zgodny z charakterystykami.

| działanie | od | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | na lokalną reklamę | przekazywanie adresu IP DNS | DNS (UDP/53, TCP/53) |

Po stronie Google Cloud Utwórz regułę zapory sieciowej topermit ingress traffic spełniającą te kryteria.

nie musisz konfigurować żadnych reguł zapory, aby umożliwić komunikację z spedytorem DNS do Cloud DNS (2).

rozwiązywanie lokalnych nazw DNS z Google Cloud

zarządzana Microsoft AD wykorzystuje warunkowe przekazywanie DNS do rozwiązywania nazw DNS w Twoim lokalnym lesie. Aby również umożliwić klientom działającym w chmurze Google zezwalanie na nazwy DNS zarządzane przez lokalną usługę Active Directory, możesz utworzyć prywatną strefę przekazywania w chmurze DNS DNS, która przekierowuje żądania do lokalnych kontrolerów domeny.

aby umożliwić rozwiązywanie lokalnych nazw DNS z Google Cloud, skonfiguruj zaporę lokalną, aby umożliwić ruch wejściowy zgodnie z poniższą tabelą.

| Akcja/TH > | od | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | zarządzana Reklama Microsoft NS (UDP/53, TCP/53) | ||

| 2 | zezwalaj | na chmurę DNS (35.199.192.0/19) | Reklama lokalna | DNS (UDP/53, TCP/53) |

Google Cloud domyślnie dopuszcza odpowiadającą jej ruch wyjściowy.

dostęp do zarządzanych zasobów reklam Microsoft z lokalnie

Jeśli zarządzany Las reklamowy Microsoft jest skonfigurowany tak,aby zaufał on-premises forest, możesz chcieć, aby użytkownicy i maszyny lokalne miały dostęp do zasobów w zarządzanym lesie reklamowym Microsoft.

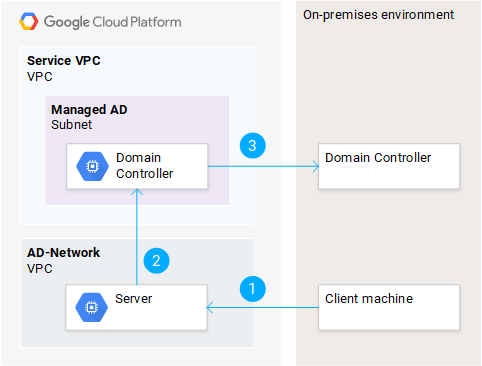

uwierzytelnianie do maszyny wirtualnej lokalnej przy użyciu Kerberos

użytkownik, który zalogował się na maszynie lokalnej, może wymagać dostępu do usługi dostarczanej przez maszynę wirtualną działającą w Google Cloud i będącą członkiem zarządzanego lasu reklamowego Microsoft. Na przykład użytkownik może próbować otworzyć połączenie RDPconnection, uzyskać dostęp do udziału plików lub uzyskać dostęp do zasobu HTTP wymagającego authentication.

aby umożliwić użytkownikom uwierzytelnianie się do maszyny wirtualnej serwera za pomocą Kerberos, klient musi uzyskać odpowiedni bilet Kerberos. Wymaga to komunikacji z jednym z lokalnych kontrolerów domeny, a także z jednym z zarządzanych kontrolerów domeny Microsoft AD.

aby umożliwić uwierzytelnianie maszyn lokalnych przy użyciu Kerberos, skonfiguruj zaporę lokalną tak, aby zezwalała na następujący ruch wyjściowy.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

Po Stronie Google Cloud Utwórz reguły zapory dla (1) i (2). Domyślnie dozwolony jest ruch wychodzący do zarządzanej aplikacji Microsoft AD (3).

uwierzytelnianie do maszyny Wirtualnej z lokalnie przy użyciu NTLM

podczas korzystania z NTLM do uwierzytelniania użytkownika z lokalnie aktywnej Directoryforest do maszyny wirtualnej serwera dołączonej do zarządzanego lasu reklam Microsoft, zarządzane kontrolery domeny Microsoft AD muszą komunikować się z kontrolerami domeny lokalnej.

aby umożliwić uwierzytelnianie maszyn lokalnych przy użyciu NTLM, skonfiguruj zaporę lokalną tak, aby zezwalała na ruch wejściowy i wyjściowy w następujący sposób.

| działanie | z | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | maszyna kliencka (lokalna) | maszyna Serwerowa (Google Cloud) | protokół używany przez aplikację, taki jak HTTP (TCP/80, TCP/443) lub RDP (Tcp/3389) |

| 2 | zezwalaj | maszynie wirtualnej serwera | zarządzana podsieć Microsoft AD | zobacz przetwarzanie logów. |

| 3 | Zezwalaj | zarządzana podsieć Microsoft AD | Reklama lokalna | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Po stronie Google Cloud Utwórz reguły zapory sieciowej dla ruchu wejściowego (1). Ruch wyjściowy dla (2) i (3) jest domyślnie dozwolony.

przetwarzanie logów dla użytkowników lokalnego lasu

aby przetworzyć Logowanie dla użytkownika lokalnego lasu, maszyna wirtualna musi być zdolna do interakcji z lokalnym Active Directory. Dokładny zestaw używanych protokołów zależy od typu thelogon, którego zażądał klient. Aby obsługiwać wszystkie typowe scenariusze, skonfiguruj zaporę lokalną tak, aby zezwalała na ruch wejściowy odpowiadający tym cechom.

| działanie | z | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | maszyna wirtualna serwera (Google Cloud) | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

w zależności od konkretnego przypadku użycia, możesz również zezwolić na następujące protocols.

- zmiana hasła Kerberos (UDP/464, TCP/464)

- Bezpieczny LDAP (TCP/636, TCP/3269)

Po stronie zarządzanej Microsoft AD, odpowiedni ruch wyjściowy jest domyślnie dozwolony.

na maszynach wirtualnych administracyjnych możesz nie planować zezwalania na logowania od użytkowników lasu. Jedną z czynności, które prawdopodobnie będziesz musiał wykonać na administratywnych maszynach wirtualnych, jest jednak zarządzanie członkostwem w grupie. Za każdym razem, gdy używasz selektora obiektów do odwoływania się do użytkownika lub grupy z lokalnego lasu, selektor obiektów będzie wymagał dostępu do lokalnych kontrolerów domeny. Aby działać, administracyjna maszyna wirtualna wymaga takiego samego dostępu do lokalnych kontrolerów domeny Active Directory, jak w przypadku przetwarzania logów dla użytkowników lokalnego lasu.

dostęp do lokalnych zasobów usługi Active Directory z Google Cloud

Jeśli Las lokalny jest skonfigurowany tak,aby ufać zarządzanemu lasowi reklam Microsoft, użytkownicy z zarządzanego lasu reklam Microsoft mogą mieć dostęp do lokalnych zasobów.

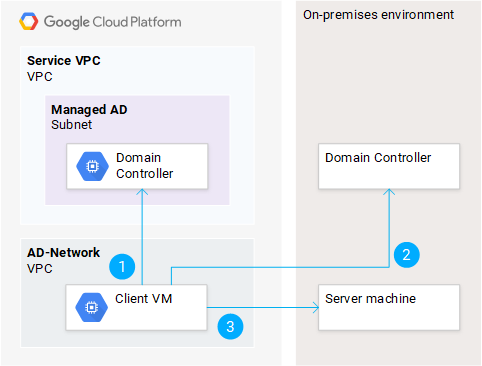

uwierzytelnianie do lokalnej maszyny Wirtualnej przy użyciu Kerberos

użytkownik, który zalogował się do maszyny wirtualnej działającej w Google Cloud i jest członkiem zarządzanego lasu reklamowego Microsoft, może wymagać dostępu do usługi zapewnianej przez lokalną maszynę będącą członkiem lokalnego lasu.Na przykład użytkownik może próbować otworzyć połączenie RDP, uzyskać dostęp do udostępniania plików lub uzyskać dostęp do zasobu HTTP wymagającego uwierzytelnienia.

aby użytkownik mógł uwierzytelnić się na lokalnym komputerze za pomocą Kerberos, vm musi uzyskać odpowiedni bilet Kerberos. Wymaga to wpierw komunikacji z jednym z zarządzanych kontrolerów Microsoft AD, a następnie z lokalnymi kontrolerami domen.

aby umożliwić uwierzytelnianie lokalnych maszyn wirtualnych za pomocą Kerberos, skonfiguruj lokalną zaporę tak, aby zezwalała na ruch wejściowy zgodny z charakterystykami.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by HTTP (TCP / 80, TCP / 443) lub RDP (Tcp/3389) |

Po Stronie Google Cloud domyślnie dopuszczalny jest odpowiedni ruch wyjściowy.

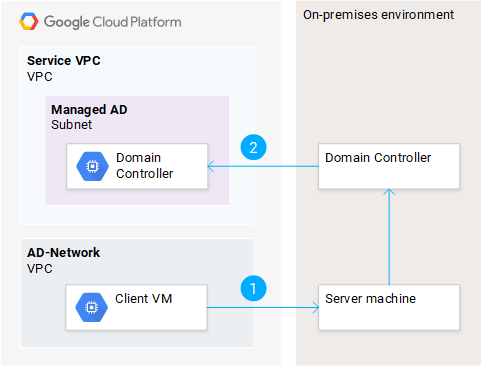

uwierzytelnianie do lokalnej maszyny Wirtualnej przy użyciu NTLM

w przypadku korzystania z NTLM do uwierzytelniania użytkownika z zarządzanej Maszyny Microsoft AD forest Toa server, która jest dołączona do lokalnego lasu, lokalne kontrolery domen muszą być w stanie komunikować się z zarządzanymi kontrolerami domeny Microsoft AD:

aby umożliwić uwierzytelnianie lokalnych maszyn wirtualnych za pomocą Kerberos, skonfiguruj lokalną zaporę tak, aby zezwalała na ruch wejściowy i wyjściowy odpowiadający tym cechom.

| działanie | z | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | maszyna wirtualna klienta (Google Cloud) | maszyna Serwerowa (lokalna) | protokół używany przez aplikację, na przykład HTTP (TCP/80, TCP/443) lub RDP (Tcp/3389) |

| 2 | zezwalaj | on-premises AD | zarządzana podsieć Microsoft AD | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Po stronie Google Cloud ruch wyjściowy dla (1) i ruch wejściowy dla(2) jest dozwolony przez domyślne.

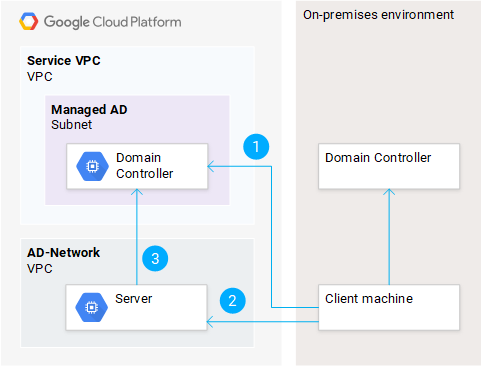

przetwarzanie logów dla użytkowników zarządzanego lasu reklamowego Microsoft

aby przetworzyć Logowanie dla użytkownika zarządzanego lasu reklamowego Microsoft, maszyna uruchamiająca lokalnie musi mieć możliwość interakcji z zarządzanymi kontrolerami Microsoft ADdomain. Dokładny zestaw używanych protokołów zależy od typu logonu, którego zażądał klient. Aby obsługiwać wszystkie typowe scenariusze, należy zezwolić na następującą kombinację protokołów.

| działanie | z | do | protokoły | |

|---|---|---|---|---|

| 1 | Zezwalaj | maszyna Serwerowa (lokalna) | zarządzana podsieć Microsoft AD | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

w zależności od konkretnego przypadku użycia, Możesz również zezwolić na przestrzeganie protokołów.

- zmiana hasła Kerberos (UDP/464, TCP/464)

- bezpieczne LDAP (TCP/636, TCP/3269)

upewnij się, że lokalne zapory sieciowe zezwalają na ruch wychodzący zgodny z tymi cechami. Nie musisz konfigurować żadnych reguł zapory wGOOGLE Cloud, aby włączyć odpowiedni ruch przychodzący do generowania reklam Microsoft.

na maszynach administracyjnych możesz nie planować zezwalania na logowania od użytkowników programu Microsoft AD forest. Jedną z czynności, które prawdopodobnie musisz wykonać na maszynach administracyjnych, jest zarządzanie członkostwem w grupie. Za każdym razem, gdy używasz selektora obiektów do odwoływania się do użytkownika lub grupy z zarządzanego programu Microsoft ADforest, selektor obiektów będzie wymagał dostępu do zarządzanych kontrolerów Microsoft ADdomain. Aby to zadziałało, maszyna administracyjna wymaga takiego samego dostępu do zarządzanych kontrolerów domeny Microsoft AD, jak w przypadku przetwarzania logów dla użytkowników zarządzanego lasu Microsoft AD.