A nova técnica tem sido descoberto facilmente obter o Pairwise Master Key Identifier (PMKID) a partir de um roteador usando WPA/WPA2 segurança, que pode então ser usado para quebrar a senha de rede sem fio do roteador. Enquanto os métodos anteriores de cracking WPA/WPA2 exigiam que um atacante esperasse que um usuário se conectasse a uma rede sem fio e capturasse um aperto de mão de autenticação completo, este novo método só requer um único frame que o atacante pode solicitar a partir do AP porque é uma parte regular do protocolo.

Este novo método foi descoberto por Jens “atom” Steube, o desenvolvedor da popular ferramenta de cracking de senha Hashcat, ao procurar novas maneiras de quebrar o protocolo de segurança sem fio WPA3. De acordo com Steube, este método irá funcionar contra quase todos os roteadores utilizando 802.Redes 11i/p / q / r com itinerância activa.

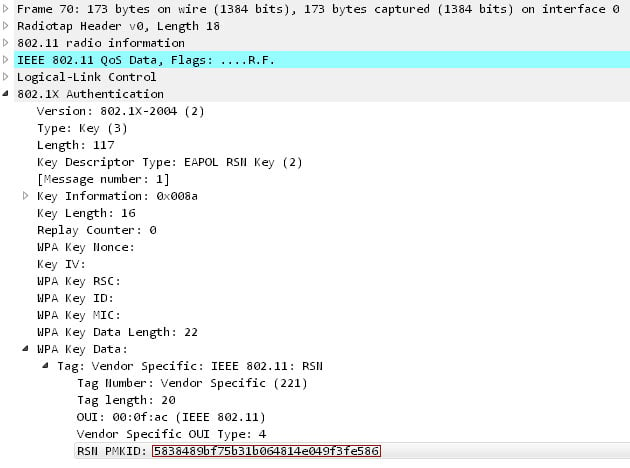

Este método funciona extraindo o RSN IE (elemento robusto de Informação da rede de segurança) de uma única moldura de EAPOL. O RSN IE é um campo opcional que contém o identificador da chave-mestra de pares (PMKID) gerado por um roteador quando um usuário tenta autenticar-se.

O PMK faz parte do aperto de mão normal de 4 vias que é usado para confirmar que tanto o router quanto o cliente sabem a chave pré-compartilhada (PSK), ou senha sem fio, da rede. Ele é gerado usando a seguinte fórmula tanto na AP como no cliente de conexão:

” O PMKID é calculado usando HMAC-SHA1 onde a chave é o PMK e a parte de dados é a concatenação de uma etiqueta de cadeia fixa “nome PMK”, o endereço MAC do ponto de acesso e o endereço MAC da estação.”afirmou Steube post sobre este novo método.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)pode ver o PMKID inserido num quadro de gestão abaixo.

Anterior WPA/WPA2 crackers necessário que um invasor esperar pacientemente enquanto escuta em uma rede sem fio até que o usuário conectado com êxito. Eles poderiam então capturar o aperto de mão de quatro vias, a fim de quebrar a chave.

“com quaisquer ataques anteriores ao WPA, um atacante tem que estar em uma posição física que lhes permite gravar as molduras de autenticação tanto do ponto de acesso quanto do cliente (o usuário)”, disse Steube ao BleepingComputer. “O atacante também tem que esperar que um usuário faça login na rede e tenha uma ferramenta rodando nesse exato momento para enviar o aperto de mão para o disco.”

Agora, um invasor simplesmente tem que tentar autenticar com a rede sem fio, a fim de obter um quadro único, a fim de obter acesso ao PMKID, que pode ser quebrada para recuperar a Chave Pré-Compartilhada (PSK) da rede sem fio.

por Isso, deve ser notado que este método não torná-lo mais fácil para quebrar a senha de uma rede sem fio. Em vez disso, torna o processo de aquisição de um hash que pode ser atacado para obter a senha sem fio muito mais fácil.

quanto tempo para quebrar uma senha sem fio WPA / WPA2?

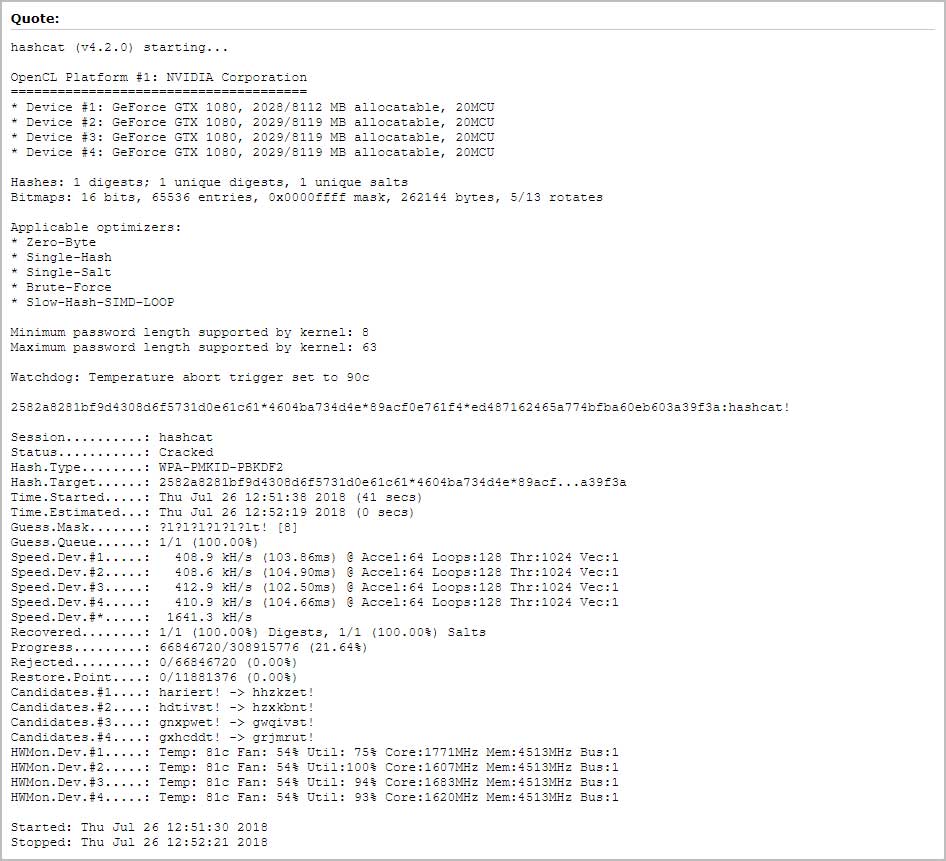

enquanto o novo método do Steube torna muito mais fácil acessar um hash que contém a chave pré-compartilhada que o hash ainda precisa ser rachado. Este processo ainda pode demorar muito tempo dependendo da complexidade da senha.

infelizmente, muitos usuários não sabem como mudar sua senha sem fio e simplesmente usar o PSK gerado por seu roteador.

“na verdade, muitos usuários não têm o conhecimento técnico para mudar o PSK em seus roteadores”, disse Steube BleepingComputer. “Eles continuam a usar o fabricante gerou PSK e isso torna o ataque WPA viável em um grande grupo de usuários WPA.”

Como certos fabricantes criam um PSK a partir de um padrão que pode ser facilmente determinado, ele pode ser alimentado em um programa como Hashcat para tornar mais fácil quebrar a senha sem fio.

“Cracking PSKs é facilitado por alguns fabricantes criando PSKs que seguem um padrão óbvio que pode ser mapeado diretamente para a marca dos roteadores. Além disso, o endereço AP mac e o padrão do ESSID permite que um atacante conheça o fabricante AP sem ter acesso físico a ele”, Steube continuou a nos dizer por e-mail. “Os atacantes coletaram o padrão usado pelos fabricantes e criaram geradores para cada um deles, que podem então ser alimentados em hashcat. Alguns fabricantes usam padrões que são muito grandes para pesquisar, mas outros não. Quanto mais rápido for o seu hardware, mais rápido você pode procurar por esse espaço de chaves. Um típico fabricante PSK de comprimento 10 leva 8 dias para quebrar (em uma caixa de 4 GPU).”

proteger a senha do router de ser decifrada

a fim de proteger adequadamente a sua rede sem fio, é importante criar a sua própria chave em vez de usar a gerada pelo router. Além disso esta chave deve longa e complexa consistindo de números, letras minúsculas, letras maiúsculas e símbolos (&%$!).

“Na verdade, há muita pesquisa científica sobre este tópico. Há muitas maneiras diferentes de criar boas senhas e torná-las memoráveis”, disse Steube ao BleepingComputer quando pedimos recomendações sobre senhas fortes sem fio. “Pessoalmente, eu uso um gerenciador de senha e deixo-o gerar verdadeiras senhas aleatórias de comprimento 20-30.”

Updated 8/6/18 12:00 EST with corrections from Steube. Obrigado Jens!