domänkontrollanter som drivs av hanterad tjänst för Microsoft Active Directory exponerar ett antaltjänster, inklusive LDAP, DNS, Kerberos och RPC. Beroende på dina användningsfall kan virtuella maskiner (VMs) som distribueras på Google Cloud,liksom maskiner som körs på lokaler, behöva åtkomst till dessa tjänster för att dra nytta av ActiveDirectory.

för att minska attackytan för domänkontrollanter och VM: er bör du använda brandväggar för att inte tillåta någon nätverkskommunikation som inte är strikt nödvändig.I den här artikeln beskrivs hur du konfigurerar brandväggar för att rymma vanliga ActiveDirectory-användningsfall samtidigt som annan nätverkskommunikation inte tillåts.

- inloggning kontra autentisering

- vanliga användningsfall

- åtkomst till hanterad Microsoft-annons från din VPC

- Domännamnsupplösning

- autentisering till en VM med Kerberos

- autentisera till en VM med NTLM

- Domänfogning och bearbetning av inloggningar

- administrera hanterad Microsoft-annons

- ansluta hanterad Microsoft-annons till en lokal Active Directory

- skapa och verifiera förtroende

- lösa Google Cloud DNS-namn från lokala

- DNS-delegering

- villkorlig DNS-vidarebefordran

- lösa lokala DNS-namn från Google Cloud

- åtkomst till hanterade Microsoft-ANNONSRESURSER från lokala

- autentisering till en VM från lokalt med Kerberos

- autentisera till en VM från lokalt med NTLM

- bearbeta inloggningar för användare av den lokala skogen

- åtkomst till lokala Active Directory-resurser från Google Cloud

- autentisering till en lokal virtuell dator med Kerberos

- autentisera till en lokal virtuell dator med NTLM

- bearbeta inloggningar för användare av den hanterade Microsoft AD forest

inloggning kontra autentisering

medan termerna inloggning och autentisering ofta används omväxlande,har de olika betydelser i samband med Windows-säkerhet. Logonbeskriver processen som uppstår på systemet som en användare får åtkomst till to.In däremot utförs autentisering av den dator där användarens konto finns.

När du använder ett lokalt konto för att logga in på en maskin hanteras både inloggning och autentisering av måldatorn. I en aktiv Katalogmiljö är det vanligare att använda en domänanvändare för att logga in. I det fallet hanteras inloggningen av måldatorn, medan autentisering utförs av en domänkontrollant.

för att autentisera kan en klient använda eitherKerberos eller NTLM .När en klient autentiserar måste måldatorn bearbeta inloggningen.Beroende på vilken logon-typ klienten begärde kan detta kräva ytterligare interaktion med domänkontrollanter som använder protokoll som Kerberos, NTLM,LDAP ,RPC eller SMB .

eftersom autentisering och bearbetning av inloggningar kräver olika protokoll är det hjälpsamt att skilja mellan de två begreppen när man identifierar rightfirewall-konfigurationen.

vanliga användningsfall

följande avsnitt beskriver vanliga användningsfall för åtkomsthanterad Microsoft AD och visar vilka brandväggsregler du behöver konfigurera förvarje användningsfall.

Om du inte planerar att integrera hanterad Microsoft-annons med en on-premisesActive-katalog behöver du bara läsa det första avsnittet i den här artikeln och komma åt hanterad Microsoft-annons från din VPC. Om du tänker skapa en förtroenderelation mellan hanterad Microsoft-annons och en lokal ActiveDirectory gäller hela artikeln.

Du kan använda brandväggsregelloggar för attanalysera om ytterligare portar kan krävas. Eftersom denimplied neka ingress-regeln harloggning inaktiverad måste du först skapa en anpassad, lågprioriterad brandväggsregel som nekar all ingress-trafik, men har brandväggsloggning aktiverad. Med den här regeln på plats orsakar ett misslyckat anslutningsförsök att en loggpost publiceras till Stackdriver. Eftersom brandväggsregler kan producera enbetydande volym loggar, överväga att inaktivera brandväggsloggning igen när du har slutfört din analys.

åtkomst till hanterad Microsoft-annons från din VPC

När du använder standardnätverket för att distribuera hanterad Microsoft-annons krävs ingen ytterligare konfiguration för att aktivera VMs i VPC för att komma åt Active Directory.

Om du har anpassat din VPC-konfiguration eller brandväggsregler måste du se till att din brandväggskonfiguration fortfarande tillåter kommunikation medhanterad Microsoft-annons. Följande avsnitt beskriver brandväggsreglerdu kan behöva skapa.

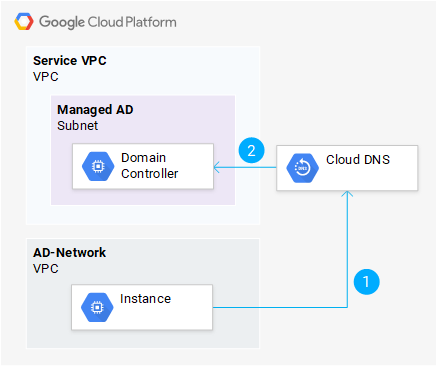

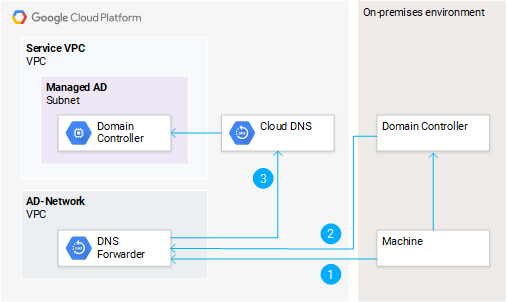

Domännamnsupplösning

när en VM försöker lösa ett DNS-namn frågar den inte direkt en domänkontrollant. I stället skickas DNS-frågan till metadataservern, som är standard DNS-server konfigurerad för Compute Engine VMs. Metadataservern vidarebefordrar sedan frågan till en moln DNS privateDNS vidarebefordringszon skapad avhanterad Microsoft-annons. Denna vidarebefordringszon vidarebefordrar sedan frågan till lämplig domänkontrollant.

du behöver inte konfigurera några brandväggsregler för att aktivera detta användningsfall.Kommunikation till Cloud DNS(1) är alwayspermitted för VM i en VPC och hanterade Microsoft AD allowsforwarded DNS-förfrågningar från Cloud DNS Cloud DNS (2) som standard.

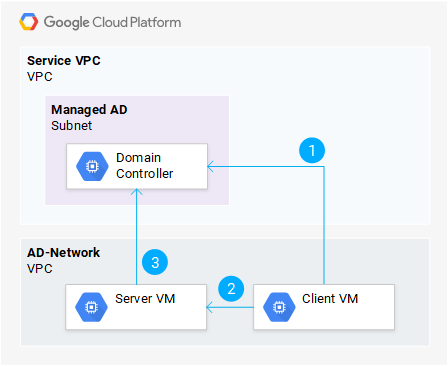

autentisering till en VM med Kerberos

en användare som har loggat in på en VM kan kräva åtkomst till en tjänst som tillhandahålls av en annan VM. En användare kan till exempel försöka öppna en RDP-anslutning,komma åt en filresurs eller komma åt en HTTP-resurs som kräver autentisering.

för att tillåta en användare att autentisera till servern VM med Kerberos, klienten VMhas att få en lämplig Kerberos biljett från en avhanterade Microsoft AD controllers först.

om du vill aktivera VM att autentisera till en annan med Kerberos, måste följande kommunikation tillåtas av brandväggsregler:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

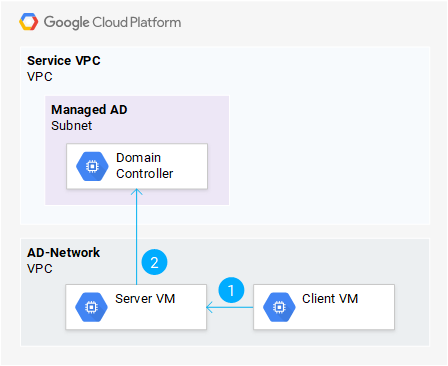

autentisera till en VM med NTLM

Även om Windowsprefererar Kerberos över NTLM i de flesta fall kan klienter ibland behöva falla tillbaka till att använda NTLM forauthentication. NTLM förlitar sig påpass-through-autentisering och kräver därför att servern kommunicerar med en avhanterade Microsoft AD-domänkontrollanter för att autentisera användaren.

för att aktivera VM för att autentisera andra VM med NTLM måste följande kommunikation tillåtas av brandväggsregler:

| åtgärd | från | till | protokoll | 1 | Tillåt | klient VM | server VM | protokoll som används för att tillgång VM, såsom http (TCP/80, TCP/443) eller RDP (TCP/3389) | 2 | tillåt | klient VM | hanterade Microsoft ad subnet | se bearbeta inloggningar. |

|---|

Domänfogning och bearbetning av inloggningar

för att fungera som domänmedlem och bearbeta inloggningar från användare måste en maskin kunna interagera med Active Directory. Den exakta uppsättningen protokoll som användsberor på inloggningstypen som enskilda klienter begär. För att stödja alla commonscenarios, bör du tillåta följande kombination av protokoll.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe följande protokoll:

| åtgärd | från | till | protokoll | 1 | Tillåt | server VM | Managed Microsoft AD subnet | Kerberos lösenordsändring (UDP/464, TCP/464) säker ldap (TCP/636, TCP/3269) |

|---|

administrera hanterad Microsoft-annons

du måste använda Adomain-joined vmför att hantera hanterad Microsoft-annons. Om du vill använda verktyg som Active DirectoryAdministrative Center på den här virtuella datorn måste VM också kunna komma åt Active Directory-webbtjänster som exponeras av hanterade Microsoft AD domaincontrollers.

| åtgärd | från | till | protokoll | 1 | Tillåt | Admin VM | Managed Microsoft AD subnet | AD webbtjänster (TCP/9389) |

|---|

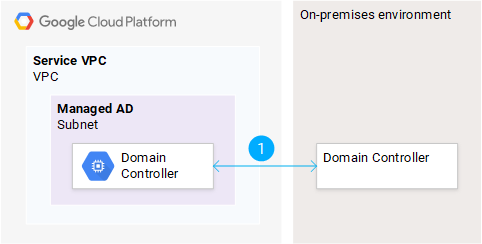

ansluta hanterad Microsoft-annons till en lokal Active Directory

om du vill ansluta hanterad Microsoft-annons till en lokal Active Directory måste du skapa ett förtroendeförhållande mellan skogar. Dessutom bör du aktivera namnupplösning mellan Google Cloud och din lokala miljö.

skapa och verifiera förtroende

För att skapa och verifiera ett skogsförtroende måste de hanterade Microsoft ADdomain-kontrollerna och rotdomänkontrollerna för din lokala forestmust kunna kommunicera dubbelriktat.

för att aktivera förtroendeskapande och verifiering, konfigurera din lokala brandvägg för att tillåta ingångs – och utgångstrafik som matchar dessa egenskaper:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Managed Microsoft AD är förkonfigurerad för att tillåta trafik som matchar dessaegenskaper, så du behöver inte konfigurera ytterligare brandväggsregler ongoogle Cloud.

lösa Google Cloud DNS-namn från lokala

det finns två sätt att tillåta lokala datorer att lösa DNS-namn ihanterad Microsoft AD: DNS-delegering och villkorad DNS-vidarebefordran.

DNS-delegering

DNS-domänen som används av hanterad Microsoft AD kan vara en underdomän till thedns-domänen som används lokalt. Till exempel kan du använda cloud.example.com forManaged Microsoft AD när du använder example.com på lokaler. Om du vill tillåta lokala kunder att lösa DNS-namnen på Google Cloud-resurser kan du ställa in upDNS-delegering.

När du använder DNS-delegering försöker du lösa DNS-namnet på aGoogle Cloud resource först fråga en lokal DNS-server. Dnsservern omdirigerar sedan klienten till Cloud DNS, som i sin tur vidarebefordrar therequest till en av dina hanterade Microsoft AD domain controllers.

exponera moln DNS till lokala nätverk kräverskapa och inkommande serverpolicy.Detta kommer att skapa en inkommande speditör IP-adress som är en del av din VPC.

för att använda speditörsadressen från lokala lokaler, konfigurera din brandvägg för att tillåta utgångstrafik som matchar egenskaperna nedan.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

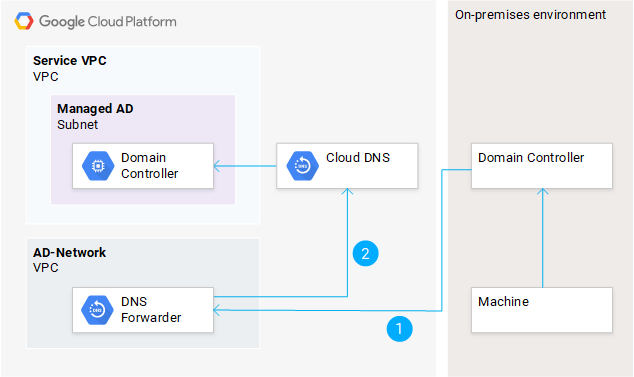

villkorlig DNS-vidarebefordran

DNS-domänen som används av hanterad Microsoft AD kanske inte är en underdomän till THEDNS domän som används på lokaler. Du kan till exempel användacloud.example.com forManaged Microsoft AD när du använder corp.example.local lokalt.

i scenarier där DNS-domänerna inte är relaterade kan du ställa in villkorad DNSforwarding i din lokala Active Directory DNS. Alla frågor som matchar theDNS namn som används av hanterad Microsoft AD vidarebefordras sedan till Cloud DNS.

för att använda villkorlig DNS-vidarebefordran måste du konfigurera aDNS-policy som möjliggör inkommande DNS-vidarebefordran först. Om du vill använda den resulterande speditör adress från lokaler, konfigurera youron-lokaler brandvägg för att tillåta utträde trafik som matchar characteristicsnedan.

| åtgärd | från | till | protokoll | 1 | Tillåt | lokal annons | DNS-vidarebefordran IP-adress | DNS (UDP/53, TCP/53) |

|---|

på Google Cloud-sidan skapar du en brandväggsregel för attpermit ingress-trafik som matchar dessa kriterier.

du behöver inte konfigurera några brandväggsregler för att möjliggöra kommunikation från Thedns speditör till Cloud DNS (2).

lösa lokala DNS-namn från Google Cloud

hanterad Microsoft AD använder villkorad DNS-vidarebefordran för att lösa DNS-namn i din lokala skog. Om du också vill tillåta klienter som körs i Google Cloud att lösa DNS-namn som hanteras av en lokal Active Directory kan du skapa en privat vidarebefordringszon inCloud DNS DNS som vidarebefordrar frågor till lokala domänkontrollanter.

om du vill aktivera att lösa lokala DNS-namn från Google Cloud konfigurerar du din lokala brandvägg för att tillåta ingress-trafik enligt följande tabell.

| åtgärd/TH> | från | till | protokoll | 1 | Tillåt | hanterad Microsoft AD | lokal annons | DNS (UDP/53, TCP/53) | 2 | Tillåt | Cloud DNS (35.199.192.0/19) | lokal annons | DNS (UDP/53, TCP/53) |

|---|

Google Cloud tillåter motsvarande utgångstrafiksom standard.

åtkomst till hanterade Microsoft-ANNONSRESURSER från lokala

om hanterade Microsoft-annonsskogen är konfigurerad för att lita på din lokala skog,kanske du vill att lokala användare och maskiner ska kunna komma åt resurser i hanterade Microsoft-annonsskogen.

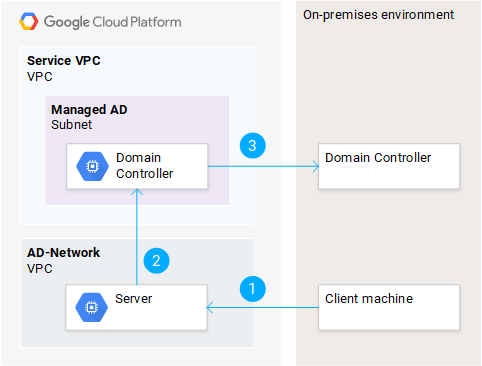

autentisering till en VM från lokalt med Kerberos

en användare som har loggat in på en lokal maskin kan kräva åtkomst till aservice som tillhandahålls av en VM som körs på Google Cloud och är medlem i aManaged Microsoft AD forest. En användare kan till exempel försöka öppna en RDP-anslutning, komma åt en filresurs eller komma åt en HTTP-resurs som kräver autentisering.

för att tillåta användare att autentisera till servern VM med Kerberos måste clientmachine få en lämplig Kerberos-biljett. Detta kräver kommunikation med en av de lokala domänkontrollanterna, liksom med en av de hanterade Microsoft AD-domänkontrollanterna.

om du vill aktivera lokala virtuella datorer för att autentisera med Kerberos, konfigurerar du youron-lokal brandvägg för att tillåta följande utgångstrafik.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

på Google Cloud-sidan skapar du brandväggsregler för attpermit ingress trafik för (1) och (2). Utgående trafik till hanterad Microsoft AD (3) är tillåten som standard.

autentisera till en VM från lokalt med NTLM

När NTLM används för att autentisera en användare från en lokalt aktiv Directoryforest till en server-VM som är ansluten till en hanterad Microsoft AD forest, måste förvaltade Microsoft AD-domänkontrollanter kommunicera med lokala domänkontrollanter.

om du vill aktivera lokala virtuella datorer för att autentisera med hjälp av NTLM, konfigurera youron-lokaler brandvägg för att tillåta inträngning och utträde trafik enligt följande.

| åtgärd | från | till | protokoll | 1 | Tillåt | klientmaskin (lokalt) | server VM (Google Cloud) | protokoll som används av program, såsom http (TCP/80, TCP/443) eller RDP (TCP/3389) | 2 | tillåt | server VM | hanterade Microsoft ad subnet | se bearbeta inloggningar. |

|---|---|---|---|---|

| 3 | Tillåt | hanterat Microsoft AD-undernät | lokal annons | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

på Google Cloud-sidan skapar du brandväggsregler för attpermit ingress traffic för (1). Utgångstrafik för (2) och (3) är tillåtensom standard.

bearbeta inloggningar för användare av den lokala skogen

för att bearbeta en inloggning för en användare av den lokala skogen måste en VM kunna interagera med den lokala Active Directory. Den exakta uppsättningen protokollanvänds beror pålogon typ som klienten begärde. För att stödja alla vanliga scenarier, konfigurera youron-lokaler brandvägg för att tillåta ingångstrafik som matchar dessaegenskaper.

| åtgärd | från | till | protokoll | 1 | Tillåt | server VM (Google Cloud) | On-premises ad subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

|---|

beroende på ditt exakta användningsfall kanske du också vill tillåta följande protokoll.

- Kerberos lösenordsändring (UDP/464, TCP/464)

- säker LDAP (TCP/636, TCP/3269)

på den hanterade Microsoft AD-sidan är motsvarande utgångstrafik tillåtensom standard.

på administrativa virtuella datorer kanske du inte planerar att tillåta inloggningar från användare av lokal skog. En aktivitet som du sannolikt måste utföra påadministrativa virtuella datorer är dock att hantera gruppmedlemskap. När du använder objektväljaren för att referera till en användare eller grupp som utgör din lokala skog, kommer objektväljaren att kräva åtkomst till de lokala domänkontrollanterna. För att detta ska fungera kräver den administrativa VM samma åtkomst till dina lokala Katalogdomänkontrollanter som för bearbetning av inloggningar för användare av den lokala skogen.

åtkomst till lokala Active Directory-resurser från Google Cloud

om din lokala skog har konfigurerats för att lita på den hanterade Microsoft AD forest,kanske du vill att användare från den hanterade Microsoft AD forest ska kunna få tillgång till lokala resurser.

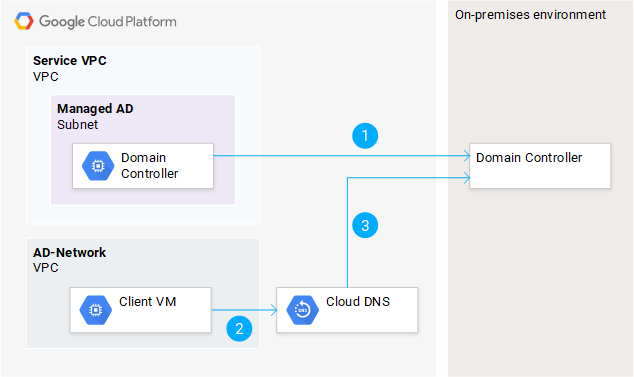

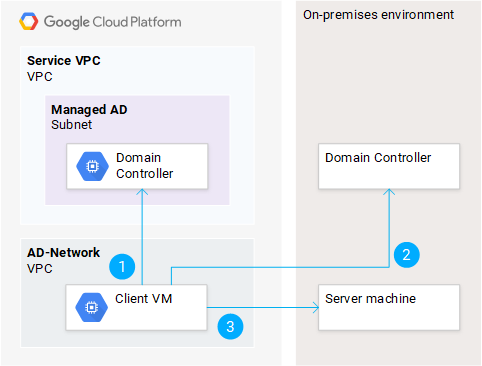

autentisering till en lokal virtuell dator med Kerberos

en användare som har loggat in på en virtuell dator som körs på Google Cloud och som är medlem i den hanterade Microsoft AD forest kan kräva åtkomst till en tjänst som tillhandahålls av en lokal maskin som är medlem i din lokala skog.Användaren kan till exempel försöka öppna en RDP-anslutning, komma åt en fildelning eller komma åt en HTTP-resurs som kräver autentisering.

för att tillåta användaren att autentisera till den lokala maskinen med Kerberos, måste theVM skaffa en lämplig Kerberos-biljett. Detta kräver förstkommunikation med en av de hanterade Microsoft AD controllers och sedan med lokala domänkontrollanter.

för att aktivera lokala VM-datorer för att autentisera med Kerberos, konfigurera youron-lokal brandvägg för att tillåta ingångstrafik som matchar egenskapernanedan.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by applikation, såsom HTTP (TCP/ 80, TCP/443) eller RDP (TCP/3389) |

på Google Cloud-sidan är motsvarande utgångstrafik tillåtensom standard.

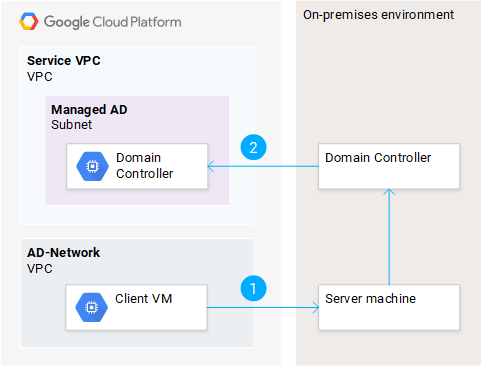

autentisera till en lokal virtuell dator med NTLM

När NTLM används för att autentisera en användare från den hanterade Microsoft AD forest toa-serverdatorn som är ansluten till din lokala skog, måste de lokala domänkontrollerna kunna kommunicera med förvaltade Microsoft AD – domänkontrollanter:

om du vill aktivera lokala virtuella datorer för att autentisera med hjälp av Kerberos, konfigurera youron-lokaler brandvägg för att tillåta inträngning och utträde trafik som matchar dessaegenskaper.

| åtgärd | från | till | protokoll | 1 | Tillåt | klient VM (Google Cloud) | servermaskin (lokalt) | protokoll som används av applikation, till exempel http (TCP/80, TCP/443) eller RDP (TCP/3389) | 2 | tillåt | lokal annons | hanterat Microsoft ad-undernät | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

|---|

på Google Cloud-sidan tillåts utgångstrafik för (1) och ingress-trafik för(2) av standard.

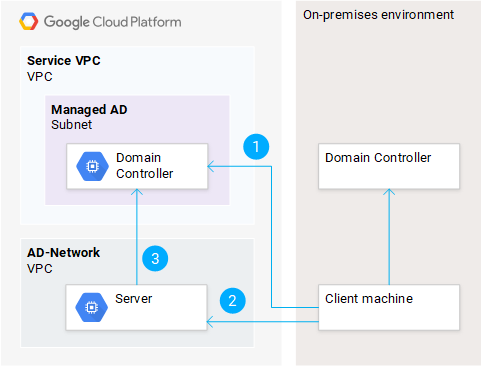

bearbeta inloggningar för användare av den hanterade Microsoft AD forest

för att bearbeta en inloggning för en användare av den hanterade Microsoft AD forest måste en maskinkörning på plats kunna interagera med hanterade Microsoft ADdomain-kontroller. Den exakta uppsättningen protokoll som används beror pålogon typ som klienten begärde. För att stödja alla vanliga scenarier bör du tillåtaföljande kombination av protokoll.

| åtgärd | från | till | protokoll | 1 | Tillåt | servermaskin (lokalt) | hanterat Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) ldap (UDP/389, TCP/389) SMB (UDP/445, TCP/445) ldap GC (TCP/3268) |

|---|

beroende på ditt exakta användningsfall kanske du också vill tillåta följande protokoll.

- Kerberos lösenordsändring (UDP/464, TCP/464)

- säker LDAP (TCP/636, TCP/3269)

se till att dina lokala brandväggar tillåter utgångstrafik som matchardessa egenskaper. Du behöver inte konfigurera några brandväggsregler iGoogle Cloud för att aktivera motsvarande ingress-trafik tillhanterad Microsoft-annons.

på administrativa datorer kanske du inte planerar att tillåta inloggningar från användare Avhanterad Microsoft AD forest. En aktivitet som du sannolikt måste utföra påadministrativa maskiner hanterar gruppmedlemskap. När du använder objektväljaren för att referera till en användare eller grupp från den hanterade Microsoft ADforest, kommer objektväljaren att kräva åtkomst till de hanterade Microsoft ADdomain-kontrollerna. För att detta ska fungera kräver den administrativa maskinen samma åtkomst till de hanterade Microsoft AD-domänkontrollerna som det skulle göra förbearbetning av inloggningar för användare av den hanterade Microsoft AD forest.