en ny teknik har upptäckts för att enkelt hämta Pairwise Master Key Identifier (PMKID) från en router med WPA/WPA2-säkerhet, som sedan kan användas för att knäcka det trådlösa lösenordet för router. Medan tidigare WPA / WPA2-sprickmetoder krävde att en angripare väntade på att en användare skulle logga in på ett trådlöst nätverk och fånga en fullständig autentiseringshandskakning, kräver den här nya metoden bara en enda ram som angriparen kan begära från AP eftersom det är en vanlig del av protokollet.

den här nya metoden upptäcktes av Jens” atom ” Steube, utvecklaren av det populära Hashcat-lösenordssprickningsverktyget, när man letade efter nya sätt att knäcka WPA3 wireless security protocol. Enligt Steube kommer denna metod att fungera mot nästan alla routrar som använder 802.11i/p/q / r-nätverk med roaming aktiverat.

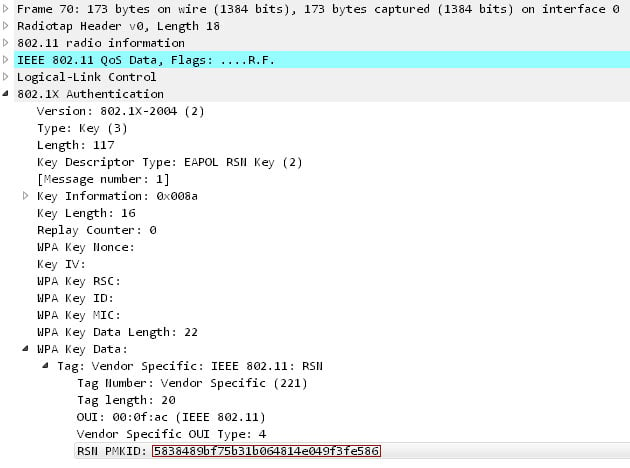

den här metoden fungerar genom att extrahera RSN IE (Robust Security Network Information Element) från en enda eapol-ram. RSN IE är ett valfritt fält som innehåller Pmkid (Pairwise Master Key Identifier) som genereras av en router när en användare försöker autentisera.

PMK är en del av det normala 4-vägs handskakningen som används för att bekräfta att både routern och klienten känner till den delade nyckeln (PSK) eller det trådlösa lösenordet i nätverket. Det genereras med följande formel på både AP och den anslutande klienten:

” pmkid beräknas med hjälp av HMAC-SHA1 där nyckeln är PMK och Datadelen är sammanfogningen av en fast strängetikett ”PMK-namn”, åtkomstpunktens MAC-adress och stationens MAC-adress.”uttalade Steubes inlägg om den här nya metoden.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)Du kan se PMKID infogad i en hanteringsram nedan.

föregående WPA/WPA2 crackers krävde att en angripare tålmodigt väntade medan han lyssnade på ett trådlöst nätverk tills en användare loggade in. De kunde sedan fånga fyrvägshandskakningen för att knäcka nyckeln.

” med några tidigare attacker på WPA måste en angripare vara i en fysisk position som gör det möjligt för dem att spela in autentiseringsramarna från både åtkomstpunkten och klienten (användaren)”, sa Steube till BleepingComputer. ”Angriparen måste också vänta på att en användare loggar in i nätverket och har ett verktyg som körs i det exakta ögonblicket för att dumpa handskakningen till disken.”

Nu måste en angripare helt enkelt försöka autentisera till det trådlösa nätverket för att hämta en enda ram för att få tillgång till PMKID, som sedan kan knäckas för att hämta den delade nyckeln (PSK) i det trådlösa nätverket.

det bör noteras att den här metoden inte gör det lättare att knäcka lösenordet för ett trådlöst nätverk. Det gör istället processen att skaffa en hash som kan attackeras för att få det trådlösa lösenordet mycket lättare.

hur lång tid att knäcka ett WPA / WPA2 trådlöst lösenord?

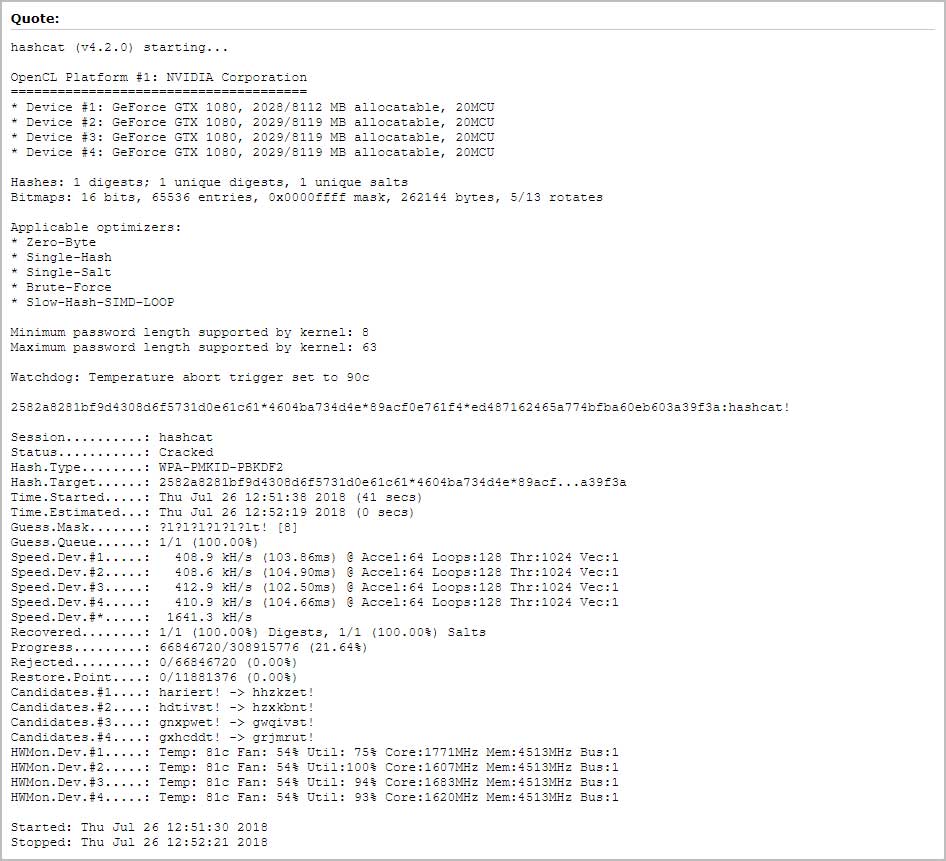

medan Steubes nya metod gör det mycket lättare att komma åt en hash som innehåller den fördelade nyckeln som hash fortfarande behöver knäckas. Denna process kan fortfarande ta lång tid beroende på lösenordets komplexitet.

tyvärr vet många användare inte hur man ändrar sitt trådlösa lösenord och använder helt enkelt PSK som genereras av routern.

”faktum är att många användare inte har den tekniska kunskapen för att ändra PSK på sina routrar”, sa Steube till BleepingComputer. ”De fortsätter att använda tillverkaren genererade PSK och detta gör att attackera WPA möjligt på en stor grupp av WPA-användare.”

eftersom vissa tillverkare skapar en PSK från ett mönster som lätt kan bestämmas kan det matas in i ett program som Hashcat för att göra det lättare att knäcka det trådlösa lösenordet.

”att knäcka PSK: er underlättas av att vissa tillverkare skapar PSK: er som följer ett uppenbart mönster som kan mappas direkt till routerns märke. Dessutom tillåter AP mac-adressen och mönstret för ESSID en angripare att känna till AP-tillverkaren utan att ha fysisk tillgång till den,” fortsatte Steube att berätta via e-post. ”Angripare har samlat in mönstret som används av tillverkarna och har skapat generatorer för var och en av dem, som sedan kan matas in i hashcat. Vissa tillverkare använder mönster som är för stora för att söka men andra gör det inte. Ju snabbare din hårdvara är desto snabbare kan du söka igenom ett sådant nyckelutrymme. En typisk tillverkare PSK Längd 10 tar 8 dagar att knäcka (på en 4 GPU box).”

skydda routerns lösenord från att bli knäckt

För att skydda ditt trådlösa nätverk är det viktigt att skapa din egen nyckel istället för att använda den som genereras av routern. Dessutom bör denna nyckel vara lång och komplex genom att bestå av siffror, små bokstäver, stora bokstäver och symboler (&%$!).

” det finns faktiskt mycket vetenskaplig forskning om detta ämne. Det finns många olika sätt att skapa bra lösenord och göra dem minnesvärda,” sa Steube till BleepingComputer när vi bad om rekommendationer om starka trådlösa lösenord. ”Personligen använder jag en lösenordshanterare och låter den generera sanna slumpmässiga lösenord med Längd 20 – 30.”

uppdaterad 8/6/18 12: 00 EST med korrigeringar från Steube. Tack Jens!