Rozšířené ACL je vytvořen s access-list příkaz a pak se aplikuje na rozhraní pomocí access-group příkaz. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. také umožňuje vytvoření a oddělení více přístupových seznamů. |

|

popřít, |

Odepře přístup, pokud jsou podmínky uzavřeno. |

|

povolení |

Umožňuje přístup pokud jsou podmínky uzavřeno. |

|

Protokol |

Jméno nebo Číslo Internetového Protokolu, jako IP, TCP, UDP, EIGRP, OSPF atd. |

|

zdroj |

Určuje adresu IP/sítě, aby odpovídaly na zdrojovou IP adresu Paketu. Použijte libovolné klíčové slovo jako zkratku pro zdroj a zdroj-zástupný znak 0.0.0.0 255.255.255.255. |

|

zdroj-wildcard |

(Volitelné) Zástupné bitů, které mají být aplikovány na zdroj |

|

cíl |

Určuje adresu IP/sítě, aby odpovídaly na cílové IP adresy Paketu. Použijte libovolné klíčové slovo jako zkratku pro cíl a cíl-zástupný znak 0.0.0.0 255.255.255.255. |

|

určení-wildcard |

(Volitelné) Zástupné bitů, které mají být použity k určení |

|

přihlaste se |

Způsobuje informační protokolování zprávu o paket, který odpovídá vstupu, který bude odeslán do konzoly. |

|

Protokol-vstup |

(Volitelné) Zahrnuje vstupní rozhraní a zdrojové MAC adresy nebo VC v výstup protokolování. |

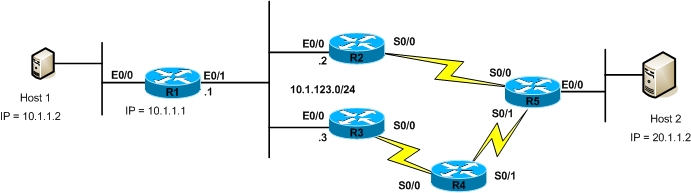

V Cisco IOS Rozšířené Acl mohou mít čísla v rozmezí 100-199 a 2000-2699. Extended Acl by měl být aplikován v blízkosti zdroj pakety tak, že paket je odmítnut v blízkosti zdroje ušetřit router zdroje a šířku pásma, spíše pak předávány blízko k cíli a nakonec byl zamítnut. K vysvětlení tohoto konceptu použijeme síť znázorněnou na obrázku níže.

naším úkolem je nakonfigurovat síť tak, aby hostitel 20.1.1.2 neměl přístup k 10.1.1.2, první vytvoříme access-list, jak je uvedeno níže.

Ciscoasa(config)# access-list 101 deny ip host 20.1.1.2 hostitele 10.1.1.2

Ciscoasa(config)# access-list 101 permit ip jakékoliv

a pak budeme aplikovat tento seznam přístupu k rozhraní, které bude zpracovávat příchozí pakety a pokud je zápas to bude drop pakety. Od Extended Acl obsahovat dostatek informací, aby správně odpovídaly správné paketu, když můžete umístit kdekoliv v síti, ale zdravý rozum diktovat nám umístit je v blízkosti zdroj pro účinnost, jako jejich umístění daleko od zdroje bude zbytečně spotřebovávají zdroje sítě.

příklady konfigurace

tento příklad se zaměřuje na aplikace rozšířených ACL. Síť použijeme na obrázku výše k vysvětlení různých konfiguračních příkladů rozšířených ACL. V první řadě použijeme rozšířenou ACL k omezení hostitele 1 pro přístup k FTP serveru s IP adresou 20.1.1.10 připojeno k síti LAN na rozhraní R5 E0/0.

R1(config)# access-list 101 deny tcp host 10.1.1.2 hostitele 20.1.1.10 eq FTP

R1(config)# access-list 101 permit ip jakékoliv

R1(config)# interface ethernet0/0

R1(config)# access-group 101

konfigurační uvedeno výše konfiguruje R1 omezit FTP pakety pocházejí z hostitele 10.1.1.2 a předurčen k FTP Serveru 20.1.1.10 a nechte všechny ostatní komunikace.

existuje také několik dalších příkladů rozšířených ACL kvůli jejich schopnosti porovnávat více polí paketu. Například můžeme nastavit ACL na R1 zcela popřít hostitele 10.1.1.2 tím, izolovat ji od úplného propojení sítí.

R1(config)# access-list 110 deny ip host 10.1.1.2 nějaké

R1(config)# access-list 110 permit ip jakékoliv

R1(config)# interface ethernet0/0

R1(config)# access-group 101

konfigurační uvedeno výše konfiguruje R1 omezit všechny pakety pocházejí z hostitele 10.1.1.2 a nechte všechny ostatní komunikace čímž izolace hostitele z internetwork.

To nás přivádí ke konci této lekce, ve které jsme se vztahuje Rozšířené Acl, je velmi důležité, že oba mají teoretické a praktické znalosti Rozšířené Acl pro zvládnutí tématu.