Une liste d’accès étendue est créée avec la commande access-list et ensuite appliquée à l’interface à l’aide de la commande access-group. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. Permet également la création et la séparation de plusieurs listes d’accès. |

|

refuser |

Refuse l’accès si les conditions correspondent. |

|

permis |

Permet l’accès si les conditions correspondent. |

|

Protocole |

Nom ou numéro d’un protocole Internet tel que IP, TCP, UDP, EIGRP, OSPF etc |

|

source |

Spécifie l’adresse IP/réseau à correspondre à l’adresse IP source du paquet. Utilisez le mot clé any comme abréviation d’une source et d’un caractère générique source de 0.0.0.0 255.255.255.255. |

|

source – caractère générique |

(facultatif) Bits génériques à appliquer à la source |

|

destination |

Spécifie l’adresse IP/réseau à apparier sur l’adresse IP de destination du paquet. Utilisez le mot clé any comme abréviation d’une destination et d’un caractère générique destination de 0.0.0.0 255.255.255.255. |

|

destination – caractère générique |

(Facultatif) Bits génériques à appliquer à la destination |

|

log |

Provoque un message d’enregistrement informatif sur le paquet qui correspond à l’entrée à envoyer à la console. |

|

Log-input |

(Facultatif) Inclut l’interface d’entrée et l’adresse MAC source ou VC dans la sortie de journalisation. |

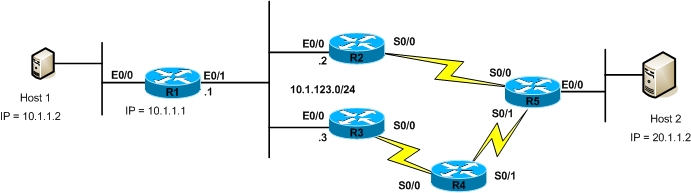

Dans Cisco IOS, les ACL étendues peuvent avoir des nombres compris entre 100 et 199 et entre 2000 et 2699. Des ACL étendues devraient être appliquées près de la source des paquets de sorte qu’un paquet soit refusé près de la source pour économiser des ressources de routeur et de la bande passante plutôt qu’il soit transféré près de la destination et éventuellement refusé. Nous utiliserons le réseau représenté sur la figure ci-dessous pour expliquer ce concept.

Notre tâche consiste à configurer le réseau de telle sorte que l’hôte 20.1.1.2 ne puisse pas accéder à 10.1.1.2, nous allons d’abord créer une liste d’accès comme indiqué ci-dessous

Ciscoasa(config) #access-list 101 refuser l’hôte ip 20.1.1.2 hôte 10.1.1.2

Ciscoasa(config) # access-list 101 autoriser l’adresse ip n’importe quelle

et puis nous appliquerons cette liste d’accès à une interface qui traitera les paquets entrants et s’il y a correspondance, elle déposera les paquets. Étant donné que les ACL étendues incluent suffisamment d’informations pour correspondre correctement au bon paquet lorsque vous pouvez les placer n’importe où dans le réseau, mais le bon sens nous dicte de les placer près de la source pour plus d’efficacité, car les placer loin de la source consommera inutilement les ressources réseau.

Exemples de configuration

Cet exemple se concentre sur les applications d’ACL étendues. Nous utiliserons le réseau dans la figure ci-dessus pour expliquer divers exemples de configuration d’ACL étendues. Tout d’abord, nous utiliserons une ACL étendue pour restreindre l’accès de l’hôte 1 au serveur FTP avec l’adresse IP 20.1.1.10 connecté au réseau local sur l’interface R5 E0/0.

R1(config) # access-list 101 refuser l’hôte tcp 10.1.1.2 hôte 20.1.1.10 eq FTP

R1(config) # access-list 101 autoriser l’adresse ip quelconque

R1(config) # interface ethernet0/0

R1(config) #access-group 101 dans

La configuration ci-dessus configure R1 pour restreindre l’accès à la liste d’accès Paquets FTP provenant de l’hôte 10.1.1.2 et destinés au serveur FTP 20.1.1.10 et permettant toutes les autres communications.

Il existe également plusieurs autres exemples d’ACL étendues en raison de leur capacité à faire correspondre plusieurs champs d’un paquet. Par exemple, nous pouvons configurer un ACL sur R1 pour refuser complètement l’hôte 10.1.1.2, l’isolant ainsi de l’interréseau complet.

R1(config) # access-list 110 refuser l’hôte ip 10.1.1.2 any

R1(config) #access-list 110 autoriser l’ip any any

R1(config) # interface ethernet0/0

R1(config) #access-group 101 dans

La configuration ci-dessus configure R1 pour restreindre tous les paquets provenant de l’hôte 10.1.1.2 et permettre toutes les autres communications isolant ainsi l’hôte de l’interréseau.

Cela nous amène à la fin de cette leçon dans laquelle nous avons couvert les ACL étendues, il est très important que nous ayons à la fois les connaissances théoriques et pratiques des ACL étendues pour maîtriser le sujet.