Tento kurz začíná tím, že ukazuje, jak provádět UDP skenování a identifikovat zranitelné kandidátů k provedení RDDOS (Reflective Denial of Service) útoky. Tento tutoriál je optimalizován pro čtenáře, kteří hledají rychlou implementaci. Pro trochu teoretické informace o protokolu UDP zkontrolujte konec článku, můžete si také přečíst příznaky Nmap a co dělají, než budete pokračovat.

RDDOS attack využívá nedostatečnou spolehlivost UDP protokolu, který nevytváří spojení dříve s přenosem paketů. Proto je kování zdrojové IP adresy docela snadné, tento útok spočívá v padělání IP adresy oběti při odesílání paketů zranitelným službám UDP využívajícím jejich šířku pásma tím, že je vyzve k odpovědi na IP adresu oběti, to je RDDO.

některé zranitelné služby mohou zahrnovat:

- CLDAP (Připojení-méně Lightweight Directory Access Protocol)

- NetBIOS

- Character Generator Protokolu (CharGEN)

- SSDP(Simple Service Discovery Protocol)

- TFTP (Trivial File Transfer Protocol)

- DNS (Domain Name Systém)

- NTP (Network Time Protocol)

- SNMPv2 (Simple Network Management Protocol verze 2)

- vzdálené volání procedur (Portmap/Remote procedure Call )

- QOTD (Citát Dne)

- mDNS (Multicast Domain Name System ),

- Parní Protokolu

- Routing Information Protocol verze 1 (RIPv1),

- Lehká Directory Access Protocol (LDAP)

- Memcached,

- Web Services Dynamic Discovery (ws-Discovery).

Nmap skenování specifického portu UDP

ve výchozím nastavení Nmap vynechává skenování UDP, lze jej povolit přidáním příznaku nmap-sU. Jak je uvedeno výše ignorováním portů UDP známé chyby zabezpečení mohou zůstat uživateli ignorovány. Výstupy Nmap pro skenování UDP mohou být otevřené, otevřené|filtrované, uzavřené a filtrované.

otevřít: UDP odpověď.

otevřít / filtrovat: žádná odpověď.

zavřeno: ICMP port nedostupný kód chyby 3.

filtrováno: Ostatní ICMP unreachable chyby (typ 3, kód 1, 2, 9, 10 nebo 13)

následující příklad ukazuje jednoduchý UDP skenování bez dodatečných pod jinou vlajkou, než UDP specifikace a podrobnost vidět proces:

UDP scan výše vyústila v otevřený|filtrované a otevřít výsledky. Smyslu otevřený|filtrované Nmap nemůže rozlišovat mezi otevřenými a filtruje porty, protože jako filtrované přístavy, otevřené porty jsou nepravděpodobné, že by poslat odpovědi. Na rozdíl od otevřeného|filtrovaného, otevřený výsledek znamená, že zadaný port odeslal odpověď.

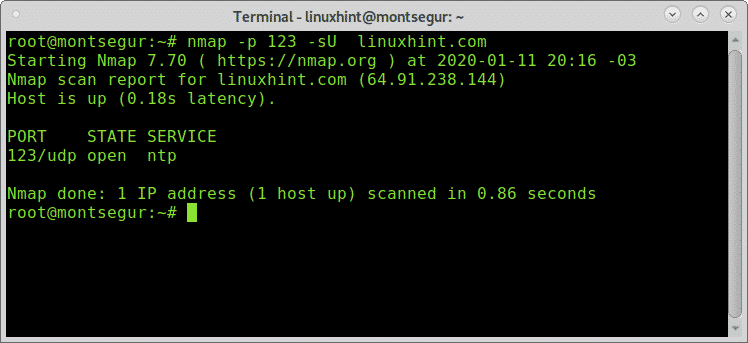

použití Nmap scan konkrétní port pomocí -p<port> vlajky definovat port, následuje -sU vlajky povolit UDP skenování před uvedením cíle, skenování LinuxHint pro 123 UDP NTP port běh:

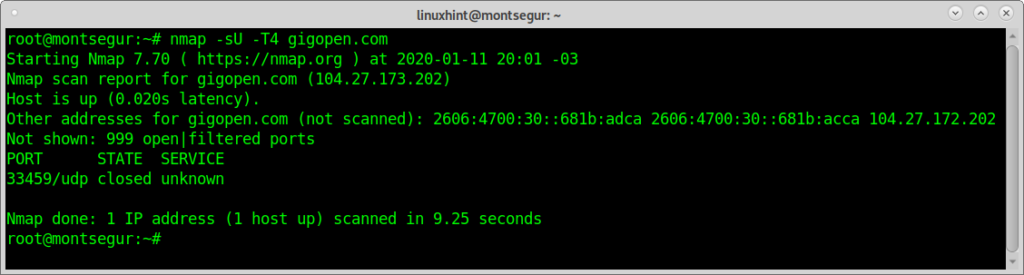

následující příklad je agresivní skenování proti https://gigopen.com

Poznámka: další informace o skenování intenzity s vlajkou -T4 podívejte se na https://books.google.com.ar/books?id=iOAQBgAAQBAJ&pg=PA106&lpg=PA106&d.

UDP skenování činí skenovací úlohu extrémně pomalou, existují některé příznaky, které mohou pomoci zlepšit rychlost skenování. Příkladem jsou příznaky –F (Fast),-version-intensity.

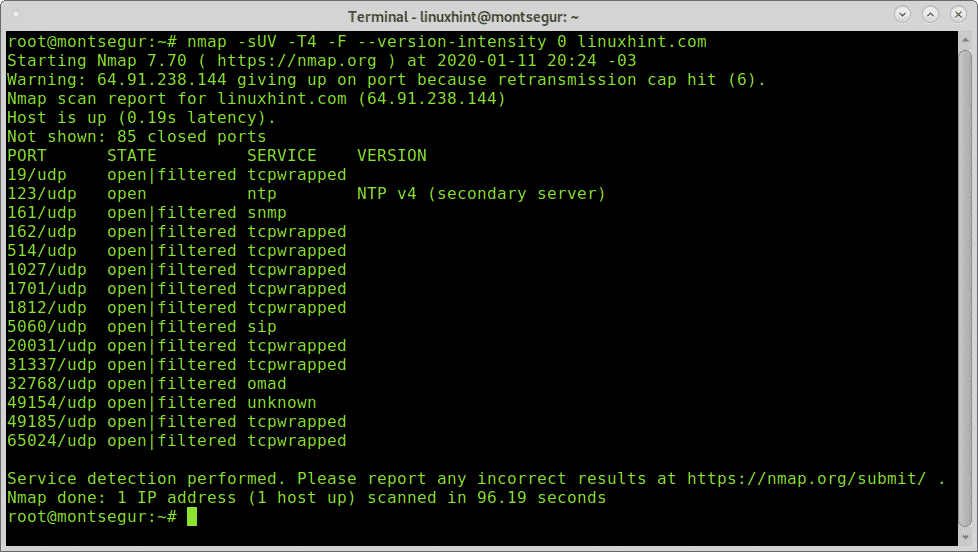

následující příklad ukazuje zvýšení rychlosti skenování přidáním těchto příznaků při skenování LinuxHint.

Urychlení UDP skenování s Nmap:

Jak vidíte, snímek je jeden v 96.19 sekund proti 1091.37 v první jednoduchý vzorek.

můžete také urychlit tím, že omezí opakování a přeskakování host discovery a hostitel rozlišení jako v následujícím příkladu:

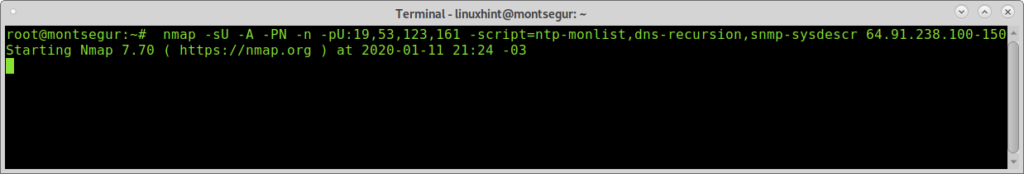

Skenování pro RDDOS nebo Reflexní Denial Of Service kandidátů:

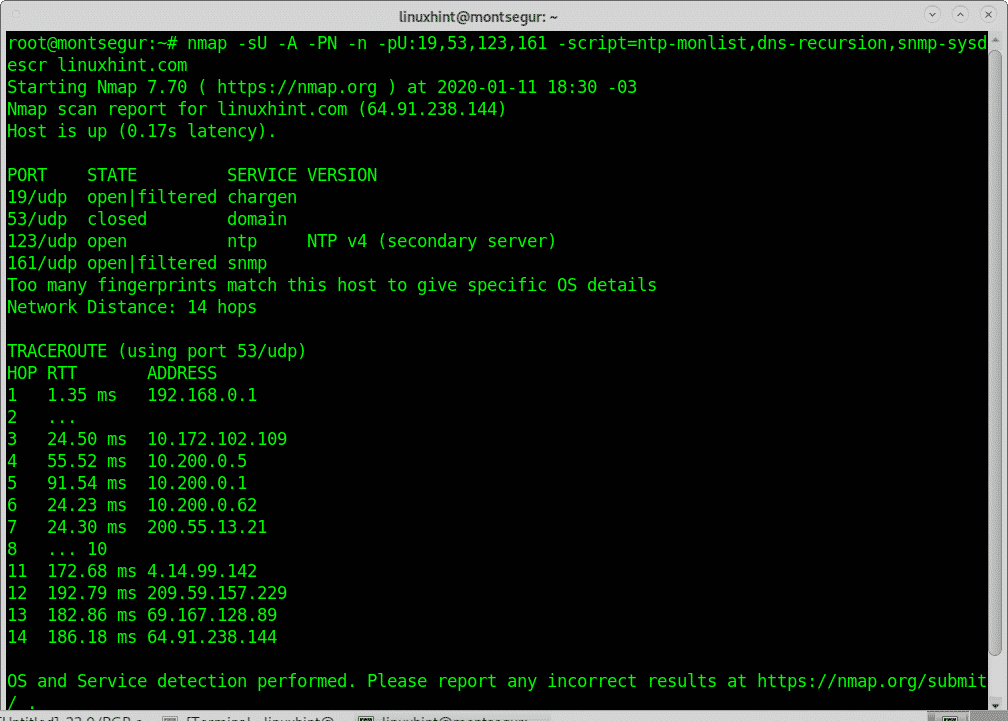

následující příkaz zahrnuje NSE (Nmap Scripting Engine) skripty ntp-monlist, dns-rekurze a snmp-sysdescr zkontrolovat cílů náchylné k Reflexní Denial of Service Útoky kandidátů využívat jejich šířku pásma. V následujícím příkladu skenování je zahájeno proti jedné konkrétní cíl (linuxhint.com):

dns-rekurze,snmp-sysdescr linuxhint.com

následující příklad skenuje 50 hostí od 64.91.238.100 na 64.91.238.150, 50 hostí od poslední oktet, definování rozsahu s pomlčkou:

snmp-sysdescr 64.91.238.100-150

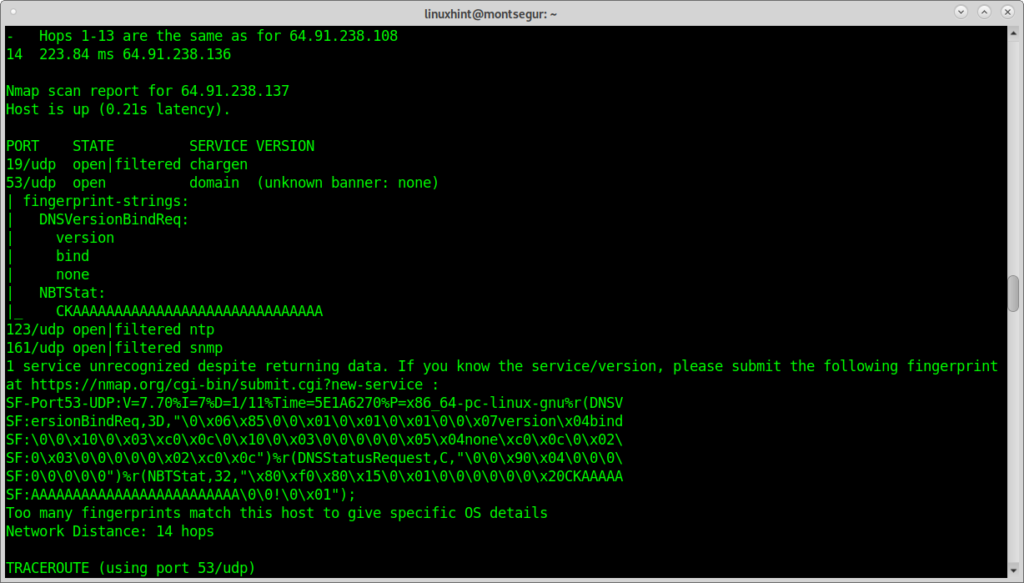

A výstupu systému můžeme použít pro reflexní útok vypadá:

Stručný Úvod do Protokolu UDP

UDP (User Datagram Protocol) protokol je součástí Internet Protocol Suite, je to rychlejší, ale nespolehlivý, když ve srovnání proti TCP (Transmission Control Protocol).

proč je UDP protokol rychlejší než TCP?

protokol TCP naváže spojení pro odesílání paketů, proces navázání spojení se nazývá handshake. Bylo to jasně vysvětleno při tajném skenování Nmap:

„Obvykle, když se dva přístroje připojení, připojení prostřednictvím procesu nazývaného tři způsobem handshake, která se skládá ze 3 počáteční interakce: první požadavek na připojení od klienta nebo zařízení požadující připojení, druhý o potvrzení ze zařízení, které připojení je požadováno a na třetím místě konečné potvrzení ze zařízení, které požádaly o připojení, něco jako:

-„hej, slyšíš mě? můžeme se sejít?“(Syn paket požadující synchronizaci)

– “ Ahoj!, Vidím tě!, můžeme se setkat „(kde“ vidím tě „je paket ACK,“ můžeme se setkat „paket SYN)

-“ skvělé!“(ACK packet)“

Zdroj: https://linuxhint.com/nmap_stealth_scan/

na Rozdíl od tohoto protokolu UDP odešle pakety bez předchozí komunikace s destinací, tvorba paketů, přenos rychlejší, protože nemusíte čekat na odeslání. Jedná se o minimalistický protokol bez zpoždění přenosu pro opětovné odeslání chybějících dat, protokol podle volby, když je potřeba vysoká rychlost, jako je VoIP, streamování, hraní her atd. Tento protokol postrádá spolehlivost a používá se pouze tehdy, když ztráta paketů není fatální.