Tämä opetusohjelma alkaa näyttämällä, miten UDP skannaa ja tunnistaa haavoittuvia ehdokkaita suorittamaan rddos (Reflective Denial of Service) hyökkäyksiä. Tämä opetusohjelma on optimoitu lukijoille, jotka etsivät nopeaa toteutusta. Jos haluat hieman teoreettista tietoa UDP-protokollasta, tarkista artikkelin lopusta, voit myös lukea Nmap-liput ja mitä ne tekevät ennen kuin jatkat.

rddos-hyökkäys hyödyntää UDP-protokollan epäluotettavuutta, joka ei luo aiemmin yhteyttä pakettisiirtoon. Siksi taonta lähde IP-osoite on melko helppoa, tämä hyökkäys koostuu taonta uhrin IP-osoite lähetettäessä paketteja haavoittuvia UDP palveluja hyödyntämällä niiden kaistanleveys kehottamalla heitä vastaamaan uhrin IP-osoite, se on rddos.

joitakin haavoittuvia palveluita voivat olla:

- CLDAP (Connection-less Lightweight Directory Access Protocol)

- NetBIOS

- Character Generator Protocol (CharGEN)

- SSDP(Simple Service Discovery Protocol)

- TFTP (Trivial File Transfer Protocol)

- DNS (Domain Name System)

- NTP (Network Time Protocol)

- SNMPv2 (Simple Network Management Protocol version 2)

- RPC (portmap/Remote Procedure Call )

- qotd (quote of the day)

- mDNS (multicast Domain Name System ),

- Steam protocol

- routing information Protocol Version 1 (RIPV1),

- lightweight Directory Access Protocol (LDAP)

- Memcached,

- Web Services Dynamic Discovery (WS-Discovery).

Nmap-Skannauskohtainen UDP-portti

oletuksena Nmap jättää UDP-skannauksen pois, se voidaan ottaa käyttöön lisäämällä Nmap-lippu-sU. Kuten edellä on lueteltu jättämällä UDP-portit tunnetut haavoittuvuudet voivat jäädä huomiotta käyttäjälle. UDP-skannauksen Nmap-lähdöt voivat olla avoimia, avoimia / suodatettuja, suljettuja ja suodatettuja.

avoin: UDP-vastaus.

open / filtered: no response.

suljettu: ICMP-portti saavuttamaton virhekoodi 3.

suodatettu: Muut ICMP: n saavuttamattomat virheet (tyyppi 3, Koodi 1, 2, 9, 10 tai 13)

seuraavassa esimerkissä näkyy yksinkertainen UDP-skannaus ilman muita merkintöjä kuin UDP-spesifikaatio ja monisanaisuus prosessin näkemiseksi:

yllä oleva UDP-skannaus johti avoimiin / suodatettuihin ja avoimiin tuloksiin. Avoimella / suodatetulla tarkoitetaan sitä, että Nmap ei pysty erottamaan avoimia ja suodatettuja portteja, koska suodatettujen porttien tavoin avoimet portit eivät todennäköisesti lähetä vastauksia. Toisin kuin avoin / suodatettu, avoin tulos tarkoittaa määritettyä porttia, joka lähetti vastauksen.

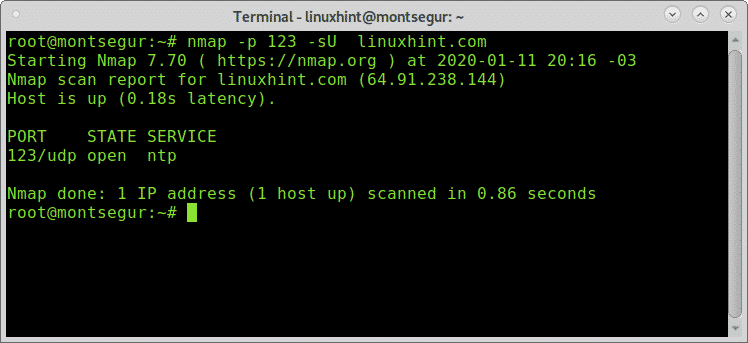

käyttääksesi Nmap: tä tietyn portin skannaamiseen käytä-p<port> lippua määritelläksesi portin, jota seuraa-sU-lippu UDP-skannauksen mahdollistamiseksi ennen kohteen määrittämistä, linuxhintin skannaamiseksi 123 UDP: NTP-porttiajoa varten:

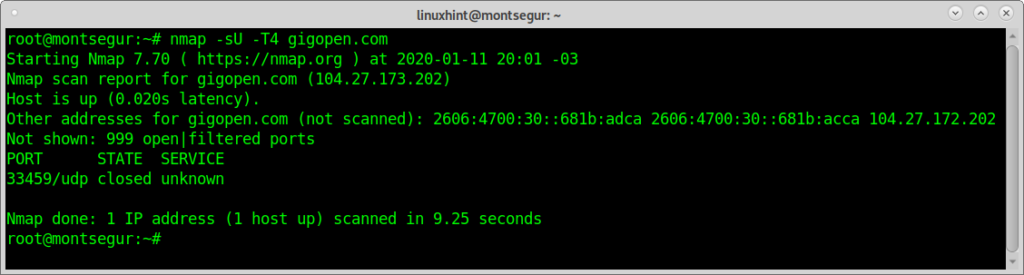

seuraavassa esimerkissä https://gigopen.com

Huom: lisätietoja skannauksen voimakkuudesta lipun kanssa-T4-tarkistus https://books.google.com.ar/books?id=iOAQBgAAQBAJ&pg=PA106&lpg=PA106&d.

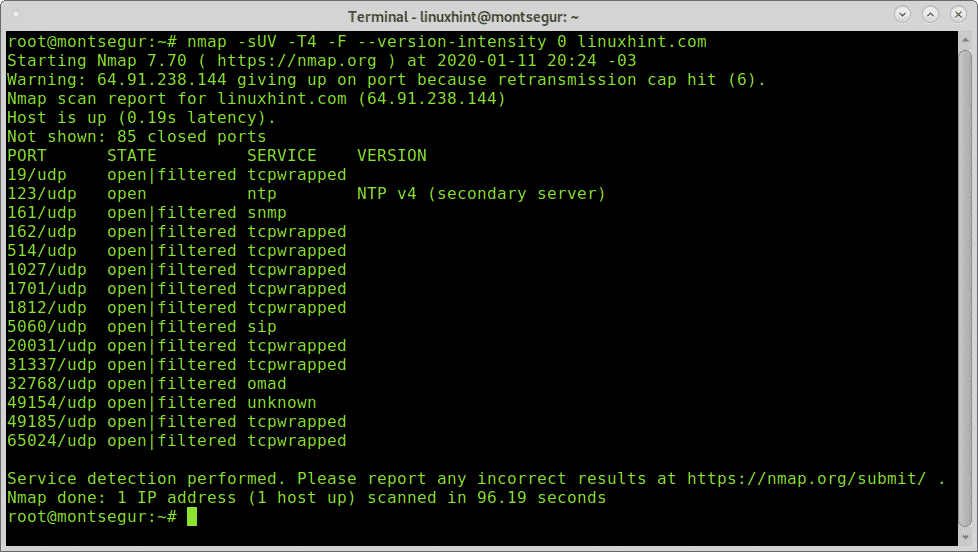

UDP-skannaukset tekevät skannaustehtävästä erittäin hitaan, on olemassa joitakin lippuja, jotka voivat auttaa parantamaan skannausnopeutta. -F (Fast),-version-intensiteettiliput ovat esimerkki.

seuraavassa esimerkissä näkyy skannausnopeuden kasvu lisäämällä nämä liput linuxhint-skannauksen yhteydessä.

UDP-skannauksen nopeuttaminen Nmap:

kuten näette, skannaus oli yksi 96,19 sekunnissa verrattuna 1091,37: ään ensimmäisessä yksinkertaisessa näytteessä.

voit nopeuttaa myös rajoittamalla uudelleentarkastelua ja ohittamalla palvelimen löytämisen ja resoluution kuten seuraavassa esimerkissä:

Rddos-tai heijastavien palvelunestohyökkäysten hakijoiden skannaus:

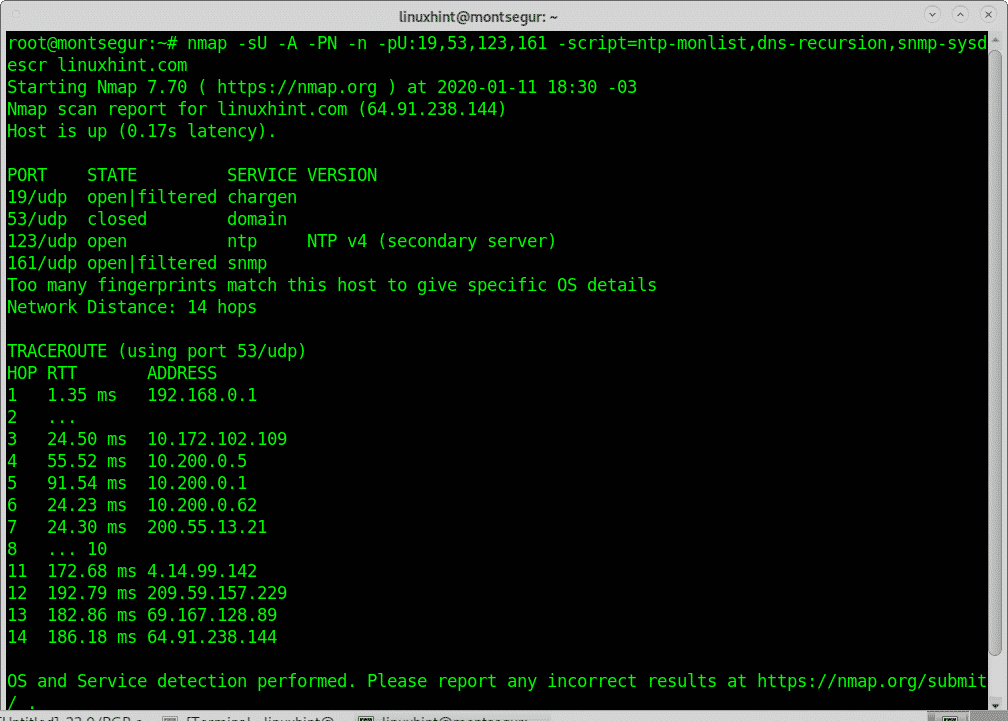

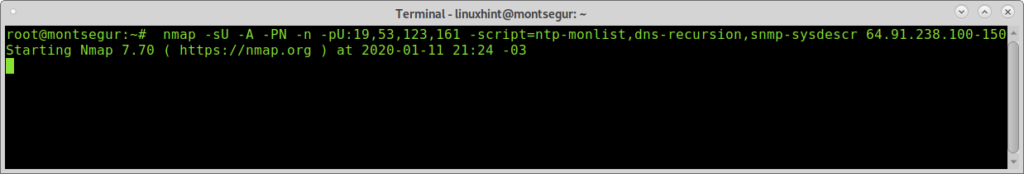

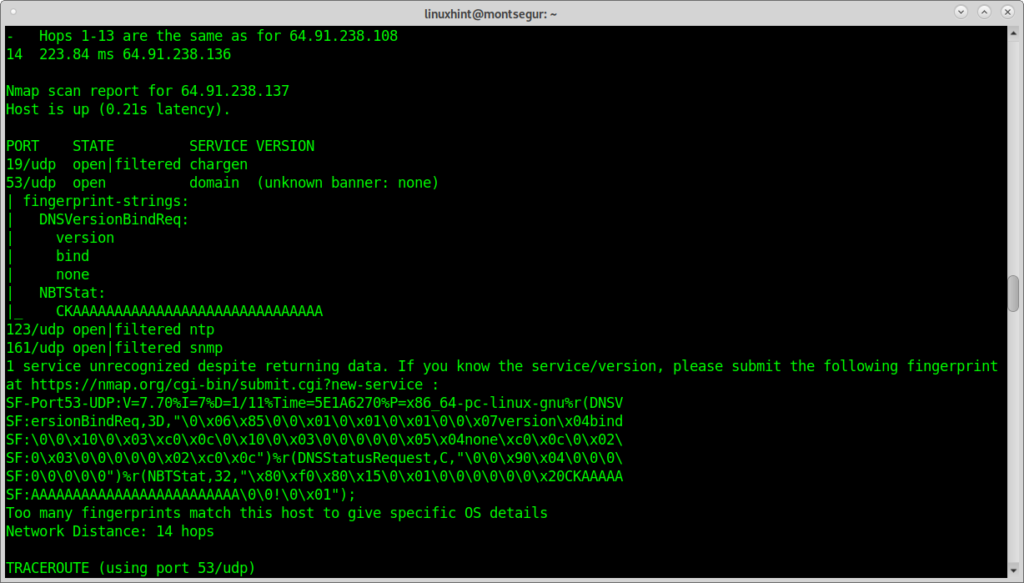

seuraava komento sisältää NSE: n (Nmap Scripting Engine) skriptit ntp-monlist, dns-rekursio ja snmp-sysdescr, joilla tarkistetaan heijastaville palvelunestohyökkäyksille alttiit kohteet hakijoiden kaistanleveyden hyödyntämiseksi. Seuraavassa esimerkissä skannaus käynnistetään yhtä tiettyä kohdetta vastaan (linuxhint.com):

dns-rekursio,snmp-sysdescr linuxhint.com

seuraava esimerkki skannaa 50 isäntää 64.91.238.100-64.91.238.150, 50 isäntää viimeiseltä oktetilta ja määrittää alueen väliviivalla:

SNMP-sysdescr 64.91.238.100-150

hyökkäys näyttää:

lyhyt Intro UDP-protokollaan

UDP (User Datagram Protocol) – protokolla on osa Internet Protocol-sarjaa, se on nopeampi mutta epäluotettava verrattuna TCP: hen (Transmission Control Protocol).

miksi UDP-protokolla on nopeampi kuin TCP?

TCP-protokolla luo yhteyden pakettien lähettämiseen, yhteyden muodostamisprosessia kutsutaan kädenpuristukseksi. Se selitettiin selvästi Nmap Stealth Scan:

” yleensä kun kaksi laitetta yhdistyy, yhteydet luodaan kolmiosaiseksi kädenpuristukseksi kutsutulla prosessilla, joka koostuu kolmesta alkuperäisestä vuorovaikutuksesta: ensimmäinen yhteyden pyytävän asiakkaan tai laitteen yhteyden pyytämisestä, toinen yhteyden pyytäneen laitteen vahvistuksesta ja kolmas yhteyden pyytäneen laitteen lopullinen vahvistus, jotain näin:

-”Hei, can you hear me? voimmeko tavata?”(SYN packet requesting synchronization)

– ” Hei! Näen sinut!, we can meet ”(missä” I see you ”on ACK packet,” we can meet”SYN packet)

-” Great!”(ACK packet)”

Source: https://linuxhint.com/nmap_stealth_scan/

tästä poiketen UDP-protokolla lähettää paketit ilman aikaisempaa viestintää määränpäähän, jolloin pakettien siirto nopeutuu, koska niiden ei tarvitse odottaa lähettämistä. Se on minimalistinen protokolla ilman edelleenlähetysviiveitä puuttuvien tietojen uudelleenlähettämiseen, protokolla valinnan mukaan, kun tarvitaan suurta nopeutta, kuten VoIP, streaming,pelaaminen jne. Tämä protokolla ei ole luotettava ja sitä käytetään vain silloin, kun pakettihäviö ei ole kohtalokas.