en udvidet ACL oprettes med kommandoen access-list og anvendes derefter på grænsefladen ved hjælp af kommandoen access-group. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. tillader også oprettelse og adskillelse af flere adgangslister. |

|

Afvis |

nægter adgang, hvis betingelserne matches. |

|

tilladelse |

tillader adgang, hvis betingelserne matches. |

|

protokol |

navn eller nummer på en internetprotokol sådan IP, TCP, UDP, EIGRP, OSPF osv |

|

kilde |

angiver IP-adressen/netværket, der skal matche på pakkenes kilde-IP-adresse. Brug et hvilket som helst søgeord som en forkortelse for en kilde og kilde-jokertegn på 0.0.0.0 255.255.255.255. |

|

kilde-jokertegn |

(Valgfrit) jokertegn bits, der skal anvendes til kilden |

|

destination |

angiver IP-adressen/netværket, der skal matche pakkens destinations-IP-adresse. Brug alle søgeord som en forkortelse for en destination og destination-jokertegn på 0.0.0.0 255.255.255.255. |

|

destination-jokertegn |

(Valgfrit) jokertegn bits, der skal anvendes til destinationen |

|

log |

forårsager en informativ logbesked om pakken, der matcher posten, der skal sendes til konsollen. |

|

Log-input |

(Valgfrit) inkluderer input interface og kilde MAC-adresse eller VC i logning output. |

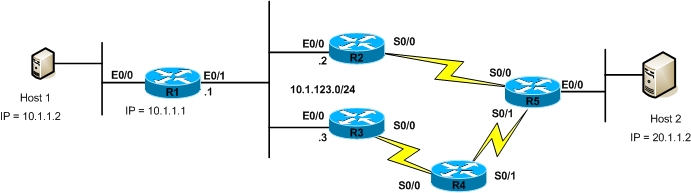

i Cisco IOS kan de udvidede ACL ‘ ER have tal i området 100-199 og 2000-2699. Udvidede ACL ‘ ER skal anvendes tæt på kilden til pakkerne, så en pakke nægtes nær kilden for at spare routerressourcer og båndbredde snarere end at den videresendes tæt på destinationen og til sidst nægtes. Vi vil bruge netværket afbildet i figur nedenfor til at forklare dette koncept.

vores opgave er at konfigurere netværket sådan, at vært 20.1.1.2 ikke kan få adgang til 10.1.1.2, først opretter vi en adgangsliste som vist nedenfor

Ciscoasa(config)# access-list 101 deny ip host 20.1.1.2 host 10.1.1.2

Ciscoasa(config)# access-list 101 Tillad ip enhver enhver

og så vil vi anvende denne adgangsliste til en grænseflade, der behandler indgående pakker, og hvis der er match, falder pakkerne. Da udvidede ACL ‘ ER indeholder nok information til korrekt at matche den rigtige pakke, når de kan placere dem hvor som helst i netværket, men sund fornuft dikterer os at placere dem tæt på kilden for effektivitet, da placering af dem langt fra kilden unødigt vil forbruge netværksressourcer.

Konfigurationseksempler

dette eksempel fokuserer på applikationer af udvidede ACL ‘ er. Vi bruger netværket i figuren ovenfor til at forklare forskellige konfigurationseksempler på udvidede ACL ‘ er. Først og fremmest bruger vi en udvidet ACL til at begrænse vært 1 For at få adgang til FTP-serveren med IP-adresse 20.1.1.10 tilsluttet LAN på R5 E0/0 interface.

R1(config)# access-list 101 Afvis tcp host 10.1.1.2 host 20.1.1.10 ek FTP

R1(config)# access-list 101 Tillad ip enhver

R1(config)# interface ethernet0/0

R1(config)# access-group 101 i

konfigurationen vist ovenfor konfigurerer R1 til begræns FTP-pakker hentet fra host 10.1.1.2 og bestemt til FTP-serveren 20.1.1.10 og tillade al anden kommunikation.

Der er også flere andre eksempler på udvidede ACL ‘ er på grund af deres evne til at matche flere felter i en pakke. For eksempel kan vi konfigurere en ACL på R1 til fuldstændigt at nægte vært 10.1.1.2 og derved isolere den fra det komplette internetværk.

R1(config)# access-list 110 Afvis ip-vært 10.1.1.2 enhver

R1(config)# access-list 110 Tillad ip enhver

R1(config)# interface ethernet0/0

R1(config)# access-group 101 i

konfigurationen vist ovenfor konfigurerer R1 til at begrænse alle pakker, der stammer fra værten 10.1.1.2 og tillade al anden kommunikation derved isolere værten fra internetværket.

dette bringer os til slutningen af denne lektion, hvor vi dækkede udvidede ACL ‘er, det er meget vigtigt, at vi begge har den teoretiske og praktiske viden om udvidede ACL’ er til at mestre emnet.