Es wurde eine neue Technik entdeckt, mit der die paarweise Hauptschlüsselkennung (PMKID) mithilfe der WPA / WPA2-Sicherheit problemlos von einem Router abgerufen werden kann, mit der dann das WLAN-Kennwort des Routers geknackt werden kann. Während bei früheren WPA / WPA2-Cracking-Methoden ein Angreifer warten musste, bis sich ein Benutzer bei einem drahtlosen Netzwerk anmeldete und einen vollständigen Authentifizierungs-Handshake erfasste, erfordert diese neue Methode nur einen einzelnen Frame, den der Angreifer vom AP anfordern kann, da er ein regulärer Teil des Protokolls ist.

Diese neue Methode wurde von Jens „atom“ Steube, dem Entwickler des beliebten Hashcat-Tools zum Knacken von Passwörtern, entdeckt, als er nach neuen Möglichkeiten suchte, das drahtlose Sicherheitsprotokoll WPA3 zu knacken. Laut Steube funktioniert diese Methode gegen fast alle Router, die 802 verwenden.11i/p/q/r-Netzwerke mit aktiviertem Roaming.

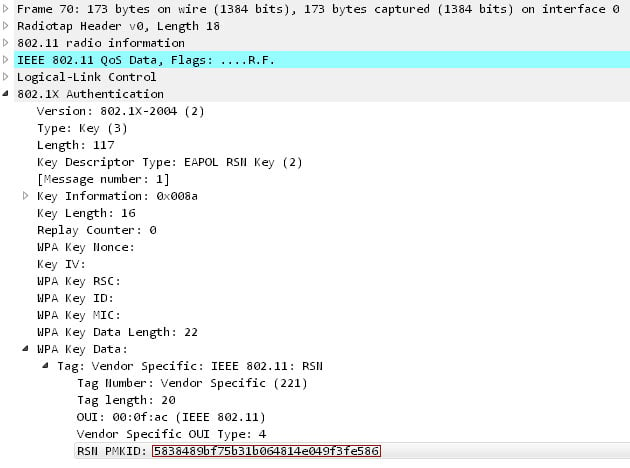

Bei dieser Methode wird das RSN IE (Robust Security Network Information Element) aus einem einzelnen EAPOL-Frame extrahiert. Die RSN-ID ist ein optionales Feld, das die paarweise Hauptschlüsselkennung (PMKID) enthält, die von einem Router generiert wird, wenn ein Benutzer versucht, sich zu authentifizieren.

Der PMK ist Teil des normalen 4-Wege-Handshakes, der verwendet wird, um zu bestätigen, dass sowohl der Router als auch der Client den Pre-Shared Key (PSK) oder das Wireless-Passwort des Netzwerks kennen. Es wird mit der folgenden Formel sowohl auf dem AP als auch auf dem verbindenden Client generiert:

„Die PMKID wird mit HMAC-SHA1 berechnet, wobei der Schlüssel der PMK ist und der Datenteil die Verkettung eines festen String-Labels „PMK Name“, der MAC-Adresse des Access Points und der MAC-Adresse der Station ist.“ erklärte Steubes Beitrag zu dieser neuen Methode.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)Sie können die PMKID unten in einen Verwaltungsrahmen einfügen.

Vorherige WPA /WPA2-Cracker erforderlich ein Angreifer wartet geduldig, während er ein drahtloses Netzwerk abhört, bis sich ein Benutzer erfolgreich angemeldet hat. Sie könnten dann den Vier-Wege-Handshake erfassen, um den Schlüssel zu knacken.“Bei früheren Angriffen auf WPA muss sich ein Angreifer in einer physischen Position befinden, in der er die Authentifizierungsrahmen sowohl vom Zugangspunkt als auch vom Client (dem Benutzer) aufzeichnen kann“, sagte Steube BleepingComputer. „Der Angreifer muss auch darauf warten, dass sich ein Benutzer im Netzwerk anmeldet und genau in diesem Moment ein Tool ausgeführt wird, um den Handshake auf die Festplatte zu übertragen.“

Jetzt muss ein Angreifer einfach versuchen, sich beim drahtlosen Netzwerk zu authentifizieren, um einen einzelnen Frame abzurufen, um Zugriff auf die PMKID zu erhalten, die dann geknackt werden kann, um den Pre-Shared Key (PSK) des drahtlosen Netzwerks abzurufen.

Es sollte beachtet werden, dass diese methode macht es nicht einfacher, das Passwort für ein drahtloses Netzwerk zu knacken. Es macht stattdessen den Prozess des Erwerbs eines Hash, der angegriffen werden kann, um das drahtlose Passwort viel einfacher zu erhalten.

Wie lange dauert es, ein WPA / WPA2-WLAN-Passwort zu knacken?

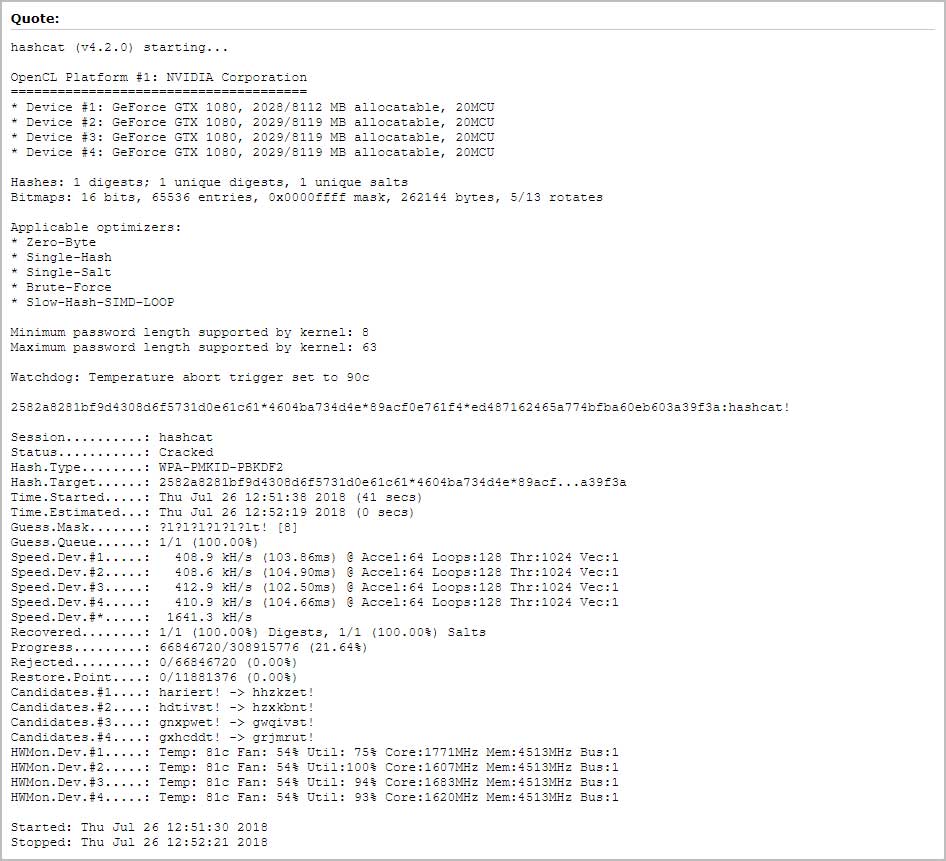

Während Steubes neue Methode es viel einfacher macht, auf einen Hash zuzugreifen, der den vorab freigegebenen Schlüssel enthält, muss dieser Hash noch geknackt werden. Dieser Vorgang kann je nach Komplexität des Passworts noch lange dauern.

Leider wissen viele Benutzer nicht, wie sie ihr WLAN-Passwort ändern und einfach das von ihrem Router generierte PSK verwenden sollen. „Tatsächlich haben viele Benutzer nicht das technische Wissen, um die PSK auf ihren Routern zu ändern“, sagte Steube zu BleepingComputer. „Sie verwenden weiterhin das vom Hersteller generierte PSK, und dies macht einen Angriff auf WPA für eine große Gruppe von WPA-Benutzern möglich.“

Da bestimmte Hersteller eine PSK aus einem Muster erstellen, das leicht bestimmt werden kann, kann es in ein Programm wie Hashcat eingespeist werden, um es einfacher zu machen, das drahtlose Passwort zu knacken.

„Das Knacken von PSKs wird durch einige Hersteller erleichtert, die PSKs erstellen, die einem offensichtlichen Muster folgen, das direkt der Marke der Router zugeordnet werden kann. Darüber hinaus ermöglicht die AP-MAC-Adresse und das Muster der ESSID einem Angreifer, den AP-Hersteller zu kennen, ohne physischen Zugriff darauf zu haben „, teilte Steube uns per E-Mail mit. „Angreifer haben das von den Herstellern verwendete Muster gesammelt und für jeden von ihnen Generatoren erstellt, die dann in Hashcat eingespeist werden können. Einige Hersteller verwenden Muster, die zu groß sind, um zu suchen, andere jedoch nicht. Je schneller Ihre Hardware ist, desto schneller können Sie einen solchen Schlüsselraum durchsuchen. Ein typischer Hersteller-PSK der Länge 10 benötigt 8 Tage, um zu knacken (auf einer 4-GPU-Box).“

Schutz des Passworts Ihres Routers vor dem Knacken

Um Ihr drahtloses Netzwerk ordnungsgemäß zu schützen, ist es wichtig, einen eigenen Schlüssel zu erstellen, anstatt den vom Router generierten zu verwenden. Außerdem sollte dieser Schlüssel lang und komplex sein, indem er aus Zahlen, Kleinbuchstaben, Großbuchstaben und Symbolen besteht (&%$!).

„Es gibt tatsächlich eine Menge wissenschaftlicher Forschung zu diesem Thema. Es gibt viele verschiedene Möglichkeiten, gute Passwörter zu erstellen und sie unvergesslich zu machen „, sagte Steube zu BleepingComputer, als wir nach Empfehlungen zu starken drahtlosen Passwörtern fragten. „Persönlich benutze ich einen Passwort-Manager und lasse ihn echte zufällige Passwörter der Länge 20 – 30 generieren.“

Aktualisiert 8/6/18 12:00 EST mit Korrekturen von Steube. Danke Jens!