on keksitty uusi tekniikka, jolla pairwise-Yleisavaintunniste (Pmkid) voidaan helposti hakea reitittimestä WPA/WPA2-suojauksen avulla, jota voidaan sitten käyttää reitittimen langattoman salasanan murtamiseen. Vaikka aiemmat WPA / WPA2-murtomenetelmät vaativat hyökkääjää odottamaan käyttäjän kirjautumista langattomaan verkkoon ja kaappaamaan täyden todennuskäden, tämä uusi menetelmä vaatii vain yhden kehyksen, jonka hyökkääjä voi pyytää AP: ltä, koska se on säännöllinen osa protokollaa.

tämän uuden menetelmän löysi suositun Hashcat-salasanamurtotyökalun Kehittäjä Jens ”atom” Steube etsiessään uusia tapoja murtaa WPA3: n langaton tietoturvaprotokolla. Steuben mukaan tämä menetelmä toimii lähes kaikkia 802: ta hyödyntäviä reitittimiä vastaan.11i/p/q / r-verkot, joissa verkkovierailu on käytössä.

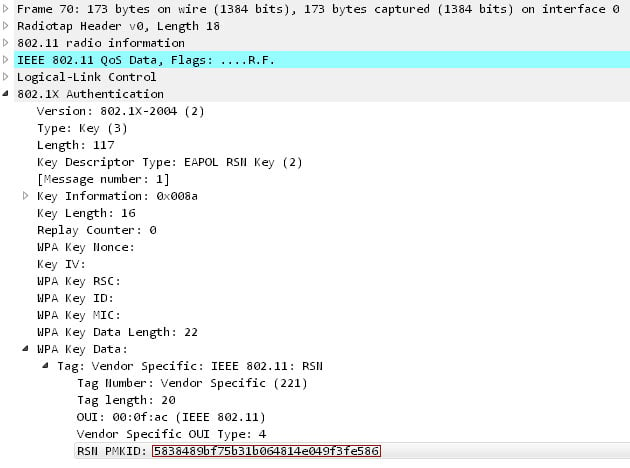

tämä menetelmä toimii uuttamalla RSN IE (vankka Security Network Information Element) yhdestä eapol-kehyksestä. RSN IE on valinnainen kenttä, joka sisältää pairwise Master Key Identifier (Pmkid), jonka reititin luo, kun käyttäjä yrittää todentaa.

PMK on osa normaalia 4-suuntaista kädenpuristusta, jolla vahvistetaan, että sekä reititin että asiakas tietävät verkon ennalta jaetun avaimen (PSK) eli langattoman salasanan. Se syntyy käyttämällä seuraavaa kaavaa sekä AP ja yhdistävä asiakas:

”PMKID lasketaan käyttämällä HMAC-SHA1: tä, jossa avain on PMK ja dataosa on kiinteän merkkijonomerkin ”PMK Name”, tukiaseman MAC-osoitteen ja aseman MAC-osoitteen yhdistäminen.”totesi Steuben viesti tästä uudesta menetelmästä.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)näet pmkid: n lisättynä alla olevaan hallintakehykseen.

edellinen WPA/WPA2 crackers vaati hyökkääjää odottamaan kärsivällisesti kuunnellessaan langattomassa verkossa, kunnes käyttäjä kirjautui sisään onnistuneesti. Tämän jälkeen he saattoivat kaapata nelikon kädenpuristuksen avaimen murtamiseksi.

”kaikkien aikaisempien WPA-hyökkäysten yhteydessä hyökkääjän on oltava sellaisessa fyysisessä asennossa, että hän voi tallentaa todennuskehykset sekä tukiasemalta että asiakkaalta (käyttäjältä)”, Steube kertoi Bleepingcomputerille. ”Hyökkääjä joutuu myös odottamaan, että käyttäjä kirjautuu verkkoon ja hänellä on juuri sillä hetkellä käynnissä työkalu, jolla hän voi heittää kättelyn levylle.”

nyt hyökkääjän on yksinkertaisesti yritettävä todentaa langattomaan verkkoon saadakseen yhden kehyksen saadakseen pääsyn pmkid: hen, joka voidaan sitten murtaa Langattoman verkon ennalta jaetun avaimen (PSK) saamiseksi.

on huomattava, että tämä menetelmä ei helpota langattoman verkon salasanan murtamista. Se sen sijaan tekee prosessin hankkimalla hash, joka voi hyökätä saada langattoman salasanan paljon helpompaa.

kuinka kauan WPA / WPA2-langattoman salasanan murtaminen kestää?

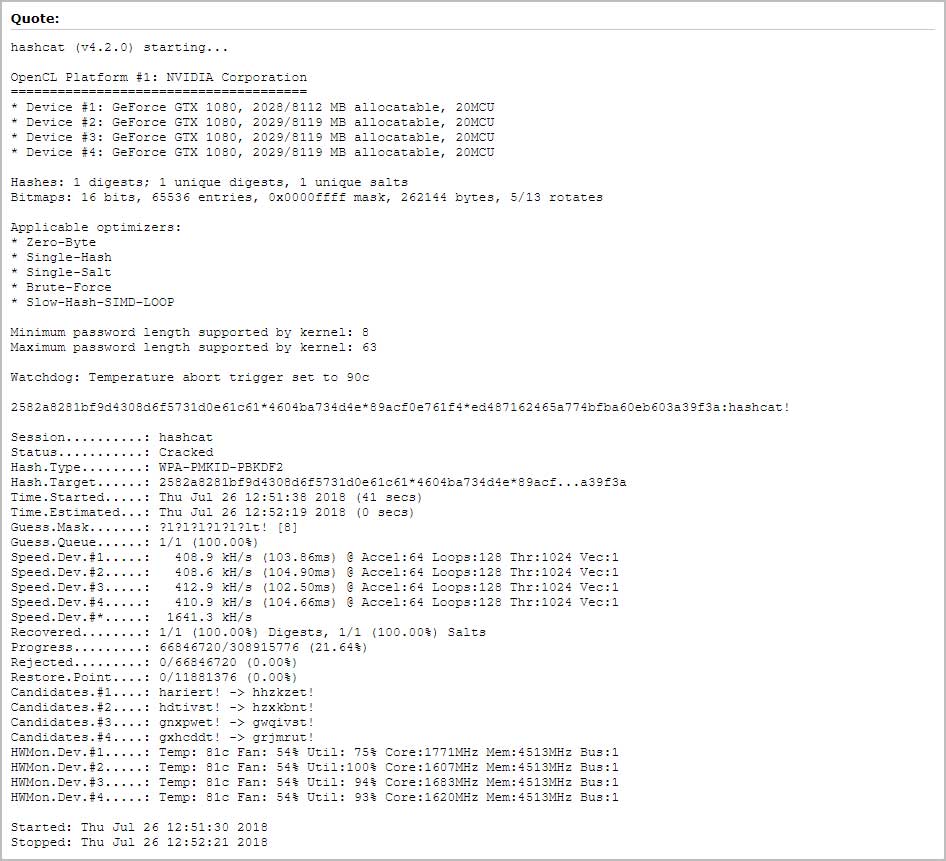

vaikka Steuben uusi menetelmä helpottaa huomattavasti sellaisen hajautuksen käyttöä, joka sisältää ennalta jaetun avaimen, että hash on vielä murrettava. Tämä prosessi voi vielä kestää kauan riippuen monimutkaisuus salasanan.

valitettavasti monet käyttäjät eivät osaa vaihtaa langatonta salasanaansa, vaan käyttävät yksinkertaisesti reitittimensä luomaa PSK: ta.

”itse asiassa monilla käyttäjillä ei ole teknistä osaamista vaihtaa reitittimissään olevaa PSK: ta”, Steube kertoi Bleepingcomputerille. ”He käyttävät edelleen valmistajan tuottamaa PSK: ta ja tämä tekee WPA: n hyökkäämisen mahdolliseksi suurelle joukolle WPA: n käyttäjiä.”

koska tietyt valmistajat luovat PSK: n helposti määritettävästä kuviosta, se voidaan syöttää Hashcatin kaltaiseen ohjelmaan, jotta langattoman salasanan murtaminen olisi helpompaa.

”PKS: n halkeilua helpottaa se, että jotkut valmistajat luovat PKS: t, jotka noudattavat ilmeistä kaavaa, joka voidaan kartoittaa suoraan reitittimien merkille. Lisäksi AP mac-osoite ja essidin kuvio mahdollistavat hyökkääjän tuntevan AP: n valmistajan ilman fyysistä pääsyä siihen, Steube kertoi edelleen sähköpostitse. ”Hyökkääjät ovat keränneet valmistajien käyttämän kuvion ja luoneet kullekin generaattorit, jotka voidaan sitten syöttää hashcatiin. Jotkut valmistajat käyttävät kuvioita, jotka ovat liian suuria etsiä, mutta toiset eivät. Mitä nopeampi laitteistosi on, sitä nopeammin voit etsiä tällaisen avaintilan läpi. Tyypillinen valmistajien PSK Pituus 10 kestää 8 päivää crack (on 4 GPU laatikko).”

reitittimen salasanan suojaaminen murtumiselta

Langattoman verkon suojaamiseksi on tärkeää luoda oma avain sen sijaan, että käyttäisi reitittimen luomaa avainta. Lisäksi tämän avaimen tulisi olla pitkä ja monimutkainen koostumalla numeroista, pienistä kirjaimista, isoista kirjaimista ja symboleista (&%$!).

”aiheesta on tehty paljon tieteellistä tutkimusta. On monia erilaisia tapoja luoda hyviä salasanoja ja tehdä niistä ikimuistoisia”, Steube kertoi Bleepingcomputerille, kun kysyimme suosituksia vahvoista langattomista salasanoista. ”Itse käytän salasananhallintaohjelmaa ja annan sen tuottaa todellisia satunnaisia salasanoja, joiden pituus on 20 – 30.”

päivitetty 8/6/18 12:00 EST Steuben tekemillä korjauksilla. Kiitos Jens!