Une nouvelle technique a été découverte pour récupérer facilement l’identifiant de clé principale par paire (PMKID) d’un routeur utilisant la sécurité WPA /WPA2, qui peut ensuite être utilisée pour déchiffrer le mot de passe sans fil de la routeur. Alors que les méthodes de craquage WPA / WPA2 précédentes nécessitaient qu’un attaquant attende qu’un utilisateur se connecte à un réseau sans fil et capture une poignée de main d’authentification complète, cette nouvelle méthode ne nécessite qu’une seule trame que l’attaquant peut demander à l’AP car c’est une partie régulière du protocole.

Cette nouvelle méthode a été découverte par Jens « atom » Steube, le développeur du populaire outil de craquage de mots de passe Hashcat, lors de la recherche de nouvelles façons de déchiffrer le protocole de sécurité sans fil WPA3. Selon Steube, cette méthode fonctionnera contre presque tous les routeurs utilisant 802.réseaux 11i / p / q / r avec itinérance activée.

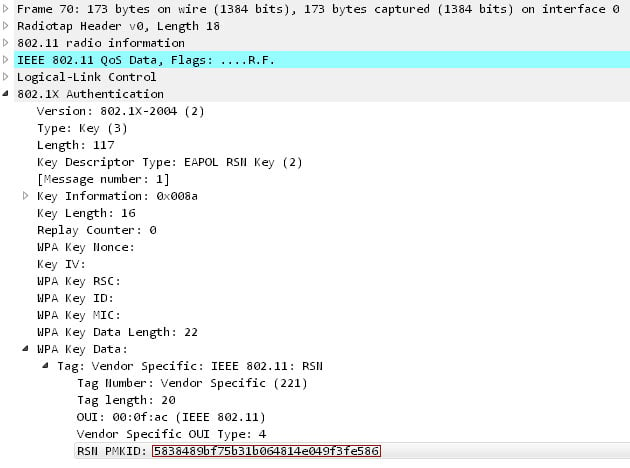

Cette méthode fonctionne en extrayant le RSN IE (Robust Security Network Information Element) d’une seule trame EAPOL. L’IE RSN est un champ facultatif qui contient l’identifiant de clé principale par paires (PMKID) généré par un routeur lorsqu’un utilisateur tente de s’authentifier.

Le PMK fait partie de la poignée de main normale à 4 voies qui est utilisée pour confirmer que le routeur et le client connaissent la clé pré-partagée (PSK), ou mot de passe sans fil, du réseau. Il est généré en utilisant la formule suivante à la fois sur AP et sur le client de connexion:

« Le PMKID est calculé en utilisant HMAC-SHA1 où la clé est le PMK et la partie données est la concaténation d’une étiquette de chaîne fixe « Nom PMK », l’adresse MAC du point d’accès et l’adresse MAC de la station. »a déclaré le post de Steube sur cette nouvelle méthode.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)Vous pouvez voir le PMKID inséré dans un cadre de gestion ci-dessous.

Précédent WPA Les crackers /WPA2 nécessitaient qu’un attaquant attende patiemment pendant l’écoute sur un réseau sans fil jusqu’à ce qu’un utilisateur se connecte avec succès. Ils pouvaient ensuite capturer la poignée de main à quatre voies afin de casser la clé.

« Avec toutes les attaques précédentes sur WPA, un attaquant doit être dans une position physique qui lui permet d’enregistrer les trames d’authentification à partir du point d’accès et du client (l’utilisateur) », a déclaré Steube à BleepingComputer. « L’attaquant doit également attendre qu’un utilisateur se connecte au réseau et qu’un outil s’exécute à ce moment précis pour vider la poignée de main sur le disque. »

Maintenant, un attaquant doit simplement tenter de s’authentifier auprès du réseau sans fil afin de récupérer une seule trame afin d’accéder au PMKID, qui peut ensuite être craqué pour récupérer la clé pré-partagée (PSK) du réseau sans fil.

Il convient de noter que cette méthode ne facilite pas le déchiffrement du mot de passe d’un réseau sans fil. Cela rend le processus d’acquisition d’un hachage qui peut être attaqué pour obtenir le mot de passe sans fil beaucoup plus facile.

Combien de temps pour déchiffrer un mot de passe sans fil WPA/ WPA2?

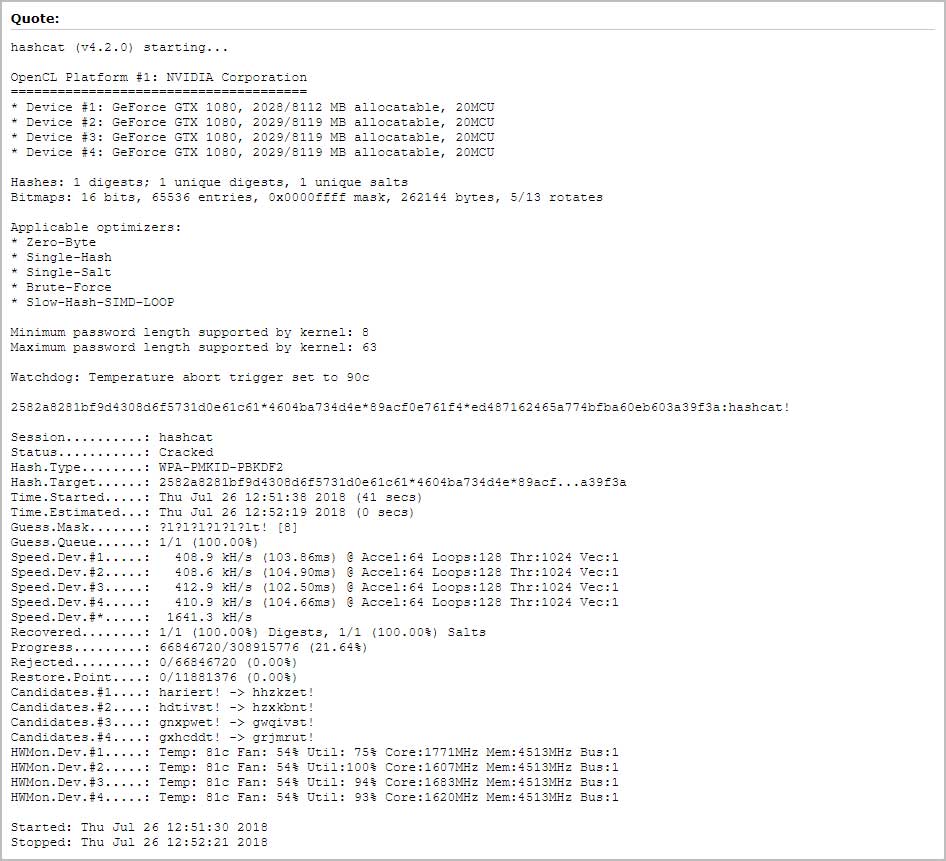

Alors que la nouvelle méthode de Steube facilite l’accès à un hachage contenant la clé pré-partagée dont le hachage doit encore être fissuré. Ce processus peut encore prendre beaucoup de temps en fonction de la complexité du mot de passe.

Malheureusement, de nombreux utilisateurs ne savent pas comment changer leur mot de passe sans fil et utilisent simplement le PSK généré par leur routeur.

« En fait, de nombreux utilisateurs n’ont pas les connaissances techniques nécessaires pour changer le PSK sur leurs routeurs », a déclaré Steube à BleepingComputer. « Ils continuent d’utiliser le PSK généré par le fabricant, ce qui rend l’attaque du WPA possible sur un grand groupe d’utilisateurs du WPA. »

Comme certains fabricants créent un PSK à partir d’un modèle qui peut facilement être déterminé, il peut être introduit dans un programme comme Hashcat pour faciliter le déchiffrement du mot de passe sans fil.

« Le craquage des PSK est facilité par la création par certains fabricants de PSK qui suivent un modèle évident qui peut être mappé directement à la marque des routeurs. De plus, l’adresse MAC AP et le modèle de l’ESSID permettent à un attaquant de connaître le fabricant de l’AP sans y avoir accès physiquement « , a poursuivi Steube par courrier électronique. « Les attaquants ont collecté le modèle utilisé par les fabricants et ont créé des générateurs pour chacun d’eux, qui peuvent ensuite être introduits dans hashcat. Certains fabricants utilisent des motifs trop volumineux pour être recherchés, mais d’autres non. Plus votre matériel est rapide, plus vous pouvez rechercher rapidement dans un tel espace de clés. Un PSK typique des fabricants de longueur 10 met 8 jours à se fissurer (sur une boîte à 4 GPU). »

Protection du mot de passe de votre routeur contre le piratage

Afin de protéger correctement votre réseau sans fil, il est important de créer votre propre clé plutôt que d’utiliser celle générée par le routeur. De plus, cette clé doit être longue et complexe en se composant de chiffres, de lettres minuscules, de lettres majuscules et de symboles (&%$!).

« Il y a en fait beaucoup de recherches scientifiques sur ce sujet. Il existe de nombreuses façons de créer de bons mots de passe et de les rendre mémorables « , a déclaré Steube à BleepingComputer lorsque nous avons demandé des recommandations sur des mots de passe sans fil puissants. « Personnellement, j’utilise un gestionnaire de mots de passe et je le laisse générer de vrais mots de passe aléatoires de longueur 20 – 30. »

Mise à jour le 6/08/18 à 12:00 HNE avec des corrections de Steube. Merci Jens!