Ez a bemutató azzal kezdődik, hogy bemutatja, hogyan kell elvégezni az UDP vizsgálatokat és azonosítani a sebezhető jelölteket az RDDOS (Reflective Denial of Service) támadások végrehajtására. Ez az oktatóanyag azoknak az olvasóknak van optimalizálva, akik gyors megvalósítást keresnek. Egy kis elméleti információt az UDP protokoll ellenőrizze a cikk végén, akkor is olvasni Nmap zászlók és mit csinálnak, mielőtt folytatná.

az RDDOS támadás kihasználja az UDP protokoll megbízhatóságának hiányát, amely korábban nem hoz létre kapcsolatot a csomagátvitelhez. Ezért a forrás IP-cím meghamisítása meglehetősen egyszerű, ez a támadás az áldozat IP-címének meghamisításából áll, amikor csomagokat küld a sebezhető UDP-szolgáltatásoknak, kihasználva sávszélességüket azáltal, hogy arra kéri őket, hogy válaszoljanak az áldozat IP-címére, azaz az RDDOS-ra.

a sérülékeny szolgáltatások közé tartozhatnak:

- CLDAP (kapcsolat nélküli könnyű címtár hozzáférési protokoll)

- NetBIOS

- Karaktergenerátor protokoll (CharGEN)

- SSDP(egyszerű Szolgáltatásfelderítési protokoll)

- TFTP (triviális fájlátviteli protokoll)

- DNS (Domain Name System)

- NTP (Network Time Protocol)

- SNMPv2 (Simple Network Management Protocol version 2)

- RPC (Portmap/távoli eljárás hívás )

- QotD (idézet a nap)

- mDNS (multicast Domain Name System ),

- Steam protokoll

- routing information Protocol version 1 (RIPV1),

- lightweight Directory Access Protocol (LDAP)

- Memcached,

- Web Services Dynamic Discovery (ws-Discovery).

Nmap Scan specifikus UDP port

alapértelmezés szerint az Nmap kihagyja az UDP szkennelést, az Nmap flag-sU hozzáadásával engedélyezhető. A fent felsorolt figyelmen kívül hagyásával UDP port ismert biztonsági rések továbbra is figyelmen kívül hagyja a felhasználó számára. Az UDP vizsgálat Nmap kimenetei lehetnek nyitott, nyitott|szűrt, zárt és szűrt.

megnyitás: UDP válasz.

nyitott|szűrt: nincs válasz.

Zárt: ICMP port elérhetetlen hibakód 3.

szűrt: Egyéb ICMP elérhetetlen hibák (3-as típus, 1-es, 2-es, 9-es, 10-es vagy 13-as kód)

a következő példa egy egyszerű UDP-vizsgálatot mutat az UDP specifikáción kívüli további jelző nélkül, valamint a folyamat bőbeszédűségét mutatja:

a fenti UDP vizsgálat nyitott|szűrt és nyitott eredményeket eredményezett. Az open / filtered jelentése: az Nmap nem tud különbséget tenni a nyitott és a szűrt portok között, mert a szűrt portokhoz hasonlóan a nyitott portok sem valószínű, hogy válaszokat küldenének. Ellentétben a nyitott / szűrt, a nyitott eredmény azt jelenti, hogy a megadott port küldött választ.

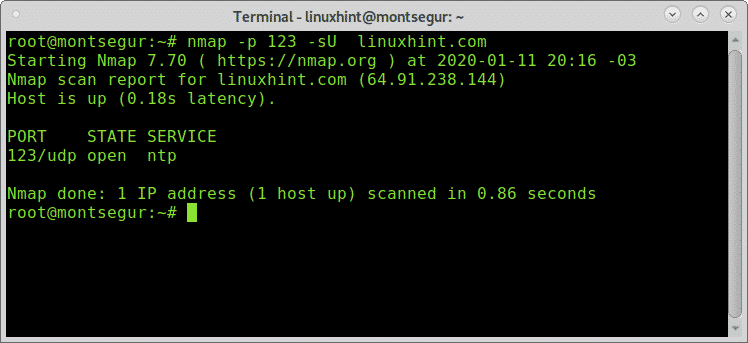

az Nmap használata egy adott port beolvasásához használja a-p<port> jelzőt a port meghatározásához, majd a-su jelzőt az UDP vizsgálat engedélyezéséhez a cél megadása előtt, a LinuxHint beolvasásához a 123 UDP NTP port futtatásához:

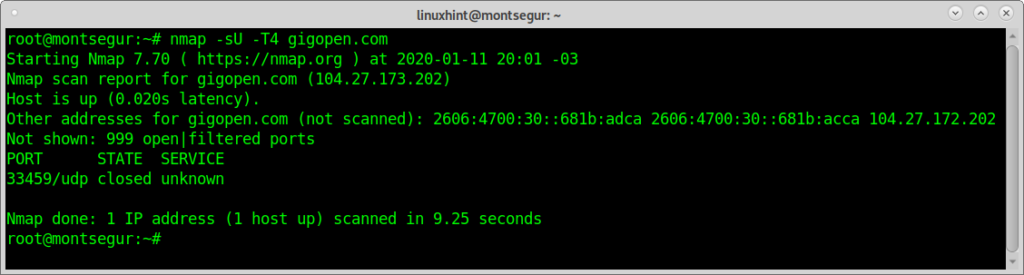

a következő példa egy agresszív vizsgálat ellen https://gigopen.com

Megjegyzés: További információ a Letapogatás intenzitásáról a-T4 jelzővel https://books.google.com.ar/books?id=iOAQBgAAQBAJ&pg=PA106&lpg=PA106&d.

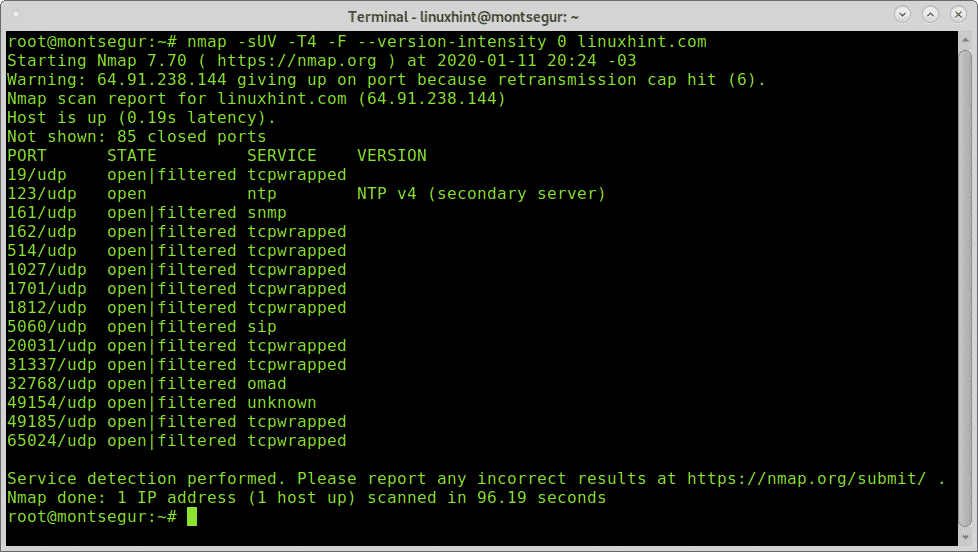

az UDP-vizsgálatok rendkívül lassúvá teszik a szkennelési feladatot, vannak olyan zászlók, amelyek segíthetnek a szkennelési sebesség javításában. A-F (gyors), –verzió-intenzitás zászlók egy példa.

a következő példa a szkennelési sebesség növekedését mutatja, ha ezeket a jelzőket hozzáadja a LinuxHint beolvasásakor.

UDP vizsgálat felgyorsítása az Nmap segítségével:

amint látja, a vizsgálat 96,19 másodperc alatt volt az első egyszerű minta 1091,37-ével szemben.

az újrapróbálkozások korlátozásával és a hosztfelfedezés és a hosztfelbontás kihagyásával is felgyorsítható, mint a következő példában:

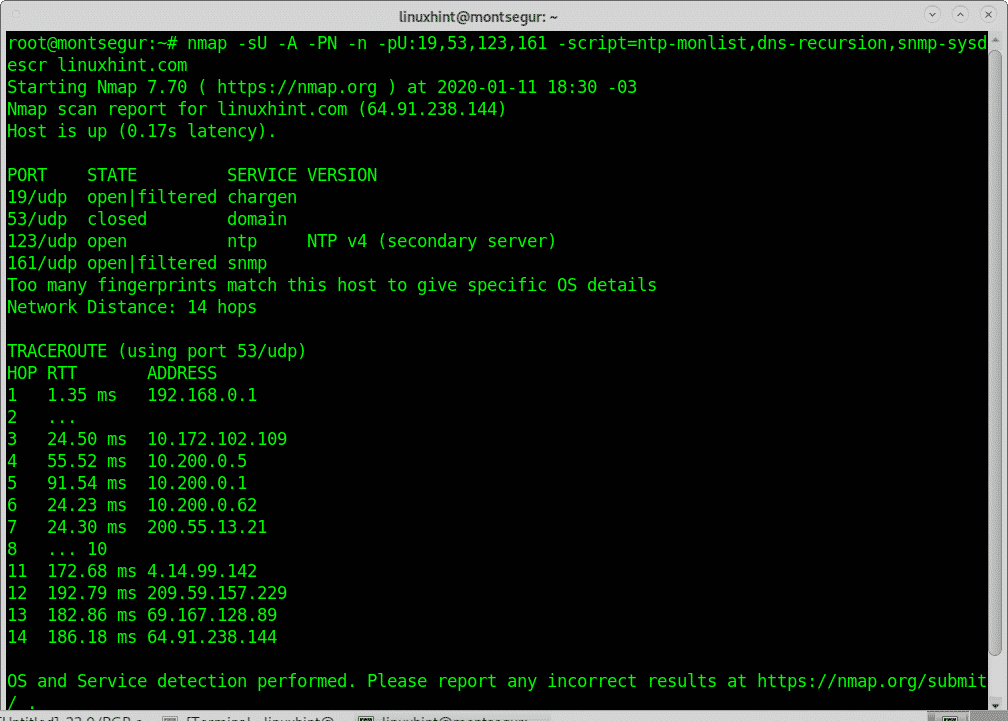

Rddos vagy reflektív szolgáltatásmegtagadási jelöltek keresése:

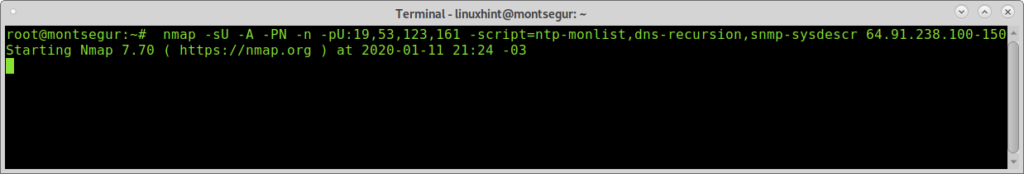

a következő parancs tartalmazza az NSE (Nmap Scripting Engine) parancsfájlokat ntp-monlist, dns-rekurzió és snmp-sysdescr annak ellenőrzésére, hogy vannak-e olyan célpontok, amelyek sebezhetőek a fényvisszaverő szolgáltatásmegtagadási támadásokkal szemben. A következő példában a szkennelés egyetlen konkrét cél ellen indul (linuxhint.com):

dns-rekurzió,snmp-sysdescr linuxhint.com

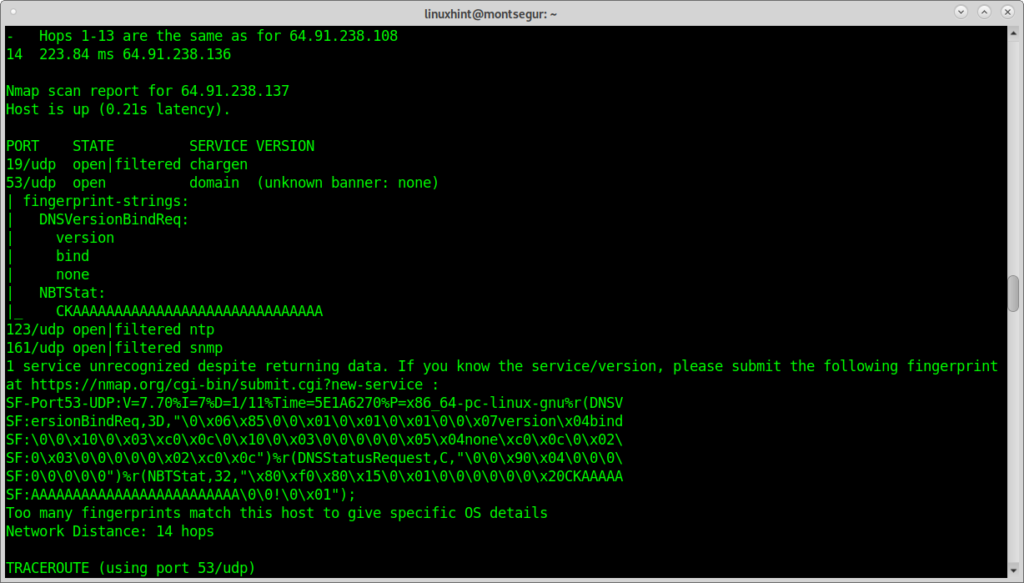

a következő példa 50 gazdagépet vizsgál 64.91.238.100-tól 64.91.238.150-ig, 50 gazdagépet az utolsó oktettből, kötőjellel meghatározva a tartományt:

SNMP-sysdescr 64.91.238.100-150

és a kimenet a rendszer tudjuk használni a fényvisszaverő a támadás úgy tűnik:

rövid bevezetés az UDP protokollhoz

az UDP (User Datagram Protocol) protokoll az Internet Protocol Suite része, gyorsabb, de megbízhatatlan, ha összehasonlítjuk a TCP-vel (Transmission Control Protocol).

miért gyorsabb az UDP protokoll, mint a TCP?

a TCP protokoll kapcsolatot hoz létre csomagok küldésére, a kapcsolat létrehozásának folyamatát kézfogásnak nevezzük. Az Nmap Stealth Scan során egyértelműen elmagyarázták:

” általában, amikor két eszköz csatlakozik, a kapcsolatok egy úgynevezett folyamaton keresztül jönnek létre háromutas kézfogás amely 3 kezdeti interakcióból áll: először a kapcsolatot kérő Ügyfél vagy eszköz csatlakozási kérelme, másodszor annak az eszköznek a megerősítése, amelyhez a kapcsolatot kérik, harmadszor pedig a kapcsolatot kérő eszköz végleges megerősítése, valami ilyesmi:

-“Hé, hallasz engem? találkozhatunk?”(SYN csomag kér szinkronizálás)

– ” Szia! Látlak!, találkozhatunk” (ahol a “látlak” egy ACK csomag, “találkozhatunk” egy SYN csomaggal)

– ” nagyszerű!”(ACK packet)”

Forrás: https://linuxhint.com/nmap_stealth_scan/

ezzel ellentétben az UDP protokoll a csomagokat a célállomással való korábbi kommunikáció nélkül küldi el, így a csomagok átvitele gyorsabb, mivel nem kell várniuk az elküldésre. Ez egy minimalista protokoll, a hiányzó adatok újraküldésének késleltetése nélkül, a választott protokoll, ha nagy sebességre van szükség, például VoIP, streaming, játék stb. Ennek a protokollnak nincs megbízhatósága, és csak akkor használják, ha a csomagvesztés nem végzetes.