Un ACL esteso viene creato con il comando access-list e quindi applicato all’interfaccia utilizzando il comando access-group. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. consente anche la creazione e la separazione di più elenchi di accesso. |

|

nega |

Nega l’accesso se le condizioni sono corrispondenti. |

|

permit |

Consente l’accesso se le condizioni sono corrispondenti. |

|

Protocollo |

il Nome o il Numero di Protocollo Internet, ad IP, TCP, UDP, EIGRP, OSPF, ecc |

|

fonte |

Specifica l’indirizzo IP/rete per la corrispondenza con l’indirizzo IP sorgente del Pacchetto. Usa la parola chiave any come abbreviazione di source e source-jolly di 0.0.0.0 255.255.255.255. |

|

fonte-jolly |

(Opzionale) Jolly bit per essere applicata alla sorgente |

|

destinazione |

Specifica l’indirizzo IP/rete per la corrispondenza con l’indirizzo IP di destinazione del Pacchetto. Utilizzare la parola chiave any come abbreviazione di una destinazione e destinazione-jolly di 0.0.0.0 255.255.255.255. |

|

destinazione-jolly |

(Opzionale) Jolly bit per essere applicata alla destinazione |

|

log |

le Cause di un accesso informativo messaggio sul pacchetto che corrisponde alla voce di essere inviato alla console. |

|

Log-input |

(opzionale) Include l’interfaccia di input e l’indirizzo MAC di origine o VC nell’output di registrazione. |

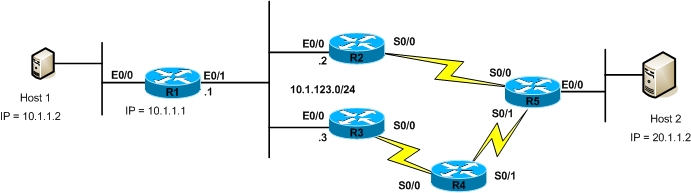

In Cisco IOS gli ACL estesi possono avere numeri nell’intervallo 100-199 e 2000-2699. Gli ACL estesi dovrebbero essere applicati vicino alla sorgente dei pacchetti in modo che un pacchetto venga negato vicino alla sorgente per risparmiare risorse e larghezza di banda del router piuttosto che essere inoltrato vicino alla destinazione e alla fine essere negato. Useremo la rete raffigurata nella figura seguente per spiegare questo concetto.

Il nostro compito è configurare la rete in modo tale che l’host 20.1.1.2 non possa accedere a 10.1.1.2, prima di tutto, creare un access-list, come illustrato di seguito.

Ciscoasa(config)# access-list 101 deny ip host 20.1.1.2 host 10.1.1.2

Ciscoasa(config)# access-list 101 permit ip qualsiasi qualsiasi

e poi applichiamo questo elenco di accesso a un’interfaccia che elabora i pacchetti in arrivo e se non c’è corrispondenza lascerà cadere i pacchetti. Poiché gli ACL estesi includono informazioni sufficienti per abbinare correttamente il pacchetto giusto quando possono posizionarli ovunque nella rete, ma il buon senso ci impone di posizionarli vicino alla fonte per efficienza, poiché posizionarli lontano dalla fonte consumerà inutilmente risorse di rete.

Esempi di configurazione

Questo esempio si concentra sulle applicazioni di ACL estese. Useremo la rete nella figura sopra per spiegare vari esempi di configurazione di ACL estesi. Prima di tutto useremo un ACL esteso per limitare l’host 1 per accedere al server FTP con indirizzo IP 20.1.1.10 collegato alla LAN sull’interfaccia R5 E0/0.

R1(config)# access-list 101 deny tcp host 10.1.1.2 host 20.1.1.10 eq FTP

R1(config)# access-list 101 permit ip qualsiasi qualsiasi

R1(config)# interface ethernet0/0

R1(config)# access-group 101

La configurazione sopra indicato configura R1 per limitare FTP pacchetti provenienti da host 10.1.1.2 e destinato al Server FTP 20.1.1.10 e consentire a tutti di altre comunicazioni.

Ci sono anche molti altri esempi di ACL estesi a causa della loro capacità di abbinare più campi di un pacchetto. Ad esempio, possiamo configurare un ACL su R1 per negare completamente l’host 10.1.1.2 isolandolo così dalla rete internet completa.

R1(config)# access-list 110 deny ip host 10.1.1.2 qualsiasi

R1(config)# access-list 110 permit ip qualsiasi qualsiasi

R1(config)# interface ethernet0/0

R1(config)# access-group 101

La configurazione sopra indicato configura R1 per limitare i pacchetti provenienti da host 10.1.1.2 e consentire a tutti di altre comunicazioni isolando così l’host dal internetwork.

Questo ci porta alla fine di questa lezione in cui abbiamo trattato gli ACL estesi, è molto importante che entrambi abbiamo la conoscenza teorica e pratica degli ACL estesi per padroneggiare l’argomento.