Questo tutorial inizia mostrando come eseguire scansioni UDP e identificare i candidati vulnerabili per eseguire attacchi RDDOS (Reflective Denial of Service). Questo tutorial è ottimizzato per i lettori alla ricerca di una rapida implementazione. Per un po ‘ di informazioni teoriche sul protocollo UDP controlla la fine dell’articolo, puoi anche leggere i flag Nmap E Cosa fanno prima di continuare.

L’attacco RDDOS sfrutta la mancanza di affidabilità del protocollo UDP che non stabilisce una connessione precedentemente al trasferimento dei pacchetti. Quindi forgiare un indirizzo IP di origine è abbastanza facile, questo attacco consiste nel forgiare l’indirizzo IP della vittima quando si inviano pacchetti a servizi UDP vulnerabili sfruttando la loro larghezza di banda richiedendo loro di rispondere all’indirizzo IP della vittima, che è RDDOS.

Alcuni dei servizi vulnerabili possono includere:

- CLDAP (Connection-less Lightweight Directory Access Protocol)

- NetBIOS

- Generatore di Caratteri (Protocollo di CharGEN)

- SSDP(Simple Service Discovery Protocol)

- TFTP (Trivial File Transfer Protocol)

- DNS (Domain Name System)

- NTP (Network Time Protocol)

- SNMPv2 (Simple Network Management Protocol versione 2)

- RPC (Portmap/Remote Procedure Call )

- QOTD (Citazione del Giorno)

- mDNS (Multicast Domain Name System ),

- Vapore Protocollo

- Routing Information Protocol versione 1 (RIPv1),

- Leggero Protocollo di accesso directory (LDAP)

- Memcached,

- Web Services Dynamic Discovery (WS-Discovery).

Nmap Scan Specifica porta UDP

Per impostazione predefinita Nmap omette la scansione UDP, può essere abilitata aggiungendo il flag Nmap-sU. Come elencato sopra ignorando le porte UDP, le vulnerabilità note potrebbero rimanere ignorate dall’utente. Le uscite Nmap per la scansione UDP possono essere aperte, aperte / filtrate, chiuse e filtrate.

apri: risposta UDP.

aperto / filtrato: nessuna risposta.

chiuso: porta ICMP codice di errore irraggiungibile 3.

filtrato: Altre ICMP unreachable errori (tipo 3, il codice 1, 2, 9, 10 o 13)

L’esempio seguente mostra un semplice UDP scan senza ulteriori bandiera diversa specifica di UDP e il livello di dettaglio per vedere il processo:

UDP scan di cui sopra ha portato in open|filtered e aprire risultati. Il significato di open / filtered è che Nmap non può distinguere tra porte aperte e filtrate perché, come le porte filtrate, è improbabile che le porte aperte inviino risposte. Contrariamente a open / filtered, il risultato aperto indica che la porta specificata ha inviato una risposta.

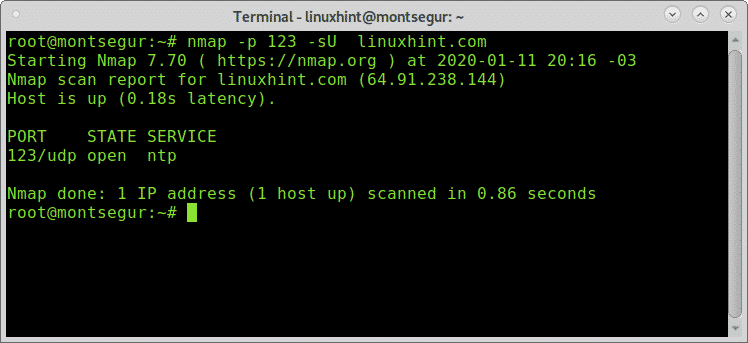

utilizzo Di Nmap per la scansione di una porta specifica, utilizzare l’opzione-p<porta> bandiera di definire la porta seguito dal -sU flag per abilitare UDP scan prima di specificare la destinazione per la scansione di LinuxHint per l’UDP 123 NTP port run:

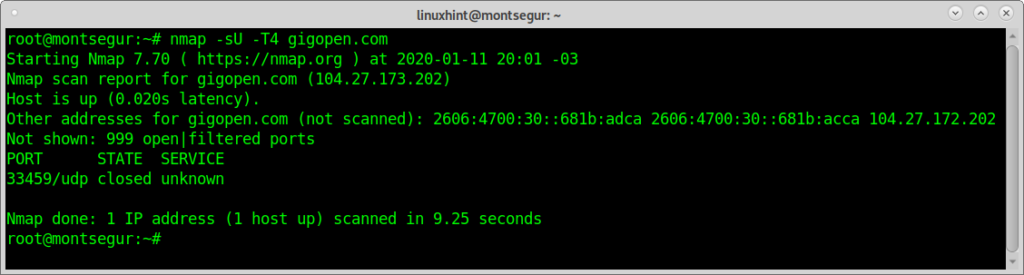

L’esempio seguente è un aggressivo scansione contro l’ https://gigopen.com

Nota: per ulteriori informazioni sulla scansione di intensità con il flag-T4 di controllo https://books.google.com.ar/books?id=iOAQBgAAQBAJ&pg=PA106&lpg=PA106&d.

Le scansioni UDP rendono l’attività di scansione estremamente lenta, ci sono alcuni flag che possono aiutare a migliorare la velocità di scansione. I flag – F (Fast), – version-intensity sono un esempio.

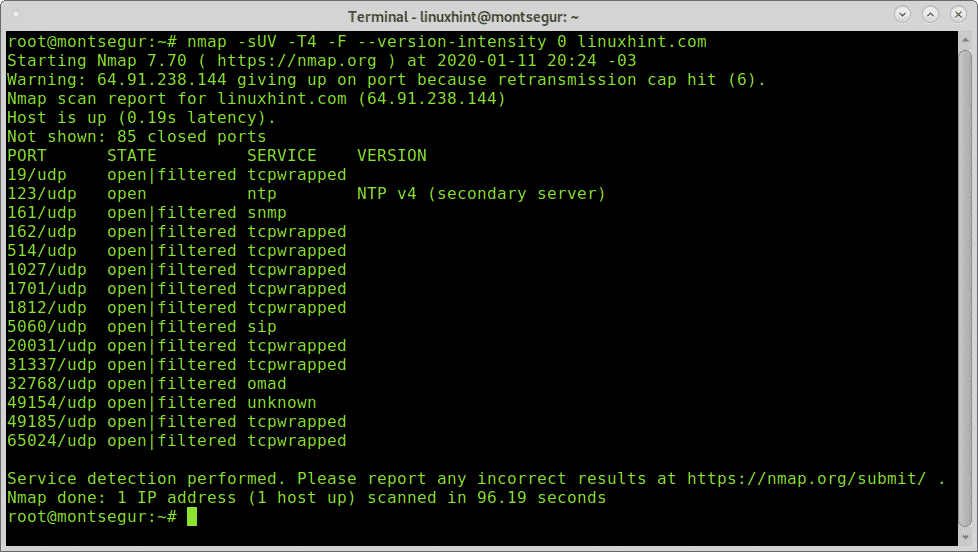

L’esempio seguente mostra un aumento della velocità di scansione aggiungendo questi flag durante la scansione di LinuxHint.

Accelerare un UDP scan con Nmap:

Come si può vedere la scansione è stata uno in 96.19 secondi contro 1091.37 nel primo semplice esempio.

Puoi anche accelerare limitando i tentativi e saltando l’individuazione dell’host e la risoluzione dell’host come nel prossimo esempio:

Scansione per RDDOS o Riflettente Di tipo Denial of Service candidati:

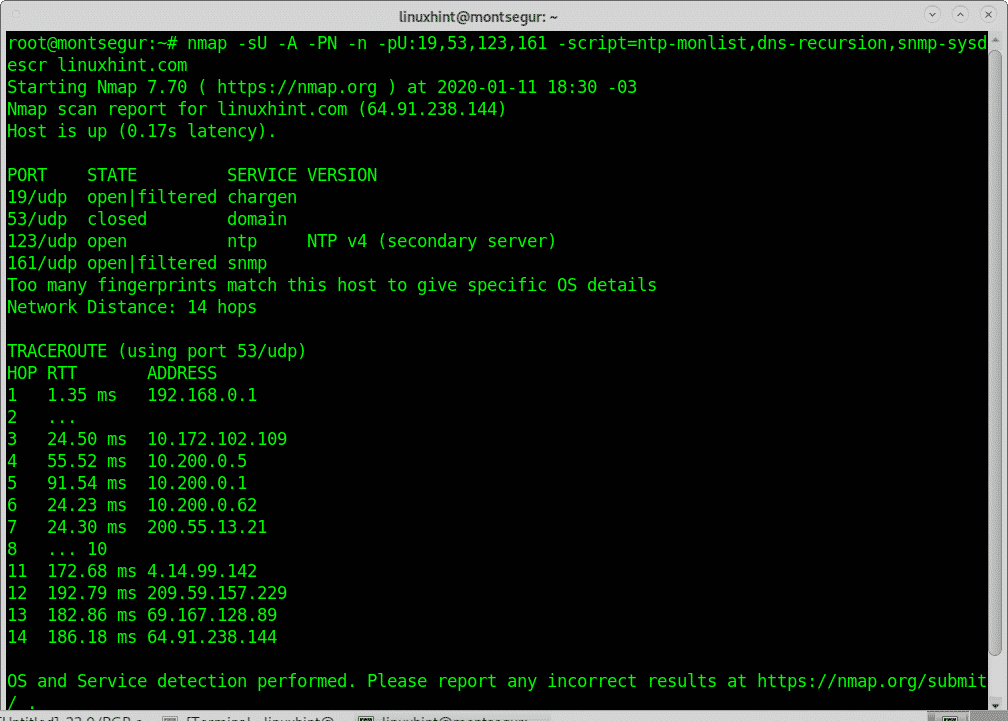

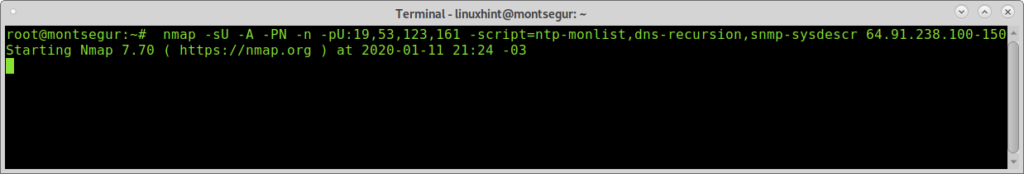

Il seguente comando include NSE (Nmap Scripting Engine) script ntp-monlist, dns-ricorsione e snmp-sysdescr per verificare gli obiettivi vulnerabili ai Riflettente di tipo Denial of Service Attacchi candidati per sfruttare la loro larghezza di banda. Nell’esempio seguente la scansione viene avviata contro un singolo target specifico (linuxhint.com):

dns-ricorsione,snmp-sysdescr linuxhint.com

L’esempio seguente scansioni 50 padroni di casa che vanno dal 64.91.238.100 per 64.91.238.150, 50 host da ultimo ottetto, definendo la gamma con un trattino:

snmp-sysdescr 64.91.238.100-150

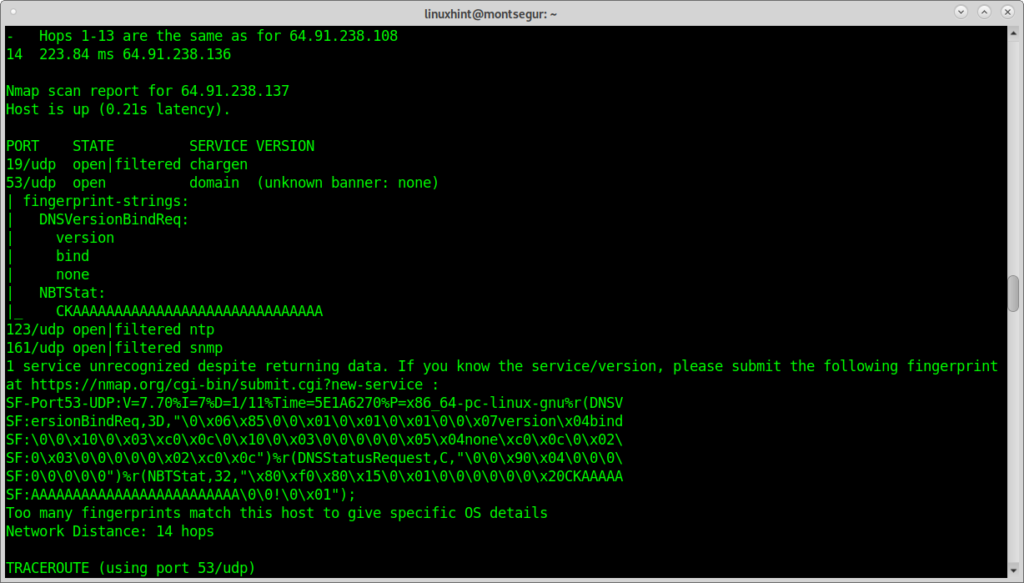

E l’output di un sistema si può utilizzare per una riflessione attacco sembra:

Breve introduzione al protocollo UDP

Il protocollo UDP (User Datagram Protocol) fa parte della suite di protocolli Internet, è più veloce ma inaffidabile rispetto al protocollo TCP (Transmission Control Protocol).

Perché il protocollo UDP è più veloce di TCP?

Il protocollo TCP stabilisce una connessione per inviare pacchetti, il processo di creazione della connessione è chiamato handshake. È stato chiaramente spiegato a Nmap Stealth Scan:

“di Solito, quando due dispositivi la connessione, il collegamento è stato stabilito attraverso un processo chiamato three way handshake, che si compone di 3 interazioni iniziali: prima di una richiesta di connessione da un client o un dispositivo che richiede la connessione, il secondo da una conferma a mezzo il dispositivo per il quale la connessione è richiesta e, al terzo posto, a conferma finale da parte del dispositivo che ha richiesto la connessione, qualcosa come:

-“ehi, mi senti? possiamo vederci?”(Pacchetto SYN che richiede la sincronizzazione)

– ” Ciao! Ti vedo!, we can meet “(Dove “I see you” è un pacchetto ACK, “we can meet” un pacchetto SYN)

– ” Grande!”(ACK packet)”

Source: https://linuxhint.com/nmap_stealth_scan/

Contrariamente a ciò il protocollo UDP invia i pacchetti senza precedente comunicazione con la destinazione, rendendo il trasferimento dei pacchetti più veloce poiché non è necessario attendere l’invio. È un protocollo minimalista senza ritardi di ritrasmissione per la rispedizione dei dati mancanti, il protocollo per scelta quando è necessaria un’alta velocità, come VoIP, streaming, giochi, ecc. Questo protocollo manca di affidabilità e viene utilizzato solo quando la perdita di pacchetti non è fatale.