En ny teknikk har blitt oppdaget for å enkelt hente Parvis Master Key Identifier (PMKID) fra en ruter ved HJELP AV wpa/WPA2 sikkerhet, som deretter kan brukes til å knekke det trådløse passordet til ruteren. Mens tidligere wpa / WPA2-sprekkmetoder krevde at en angriper ventet på at en bruker skulle logge inn på et trådløst nettverk og fange et håndtrykk for full autentisering, krever denne nye metoden bare en enkelt ramme som angriperen kan be OM fra AP fordi DET er en vanlig del av protokollen.denne nye metoden ble oppdaget Av Jens «atom» Steube, utvikleren av den populære Hashcat passord sprengning verktøyet, når vi leter etter nye måter Å knekke wpa3 wireless security protocol. Ifølge Steube vil denne metoden fungere mot nesten alle rutere som bruker 802.11i/p/q / r nettverk med roaming aktivert.

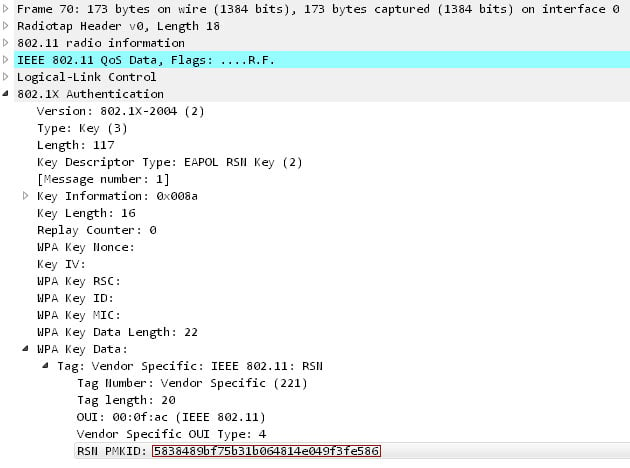

denne metoden fungerer ved å trekke UT RSN IE (Robust Security Network Information Element) fra en ENKELT eapol ramme. RSN IE ER et valgfritt felt som inneholder Parvis Master Key Identifier (PMKID) generert av en ruter når en bruker prøver å godkjenne.

PMK er en del av det vanlige 4-veis håndtrykket som brukes til å bekrefte at både ruteren og klienten kjenner Den Forhåndsdelte Nøkkelen (Psk), eller det trådløse passordet, til nettverket. Den genereres ved hjelp av følgende formel på BÅDE AP og tilkoblingsklienten:

«PMKID beregnes VED Å BRUKE HMAC-SHA1 hvor nøkkelen ER PMK og datadelen er sammenkobling av en fast strengetikett «PMK Name», tilgangspunktets MAC-adresse og stasjonens MAC-adresse.»uttalte Steube innlegg på denne nye metoden.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)du kan se pmkid satt inn i en styringsramme nedenfor.

Forrige wpa / wpa2 crackers krevde at en angriper ventet tålmodig mens han lyttet på et trådløst nettverk til en bruker logget på. De kunne da fange fireveis håndtrykk for å knekke nøkkelen.»med eventuelle tidligere angrep PÅ WPA må en angriper være i en fysisk posisjon som gjør at de kan registrere autentiseringsrammene fra både tilgangspunktet og klienten (brukeren),» Sa Steube Til BleepingComputer. «Angriperen må også vente på at en bruker skal logge inn på nettverket og ha et verktøy som kjører i det nøyaktige øyeblikket for å dumpe håndtrykket til disken.»

nå må en angriper bare forsøke å autentisere til det trådløse nettverket for å hente en enkelt ramme for å få tilgang TIL PMKID, som deretter kan knekkes for å hente Den Forhåndsdelte Nøkkelen (PSK) til det trådløse nettverket.

det skal bemerkes at denne metoden ikke gjør det lettere å knekke passordet for et trådløst nettverk. Det gjør i stedet prosessen med å skaffe seg en hash som kan bli angrepet for å få det trådløse passordet mye lettere.

Hvor lenge å knekke en wpa / WPA2 trådløst passord?

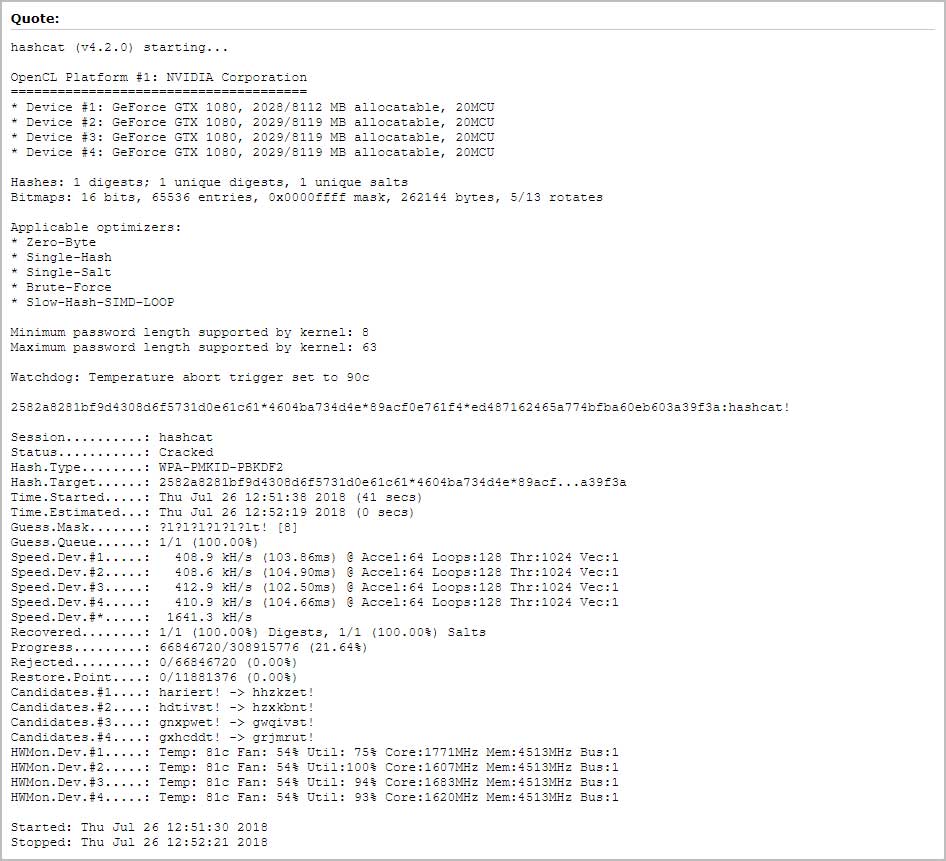

Mens Steubes nye metode gjør det mye lettere å få tilgang til en hash som inneholder den forhåndsdelte nøkkelen som hash fortsatt trenger å bli sprakk. Denne prosessen kan fortsatt ta lang tid, avhengig av passordets kompleksitet.Dessverre vet mange brukere Ikke hvordan de skal endre sitt trådløse passord og bare bruke psk generert av ruteren. «faktisk har mange brukere ikke den tekniske kunnskapen til å endre PSK på sine rutere,» Sa Steube Til BleepingComputer. «De fortsetter å bruke produsenten generert PSK, og dette gjør det mulig å angripe WPA på en stor gruppe wpa-brukere.»som enkelte produsenter lager EN PSK fra et mønster som lett kan bestemmes, kan det mates inn i et program som Hashcat for å gjøre det lettere å knekke det trådløse passordet.

«Cracking PSKs er gjort enklere av noen produsenter å lage PSKs som følger et opplagt mønster som kan kartlegges direkte til merke av rutere. I TILLEGG TILLATER AP mac-adressen og MØNSTERET TIL ESSID en angriper å kjenne AP-produsenten uten å ha fysisk tilgang til den,» Fortsatte Steube å fortelle oss via e-post. «Attackers har samlet mønsteret som brukes av produsentene og har skapt generatorer for hver av dem, som deretter kan mates inn i hashcat. Noen produsenter bruker mønster som er for store til å søke, men andre gjør det ikke. Jo raskere maskinvaren er, jo raskere kan du søke gjennom en slik keyspace. En typisk produsent psk med lengde 10 tar 8 dager å knekke (på en 4 GPU-boks).»

Beskytte ruterens passord fra å bli sprukket

for å riktig beskytte det trådløse nettverket er det viktig å lage din egen nøkkel i stedet for å bruke den som genereres av ruteren. Videre bør denne nøkkelen være lang og kompleks ved å bestå av tall, små bokstaver, store bokstaver og symboler (&%$!).

«det er faktisk mye vitenskapelig forskning på dette emnet. Det er mange forskjellige måter å lage gode passord på og gjøre dem minneverdige,» Sa Steube Til BleepingComputer da Vi ba om anbefalinger om sterke trådløse passord. «Personlig bruker jeg en passordbehandling og lar den generere ekte tilfeldige passord med lengde 20-30.»

Oppdatert 8/6/18 12: 00 EST MED rettelser Fra Steube. Takk Jens!