Een Extended ACL wordt aangemaakt met het access-list commando en vervolgens toegepast op de interface met het access-group Commando. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. staat ook het aanmaken en scheiden van meerdere toegangslijsten toe. |

|

deny |

weigert toegang als de Voorwaarden overeenkomen. |

|

permit |

staat toegang toe als aan de Voorwaarden wordt voldaan. |

|

Protocol |

naam of nummer van een internetprotocol zoals IP, TCP, UDP, EIGRP, OSPF etc |

|

bron |

specificeert het IP-adres/netwerk dat overeenkomt met het bron-IP-adres van het pakket. Gebruik het trefwoord als een afkorting voor een bron en bron-joker van 0.0.0.0 255.255.255.255. |

|

bron-wildcard |

(Optioneel) Wildcard bits worden toegepast op de bron |

|

bestemming |

hiermee Geeft u het IP-adres/netwerk aan te passen op de bestemming IP adres van het Pakket. Gebruik het trefwoord als een afkorting voor een bestemming en bestemming-joker van 0.0.0.0 255.255.255.255. |

|

bestemming-wildcard |

(Optioneel) Wildcard bits worden toegepast op de bestemming |

|

log |

de Oorzaken van een informatieve loggen bericht over het pakket dat overeenkomt met de post worden verzonden naar de console. |

|

Log-input |

(optioneel) bevat de invoerinterface en bron MAC-adres of VC in de loguitvoer. |

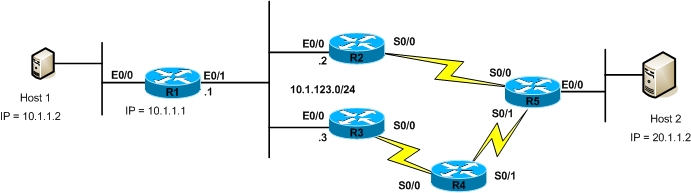

In Cisco IOS kunnen de uitgebreide ACL ‘ s nummers hebben tussen 100-199 en 2000-2699. Uitgebreide ACL ‘ s moeten worden toegepast dicht bij de bron van de pakketten, zodat een pakket wordt geweigerd in de buurt van de bron om router bronnen en bandbreedte te besparen in plaats van dat het wordt doorgestuurd dicht bij de bestemming en uiteindelijk wordt geweigerd. We zullen het netwerk in onderstaande figuur gebruiken om dit concept uit te leggen.

onze taak is om het netwerk zo in te stellen dat host 20.1.1.2 geen toegang heeft tot 10.1.1.2, Eerst zullen we een access-list aanmaken zoals hieronder getoond

Ciscoasa(config)# access-list 101 deny ip host 20.1.1.2 host 10.1.1.2

ciscoasa(config)# access-list 101 permit ip any

en dan zullen we deze access-list toepassen op een interface die inkomende pakketten zal verwerken en als er match is zal het de pakketten laten vallen. Omdat uitgebreide ACL ‘ s bevatten genoeg informatie om goed overeen te komen met het juiste pakket wanneer kan ze overal in het netwerk te plaatsen, maar het gezond verstand dicteren ons om ze dicht bij de bron voor efficiëntie, als ze ver van de bron zal onnodig verbruiken netwerkbronnen.

Configuratievoorbeelden

dit voorbeeld richt zich op toepassingen van uitgebreide ACL ‘ s. We zullen het netwerk in de figuur hierboven gebruiken om verschillende configuratievoorbeelden van Extended ACLs uit te leggen. Eerst en vooral zullen we een uitgebreide ACL gebruiken om host 1 te beperken tot toegang tot de FTP Server met IP adres 20.1.1.10 aangesloten op LAN op R5 E0 / 0 interface.

R1(config)# access-list 101 deny tcp host 10.1.1.2 host 20.1.1.10 EQ FTP

R1(config)# access-list 101 permit ip any

R1(config)# interface ethernet0/0

R1(config)# access-group 101 in

de hierboven getoonde configuratie configureert R1 om FTP-pakketten te beperken die afkomstig zijn van host 10.1.1.2 en bestemd zijn naar de FTP server 20.1.1.10 en alle andere communicatie toestaan.

er zijn ook verschillende andere voorbeelden van Extended ACL ‘ s vanwege hun vermogen om meerdere velden van een pakket te matchen. We kunnen bijvoorbeeld een ACL op R1 configureren om host 10.1.1.2 volledig te weigeren en zo het te isoleren van het volledige internetwerk.

R1(config)# access-list 110 deny ip host 10.1.1.2 any

R1(config)# access-list 110 permit ip any

R1(config)# interface ethernet0/0

R1(config)# access-group 101 in

de hierboven getoonde configuratie configureert R1 om alle pakketten die afkomstig zijn van host 10.1.1.2 te beperken en alle andere communicatie toe te staan, waarbij de host wordt geïsoleerd van de internetwerk.

Dit brengt ons bij het einde van deze les waarin we uitgebreide ACL ’s behandeld, is het erg belangrijk dat we zowel de theoretische als praktische kennis van uitgebreide ACL’ s hebben om het onderwerp onder de knie te krijgen.