Rozszerzony ACL jest tworzony za pomocą polecenia access-list, a następnie stosowany do interfejsu za pomocą polecenia Access-group. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. umożliwia również tworzenie i rozdzielanie wielu list dostępu. |

|

deny |

odmawia dostępu, jeśli warunki są spełnione. |

|

Zezwolenie |

zezwala na dostęp, jeśli warunki są spełnione. |

|

protokół |

nazwa lub numer protokołu internetowego, takiego jak IP, TCP, UDP, EIGRP, OSPF itp |

|

źródło |

określa adres IP / sieć, która ma być zgodna ze źródłowym adresem IP pakietu. Użyj słowa kluczowego any jako skrótu dla źródła i Source-wildcard 0.0.0.0 255.255.255.255. |

|

source-wildcard |

(Opcjonalnie) Bity wieloznaczne do zastosowania do źródła |

|

destination |

określa adres IP / sieć, która ma być zgodna z docelowym adresem IP pakietu. Użyj dowolnego słowa kluczowego jako skrótu dla miejsca docelowego i destination-wildcard 0.0.0.0 255.255.255.255. |

|

destination-wildcard |

(Opcjonalnie) Bity wieloznaczne do zastosowania do miejsca docelowego |

|

log |

powoduje wysłanie do konsoli informacji o pakiecie, który odpowiada wpisowi. |

|

Log-input |

(opcjonalnie) zawiera interfejs wejściowy i źródłowy adres MAC lub VC na wyjściu logowania. |

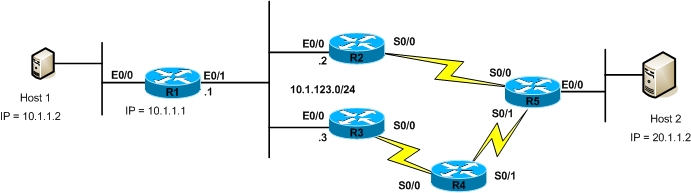

w Cisco IOS Rozszerzone ACL mogą mieć numery w zakresie 100-199 i 2000-2699. Rozszerzone ACL powinny być stosowane blisko źródła pakietów, tak aby pakiet był odrzucany w pobliżu źródła, aby zaoszczędzić zasoby routera i przepustowość, a następnie był przekazywany blisko miejsca docelowego i ostatecznie odrzucany. Użyjemy sieci przedstawionej na rysunku poniżej, aby wyjaśnić tę koncepcję.

naszym zadaniem jest skonfigurowanie sieci tak, aby host 20.1.1.2 nie miał dostępu do 10.1.1.2, najpierw utworzymy listę dostępu, Jak pokazano poniżej

Ciscoasa(config)# access-list 101 deny ip host 20.1.1.2 host 10.1.1.2

Ciscoasa(config)# access-list 101 permit ip any any

a następnie zastosujemy tę listę dostępu do interfejsu, który będzie przetwarzał przychodzące pakiety i jeśli będzie dopasowanie, upuści Pakiety. Ponieważ Rozszerzone ACL zawierają wystarczająco dużo informacji, aby prawidłowo dopasować odpowiedni pakiet, kiedy można je umieścić w dowolnym miejscu w sieci, ale zdrowy rozsądek nakazuje nam, aby umieścić je blisko źródła dla wydajności, ponieważ umieszczenie ich z dala od źródła niepotrzebnie zużywa zasoby sieciowe.

przykłady konfiguracji

Ten przykład koncentruje się na aplikacjach rozszerzonych ACL. Użyjemy sieci na powyższym rysunku, aby wyjaśnić różne przykłady konfiguracji rozszerzonych ACL. Przede wszystkim użyjemy rozszerzonego ACL, aby ograniczyć dostęp hosta 1 do serwera FTP o adresie IP 20.1.1.10 podłączony do SIECI LAN na interfejsie R5 E0/0.

R1(config)# access-list 101 deny TCP host 10.1.1.2 host 20.1.1.10 eq FTP

R1(config)# access-list 101 permit ip any any

R1(config)# interface ethernet0/0

R1(config)# access-group 101 in

powyższa konfiguracja konfiguruje R1 aby ograniczyć pakiety FTP pochodzące z hosta 10.1.1.2 i przeznaczone do serwera FTP 20.1.1.10 i umożliwić całą inną komunikację.

istnieje również kilka innych przykładów rozszerzonych ACL ze względu na ich zdolność do dopasowywania wielu pól pakietu. Na przykład możemy skonfigurować ACL na R1 tak, aby całkowicie zaprzeczał hostowi 10.1.1.2, izolując go tym samym od pełnej pracy z Internetem.

R1(config)# access-list 110 deny ip host 10.1.1.2 any

R1(config)# access-list 110 permit ip any any

R1(config)# interface ethernet0/0

R1(config)# access-group 101 in

konfiguracja pokazana powyżej konfiguruje R1, aby ograniczyć wszelkie pakiety pochodzące z hosta 10.1.1.2 i Zezwalaj na wszelkie inne komunikaty, izolując tym samym hosta od Internetu.

to prowadzi nas do końca tej lekcji, w której omówiliśmy Rozszerzone ACLs, bardzo ważne jest, abyśmy oboje mieli teoretyczną i praktyczną wiedzę na temat rozszerzonych ACLs, aby opanować ten temat.