Ten samouczek zaczyna się od pokazania, jak przeprowadzić skanowanie UDP i zidentyfikować podatnych kandydatów do wykonywania ataków Rddos (Reflective Denial of Service). Ten poradnik jest zoptymalizowany dla czytelników poszukujących szybkiej realizacji. Aby uzyskać trochę teoretycznych informacji na temat protokołu UDP, sprawdź na końcu artykułu, możesz także przeczytać flagi Nmap i to, co robią przed kontynuowaniem.

atak RDDOS wykorzystuje brak niezawodności protokołu UDP, który nie nawiązuje wcześniej połączenia z przekazywaniem pakietów. Dlatego wykuwanie źródłowego adresu IP jest dość łatwe, atak ten polega na wykuwaniu adresu IP ofiary podczas wysyłania pakietów do podatnych na ataki usług UDP wykorzystujących ich przepustowość poprzez monitowanie ich o odpowiedź na adres IP ofiary, czyli RDDOS.

niektóre z wrażliwych usług mogą obejmować:

- CLDAP (lekki protokół dostępu do katalogów bez połączenia)

- NetBIOS

- Character Generator Protocol (CharGEN)

- SSDP(Simple Service Discovery Protocol)

- TFTP (Trivial File Transfer Protocol)

- DNS (Domain Name System)

- NTP (Network Time Protocol)

- SNMPv2 (Simple Network Management Protocol version 2)

- RPC (portmap/Remote Procedure Call )

- QOTD (quote of the day)

- mDNS (Multicast Domain Name System ),

- Steam Protocol

- routing information protocol version 1 (ripv1),

- lightweight Directory Access Protocol (LDAP)

- Memcached,

- Web Services Dynamic Discovery (WS-Discovery).

Nmap Scan określony port UDP

domyślnie Nmap pomija skanowanie UDP, można go włączyć, dodając flagę nmap-sU. Jak wspomniano powyżej, ignorując porty UDP znane luki mogą pozostać ignorowane przez użytkownika. Wyjścia Nmap dla skanowania UDP mogą być otwarte|Otwarte / filtrowane, zamknięte i filtrowane.

otwórz: odpowiedź UDP.

open / filtered: Brak odpowiedzi.

zamknięty: nieosiągalny kod błędu portu ICMP 3.

filtrowane: Inne nieosiągalne błędy ICMP (typ 3, kod 1, 2, 9, 10 lub 13)

poniższy przykład pokazuje proste skanowanie UDP bez dodatkowej flagi innej niż specyfikacja UDP i gadatliwości, aby zobaczyć proces:

powyższe skanowanie UDP spowodowało otwarte / filtrowane i otwarte wyniki. Znaczenie open / filtered jest takie, że Nmap nie potrafi rozróżnić portów otwartych i filtrowanych, ponieważ podobnie jak porty filtrowane, otwarte porty raczej nie będą wysyłać odpowiedzi. W przeciwieństwie do open / filtered, wynik open oznacza, że określony port wysłał odpowiedź.

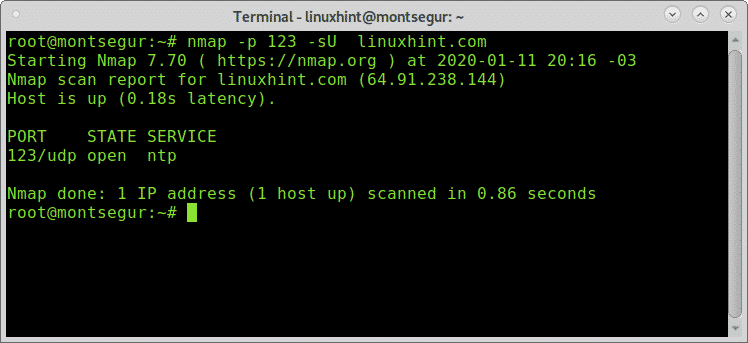

aby użyć Nmap do skanowania określonego portu, użyj-p<port> flaga, aby zdefiniować port, a następnie flagę-sU, aby włączyć skanowanie UDP przed określeniem celu, Aby przeskanować LinuxHint dla 123 portu UDP NTP Uruchom:

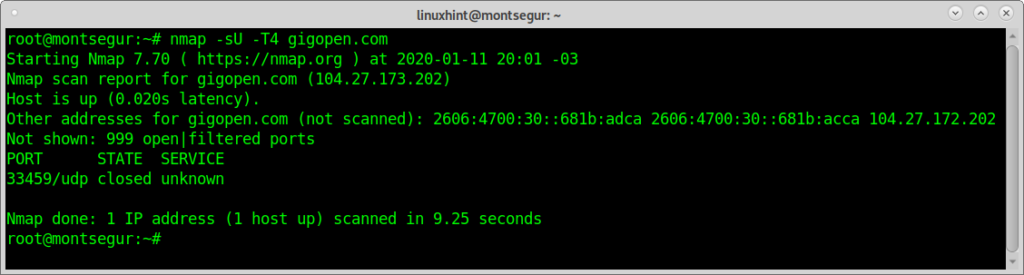

poniższy przykład to agresywne skanowanie w stosunku do https://gigopen.com

Uwaga: Aby uzyskać dodatkowe informacje na temat intensywności skanowania za pomocą flagi-T4, sprawdźhttps://books.google.com.ar/books?id=iOAQBgAAQBAJ&pg=PA106&lpg=PA106&d.

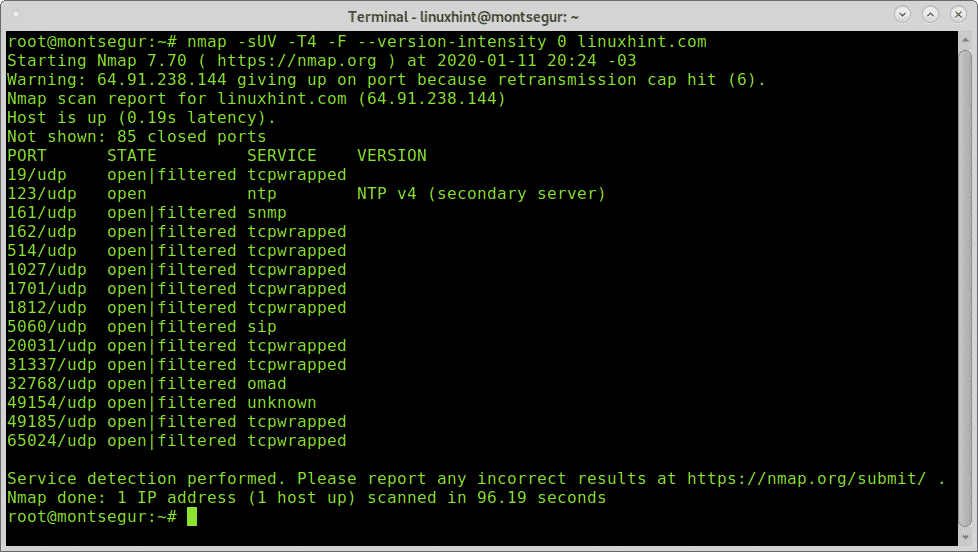

skanowanie UDP sprawia, że zadanie skanowania jest bardzo powolne, istnieją pewne flagi, które mogą pomóc poprawić szybkość skanowania. Przykładem są flagi –F (Fast),-version-intensity.

poniższy przykład pokazuje zwiększenie prędkości skanowania poprzez dodanie tych flag podczas skanowania LinuxHint.

przyspieszenie skanowania UDP za pomocą Nmap:

jak widzisz skanowanie było jedno w 96,19 sekundy wobec 1091,37 w pierwszej prostej próbce.

Możesz również przyspieszyć, ograniczając liczbę powtórzeń i pomijając wykrywanie hostów i rozdzielczość hosta, jak w następnym przykładzie:

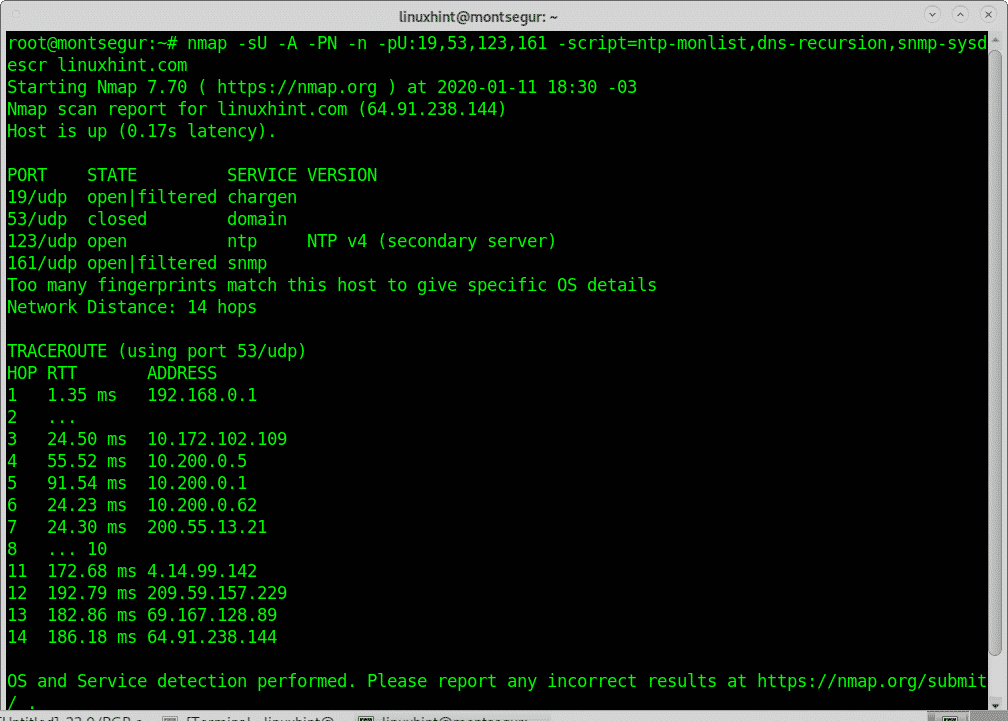

Skanowanie w poszukiwaniu RDDOS lub Reflective Denial of Service candidates:

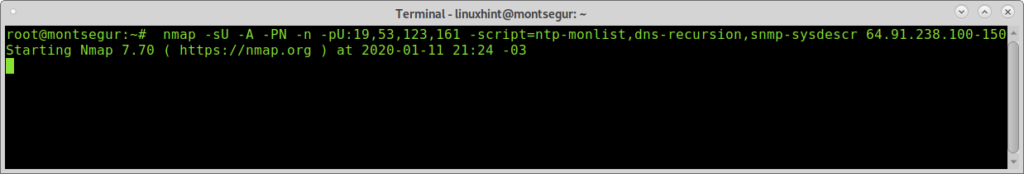

poniższe polecenie zawiera skrypty NSE (Nmap Scripting Engine) NTP-monlist, DNS-recursion i snmp-sysdescr do sprawdzania celów podatnych na reflective Denial of Service Attacks candidates w celu wykorzystania ich przepustowości. W poniższym przykładzie skanowanie jest uruchamiane przeciwko jednemu konkretnemu celowi (linuxhint.com):

DNS-recursion,snmp-sysdescr linuxhint.com

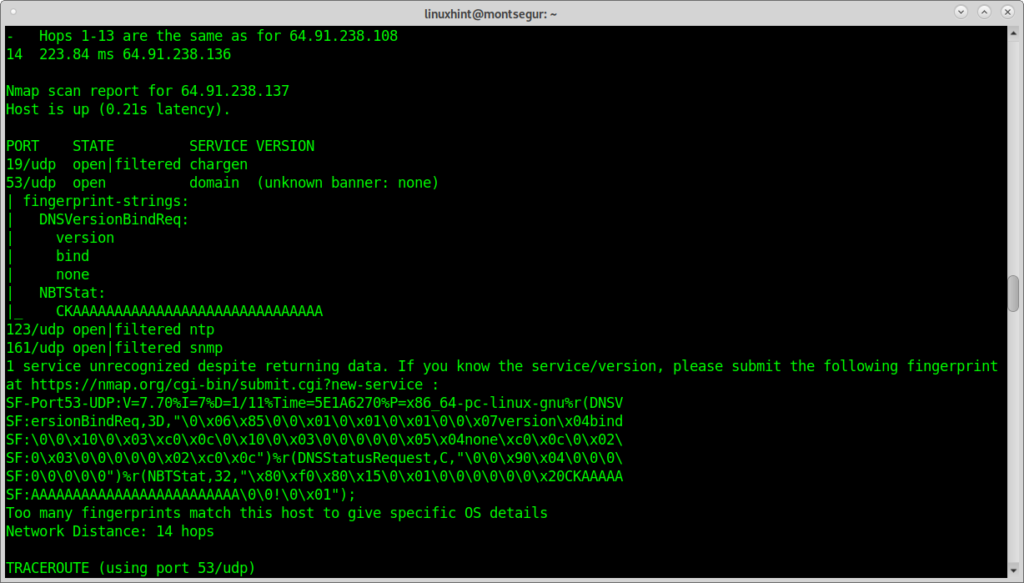

poniższy przykład skanuje 50 hostów od 64.91.238.100 do 64.91.238.150, 50 hostów z ostatniego oktetu, definiując Zakres za pomocą myślnika:

SNMP-sysdescr 64.91.238.100-150

atak wydaje się:

Krótkie wprowadzenie do protokołu UDP

protokół UDP (User Datagram Protocol) jest częścią pakietu protokołów internetowych, jest szybszy, ale zawodny w porównaniu z TCP (Transmission Control Protocol).

dlaczego protokół UDP jest szybszy od TCP?

protokół TCP ustanawia połączenie do wysyłania pakietów, proces nawiązywania połączenia nazywa się handshake. Zostało to wyraźnie wyjaśnione na Nmap Stealth Scan:

„zwykle, gdy dwa urządzenia łączą się, połączenia są nawiązywane w procesie zwanym trójdrożnym uściskiem dłoni, który składa się z 3 początkowych interakcji: po pierwsze żądania połączenia przez Klienta lub urządzenie żądające połączenia, po drugie przez potwierdzenie przez urządzenie, do którego żądane jest połączenie, a po trzecie ostateczne potwierdzenie od urządzenia, które żądało połączenia, coś w stylu:

-” Hej, słyszysz mnie? możemy się spotkać?”(Syn packet requesting synchronization)

– ” cześć! Widzę cię!, możemy się spotkać „(gdzie” widzę cię „jest pakietem ACK,” możemy się spotkać „pakietem SYN)

-” świetnie!”(ACK packet)”

źródło: https://linuxhint.com/nmap_stealth_scan/

w przeciwieństwie do tego protokół UDP wysyła pakiety bez wcześniejszej komunikacji z miejscem docelowym, dzięki czemu przesyłanie pakietów jest szybsze, ponieważ nie muszą czekać na wysłanie. Jest to minimalistyczny protokół bez opóźnień retransmisji w celu ponownego wysłania brakujących danych, protokół z wyboru, gdy potrzebna jest duża prędkość, taka jak VoIP, streaming, gry itp. Protokół ten nie jest niezawodny i jest używany tylko wtedy, gdy utrata pakietów nie jest śmiertelna.