a fost descoperită o nouă tehnică pentru a prelua cu ușurință identificatorul cheii master în perechi (PMKID) de la un router care utilizează securitatea WPA/WPA2, care poate fi apoi utilizată pentru a sparge parola router. În timp ce metodele anterioare de cracare WPA/WPA2 impuneau unui atacator să aștepte ca un utilizator să se conecteze la o rețea fără fir și să capteze o strângere de mână completă de autentificare, această nouă metodă necesită doar un singur cadru pe care atacatorul îl poate solicita de la AP, deoarece este o parte obișnuită a protocolului.

această nouă metodă a fost descoperită de Jens „atom” Steube, dezvoltatorul popularului instrument de cracare a parolei Hashcat, atunci când caută noi modalități de a sparge protocolul de securitate wireless WPA3. Potrivit lui Steube, această metodă va funcționa împotriva aproape tuturor routerelor care utilizează 802.Rețele 11i/p/q / r cu roaming activat.

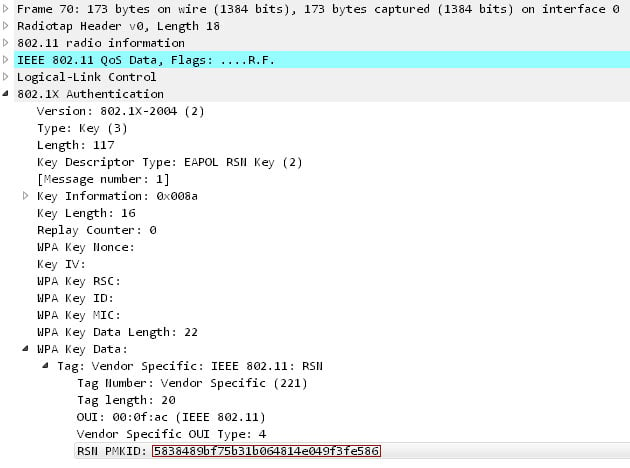

această metodă funcționează prin extragerea RSN IE (Robust security network Information Element) dintr-un singur cadru EAPOL. RSN IE este un câmp opțional care conține identificatorul de cheie master în perechi (PMKID) generat de un router atunci când un utilizator încearcă să se autentifice.

PMK face parte din strângerea de mână normală în 4 direcții care este utilizată pentru a confirma că atât routerul, cât și clientul cunosc cheia pre-partajată (PSK) sau parola wireless a rețelei. Acesta este generat folosind următoarea formulă atât pe AP, cât și pe clientul de conectare:

„PMKID este calculat folosind HMAC-SHA1 unde cheia este PMK, iar partea de date este concatenarea unei etichete de șir fix „nume PMK”, adresa MAC a punctului de acces și adresa MAC a stației.”a declarat postarea lui Steube cu privire la această nouă metodă.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)puteți vedea PMKID inserat într-un cadru de management de mai jos.

anterior crackerii WPA/WPA2 au cerut unui atacator să aștepte cu răbdare în timp ce ascultă într-o rețea fără fir până când un utilizator s-a conectat cu succes. Apoi puteau captura strângerea de mână în patru direcții pentru a sparge cheia.”cu orice atacuri anterioare asupra WPA, un atacator trebuie să fie într-o poziție fizică care să le permită să înregistreze cadrele de autentificare atât de la punctul de acces, cât și de la client (utilizator)”, a declarat Steube pentru BleepingComputer. „Atacatorul trebuie, de asemenea, să aștepte ca un utilizator să se conecteze la rețea și să aibă un instrument care rulează exact în acel moment pentru a arunca strângerea de mână pe disc.”

acum, un atacator trebuie pur și simplu să încerce să se autentifice la rețeaua fără fir pentru a prelua un singur cadru pentru a avea acces la PMKID, care poate fi apoi spart pentru a prelua cheia pre-partajată (PSK) a rețelei fără fir.

trebuie remarcat faptul că această metodă nu facilitează fisurarea parolei pentru o rețea fără fir. În schimb, face procesul de achiziție a unui hash care poate fi atacat pentru a obține parola wireless mult mai ușoară.

cât timp pentru a sparge o parolă wireless WPA/WPA2?

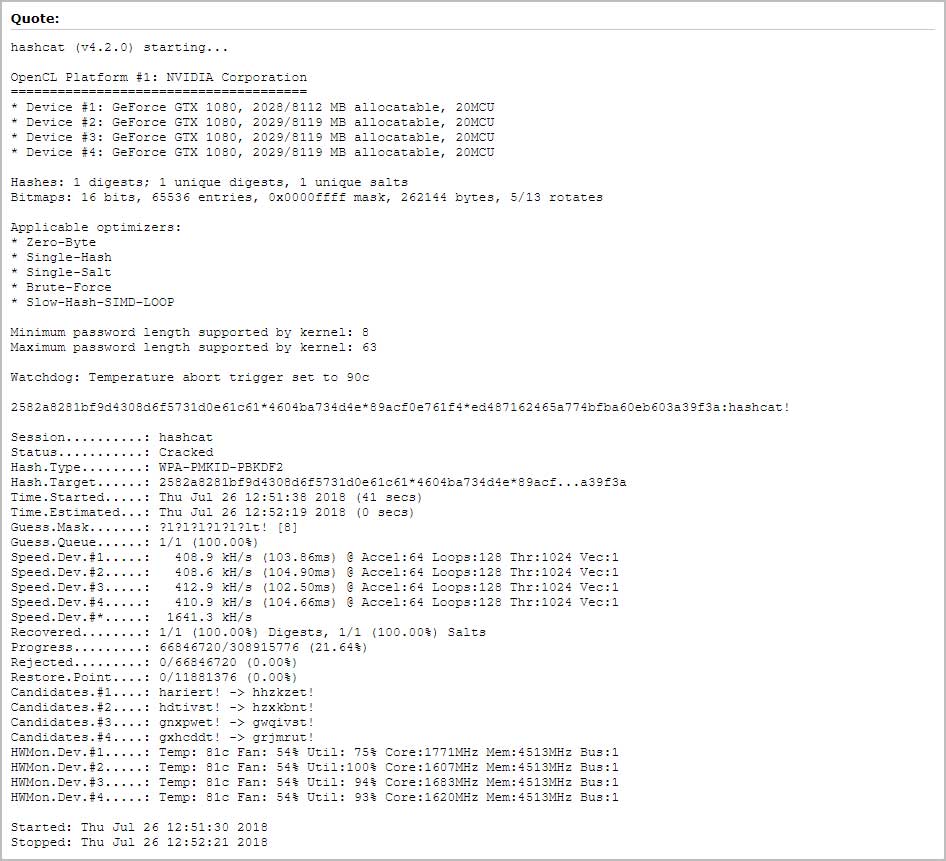

în timp ce noua metodă Steube face mult mai ușor pentru a accesa un hash care conține cheia de pre-partajate care hash încă mai trebuie să fie spart. Acest proces poate dura încă mult timp, în funcție de complexitatea parolei.

Din păcate, mulți utilizatori nu știu cum să-și schimbe parola wireless și pur și simplu folosesc PSK-ul generat de routerul lor. „de fapt, mulți utilizatori nu au cunoștințele tehnice pentru a schimba PSK-ul pe routerele lor”, a declarat Steube pentru BleepingComputer. „Ei continuă să utilizeze producătorul generat PSK și acest lucru face atacarea WPA fezabilă pe un grup mare de utilizatori WPA.”

pe măsură ce anumiți producători creează un PSK dintr-un model care poate fi ușor determinat, acesta poate fi introdus într-un program precum Hashcat pentru a ușura spargerea parolei wireless.

„fisurarea PSK-urilor este facilitată de unii producători care creează PSK-uri care urmează un model evident care poate fi mapat direct la marca routerelor. În plus, adresa mac AP și modelul ESSID permit unui atacator să cunoască producătorul AP fără a avea acces fizic la acesta”, a continuat Steube să ne spună prin e-mail. „Atacatorii au colectat modelul folosit de producători și au creat generatoare pentru fiecare dintre ele, care pot fi apoi alimentate în hashcat. Unii producători folosesc model care sunt prea mari pentru a căuta, dar altele nu. Cu cât hardware-ul dvs. este mai rapid, cu atât mai repede puteți căuta printr-un astfel de spațiu cheie. Un tipic producătorii PSK de lungime 10 durează 8 zile pentru a sparge (pe o cutie 4 GPU).”

protejarea parolei routerului împotriva fisurării

pentru a vă proteja corect rețeaua wireless, este important să vă creați propria cheie, mai degrabă decât să o utilizați pe cea generată de router. Mai mult, această cheie ar trebui să fie lungă și complexă, constând din numere, litere mici, litere mari și simboluri (&%$!).

„există de fapt o mulțime de cercetări științifice pe această temă. Există multe modalități diferite de a crea parole bune și de a le face memorabile”, a declarat Steube pentru BleepingComputer când am cerut recomandări privind parolele wireless puternice. „Personal folosesc un manager de parole și îl las să genereze parole aleatorii adevărate de lungime 20 – 30.”

actualizat 8/6/18 12:00 EST cu corecții de la Steube. Multumesc Jens!