denna handledning börjar med att visa hur man utför UDP-skanningar och identifierar sårbara kandidater för att utföra rddos-attacker (reflekterande Denial of Service). Denna handledning är optimerad för läsare som letar efter en snabb implementering. För lite teoretisk information om UDP-protokollet kontrollera slutet av artikeln, Du kan också läsa Nmap-flaggor och vad de gör innan du fortsätter.

rddos attack utnyttjar bristen på tillförlitlighet hos UDP-protokollet som inte upprättar en anslutning tidigare till paketöverföringen. Därför smide en källa IP-adress är ganska lätt, denna attack består av smide offrets IP-adress när du skickar paket till utsatta UDP-tjänster utnyttjar deras bandbredd genom att uppmana dem att svara på offrets IP-adress, Det är RDDOS.

några av de sårbara Tjänsterna kan inkludera:

- CLDAP (anslutning-mindre lätt Katalogåtkomstprotokoll)

- NetBIOS

- Character Generator Protocol (CharGEN)

- SSDP(Simple Service Discovery Protocol)

- TFTP (Trivial filöverföringsprotokoll)

- DNS (Domain Name System)

- NTP (Network Time Protocol)

- SNMPv2 (Simple Network Management Protocol version 2)

- RPC (Portmap/Remote Procedure Call )

- qotd (dagens citat)

- mdns (Multicast Domain Name System ),

- Steam Protocol

- Routing Information Protocol version 1 (RIPv1),

- Lättvikt Directory Access Protocol (LDAP)

- Memcached,

- webbtjänster dynamisk upptäckt (WS-Discovery).

li>

Nmap Scan specifik UDP-port

som standard utelämnar Nmap UDP-skanning, den kan aktiveras genom att lägga till Nmap-flaggan-sU. Som anges ovan genom att ignorera UDP-portar kända sårbarheter kan förbli ignoreras för användaren. Nmap-utgångar för UDP-skanning kan vara öppna, öppna|filtrerade, stängda och filtrerade.

öppna: UDP-svar.

öppna / filtrerade: inget svar.

stängd: ICMP-port oåtkomlig felkod 3.

filtrerad: Andra ICMP-oåtkomliga fel (typ 3, Kod 1, 2, 9, 10 eller 13)

följande exempel visar en enkel UDP-skanning utan ytterligare flagga än UDP-specifikationen och verbositet för att se processen:

UDP-skanningen ovan resulterade i öppna|filtrerade och öppna resultat. Betydelsen av open / filtered är att Nmap inte kan skilja mellan öppna och filtrerade portar eftersom det är osannolikt att öppna portar skickar svar som filtrerade portar. I motsats till det öppna / filtrerade betyder det öppna resultatet att den angivna porten skickade ett svar.

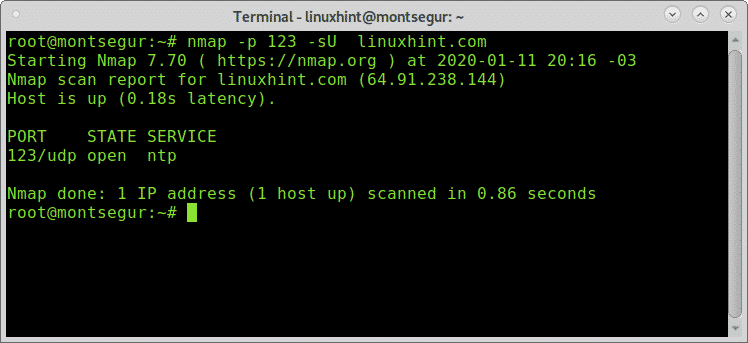

för att använda Nmap för att skanna en specifik port använd-p<port> flagga för att definiera porten följt av-Su-flaggan för att aktivera UDP-skanning innan du anger målet, för att skanna LinuxHint för 123 UDP NTP-port kör:

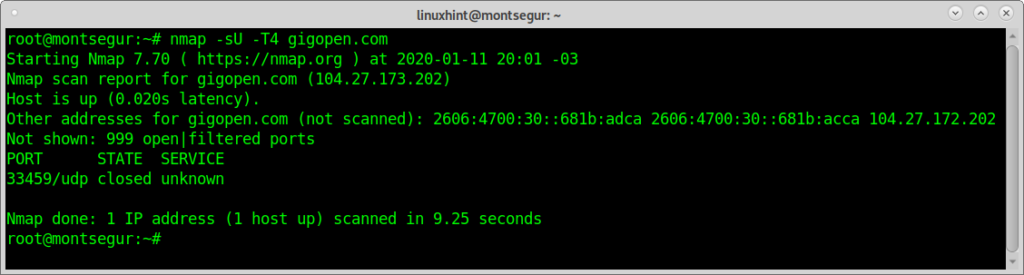

följande exempel är en aggressiv skanning mot https://gigopen.com

Obs: För ytterligare information om skanningsintensiteten med flaggan-T4 kontrollera https://books.google.com.ar/books?id=iOAQBgAAQBAJ&pg=PA106&lpg=PA106&d.

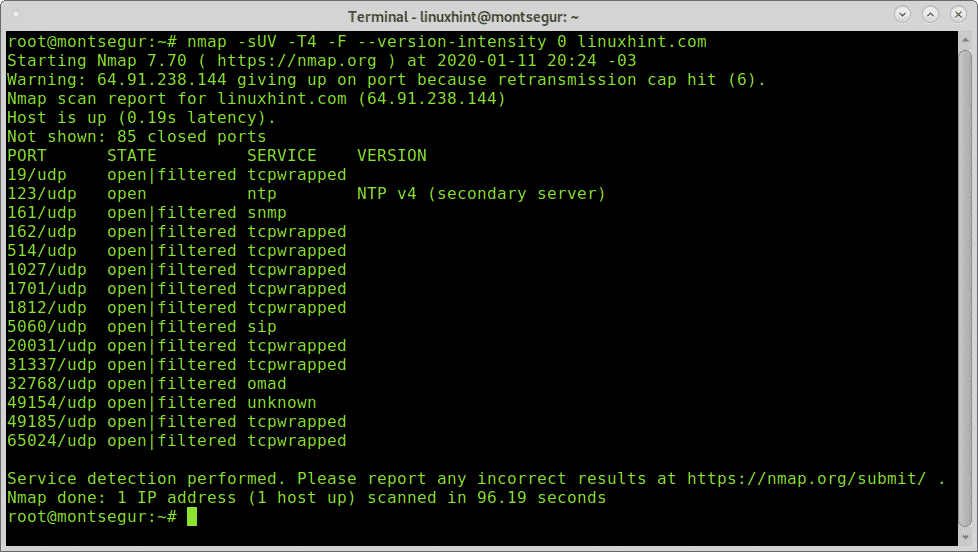

UDP-skanningar gör skanningsuppgiften extremt långsam, Det finns några flaggor som kan bidra till att förbättra skanningshastigheten. Flaggorna –f (snabb),-version-intensitet är ett exempel.

följande exempel visar en ökning av skanningshastigheten genom att lägga till dessa flaggor när du skannar LinuxHint.

påskynda en UDP-skanning med Nmap:

som du ser var skanningen en på 96,19 sekunder mot 1091,37 i det första enkla provet.

Du kan också påskynda genom att begränsa försök och hoppa över värdupptäckt och värdupplösning som i nästa exempel:

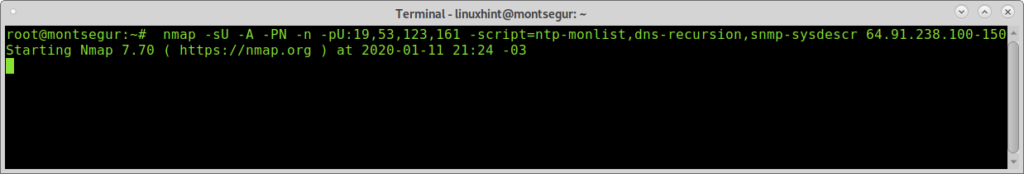

skanning för rddos eller reflekterande Denial of Service-kandidater:

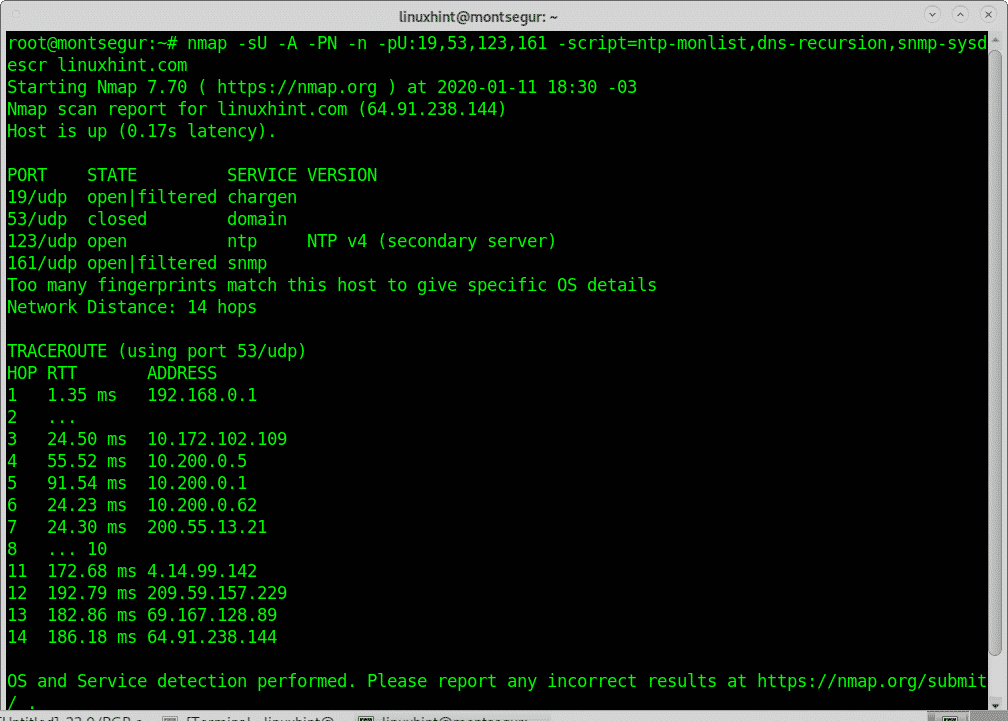

följande kommando inkluderar NSE-skripten (Nmap Scripting Engine) NTP-monlist, dns-recursion och snmp-sysdescr för att söka efter mål som är sårbara för reflekterande Denial of Service-attacker kandidater för att utnyttja deras bandbredd. I följande exempel startas skanningen mot ett enda specifikt mål (linuxhint.com):

dns-rekursion,snmp-sysdescr linuxhint.com

följande exempel skannar 50 värdar som sträcker sig från 64.91.238.100 till 64.91.238.150, 50 värdar från den sista oktetten och definierar intervallet med ett bindestreck:

SNMP-sysdescr 64.91.238.100-150

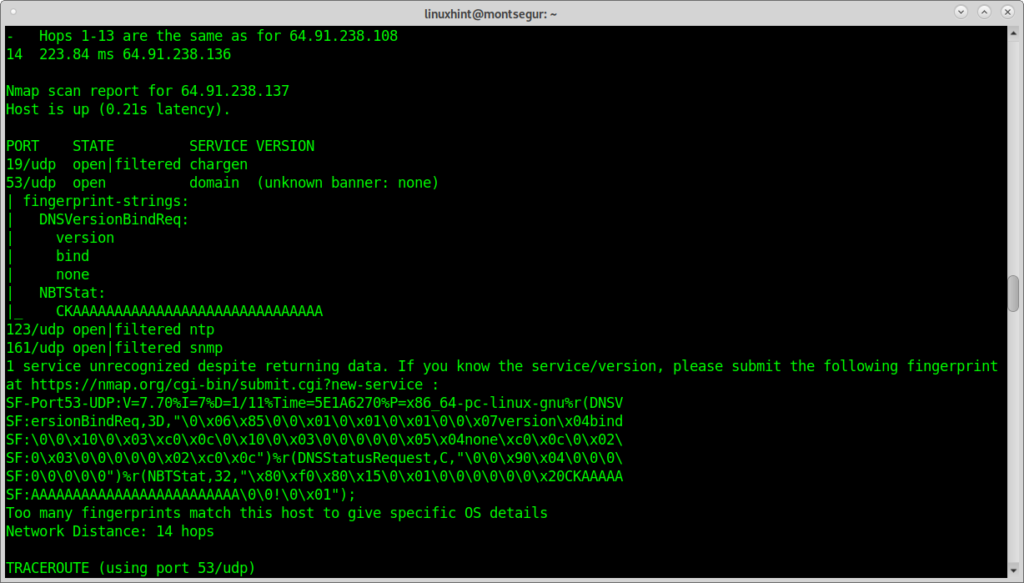

och utgången från ett system som vi kan använda för en reflekterande Attack verkar som:

kort introduktion till UDP-protokollet

UDP-protokollet (User Datagram Protocol) är en del av Internet Protocol Suite, Det är snabbare men opålitligt jämfört med TCP (Transmission Control Protocol).

Varför är UDP-protokollet snabbare än TCP?

TCP-protokollet etablerar en anslutning för att skicka paket, anslutningsetableringsprocessen kallas handskakning. Det förklarades tydligt vid Nmap Stealth Scan:

”vanligtvis när två enheter ansluter, upprättas anslutningar genom en process som kallas trevägs handskakning som består av 3 initiala interaktioner: först av en anslutningsförfrågan från klienten eller enheten som begär anslutningen, för det andra genom en bekräftelse från den enhet som anslutningen begärs till och på tredje plats en slutlig bekräftelse från enheten som begärde anslutningen, något som:

-”Hej, kan du höra mig?, kan vi träffas?”(SYN-paket som begär synkronisering)

-”Hej!, Jag ser dig!, vi kan träffas ”(där ”jag ser dig” är ett ACK-paket,” vi kan träffa ” ett SYN-paket)

-”bra!”(ACK packet)”

källa: https://linuxhint.com/nmap_stealth_scan/

i motsats till detta skickar UDP-protokollet paketen utan tidigare kommunikation med destinationen, vilket gör paketöverföringen snabbare eftersom de inte behöver vänta på att skickas. Det är ett minimalistiskt protokoll utan återutsändningsfördröjningar för att skicka om saknade data, protokollet genom val när hög hastighet behövs, till exempel VoIP, streaming, spel etc. Detta protokoll saknar tillförlitlighet och det används endast när paketförlust inte är dödlig.