Eine erweiterte Zugriffssteuerungsliste wird mit dem Befehl access-list erstellt und dann mit dem Befehl access-group auf die Schnittstelle angewendet. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. Ermöglicht auch die Erstellung und Trennung mehrerer Zugriffslisten. |

|

verweigern |

Verweigert den Zugriff, wenn die Bedingungen übereinstimmen. |

|

Genehmigung |

Erlaubt den Zugriff, wenn die Bedingungen erfüllt sind. |

|

Protokoll |

Name oder Nummer eines Internetprotokolls wie IP, TCP, UDP, EIGRP, OSPF usw. |

|

Quelle |

Gibt die IP-Adresse/das Netzwerk an, die/das mit der Quell-IP-Adresse des Pakets übereinstimmen soll. Verwenden Sie das Schlüsselwort any als Abkürzung für eine Quelle und source-Wildcard von 0.0.0.0 255.255.255.255. |

|

Quelle-Platzhalter |

(Optional) Platzhalterbits, die auf die Quelle angewendet werden sollen |

|

ziel |

Gibt die IP-Adresse / Netzwerk auf der Ziel-IP-Adresse des Pakets entsprechen. Verwenden Sie das Schlüsselwort any als Abkürzung für ein Ziel und Ziel-Platzhalter von 0.0.0.0 255.255.255.255. |

|

Ziel-Platzhalter |

(Optional) Platzhalterbits, die auf das Ziel angewendet werden sollen |

|

log |

Bewirkt, dass eine informative Protokollierungsnachricht über das Paket, das mit dem Eintrag übereinstimmt, an die Konsole gesendet wird. |

|

Log-input |

(Optional) Enthält die Eingangsschnittstelle und die Quell-MAC-Adresse oder VC in der Protokollierungsausgabe. |

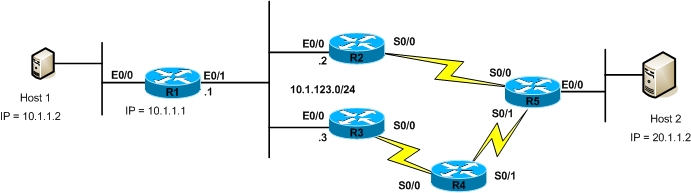

In Cisco IOS können die erweiterten ACLs Nummern im Bereich von 100-199 und 2000-2699 haben. Erweiterte ACLs sollten in der Nähe der Quelle der Pakete angewendet werden, damit ein Paket in der Nähe der Quelle abgelehnt wird, um Routerressourcen und Bandbreite zu sparen, anstatt es in der Nähe des Ziels weiterzuleiten und schließlich abzulehnen. Wir werden das in Abbildung unten dargestellte Netzwerk verwenden, um dieses Konzept zu erläutern.

Unsere Aufgabe ist es, das Netzwerk so zu konfigurieren, dass Host 20.1.1.2 nicht auf 10.1.1 zugreifen kann.2, zuerst werden wir eine Access-Liste erstellen, wie unten gezeigt

Ciscoasa(config)# access-list 101 deny ip host 20.1.1.2 host 10.1.1.2

Ciscoasa(config)# access-list 101 permit ip any any

und dann werden wir diese access-list zu einer Schnittstelle, die eingehende Pakete verarbeitet und bei Übereinstimmung die Pakete löscht. Da erweiterte ACLs genügend Informationen enthalten, um das richtige Paket richtig abzugleichen, können wir sie überall im Netzwerk platzieren, aber der gesunde Menschenverstand diktiert uns, sie aus Effizienzgründen in der Nähe der Quelle zu platzieren, da das Platzieren weit von der Quelle entfernt unnötig Netzwerkressourcen verbraucht.

Konfigurationsbeispiele

Dieses Beispiel konzentriert sich auf Anwendungen erweiterter ACLs. Wir werden das Netzwerk in der obigen Abbildung verwenden, um verschiedene Konfigurationsbeispiele für erweiterte ACLs zu erläutern. In erster Linie werden wir eine erweiterte ACL verwenden, um Host 1 auf den Zugriff auf den FTP-Server mit der IP-Adresse 20.1.1 zu beschränken.10 verbunden mit LAN auf R5 E0/0 schnittstelle.

R1(config)# access-list 101 deny tcp host 10.1.1.2 host 20.1.1.10 # FTP

R1(config)# access-list 101 permit ip any any

R1(config)# interface ethernet0/0

R1(config)# access-group 101 in

konfiguriert die oben gezeigte Konfiguration R1 so, dass host 10.1.1.2 und an den FTP-Server bestimmt 20.1.1.10 und erlauben alle andere Kommunikation.

Es gibt auch einige andere Beispiele für erweiterte ACLs, da sie mehrere Felder eines Pakets abgleichen können. Zum Beispiel können wir eine ACL auf R1 so konfigurieren, dass Host 10.1.1.2 vollständig abgelehnt wird, wodurch sie vom gesamten Internet isoliert wird.

R1(config)# access-list 110 deny ip host 10.1.1.2 any

R1(config)# access-list 110 permit ip any any

R1(config)# interface ethernet0/0

R1(config)# access-group 101 in

konfiguriert die oben gezeigte Konfiguration R1 so, dass alle Pakete, die von Host 10.1.1.2 stammen, eingeschränkt alle anderen Kommunikationen isolieren dadurch den Host vom Internet.

Dies bringt uns zum Ende dieser Lektion, in der wir erweiterte ACLs behandelt haben. Es ist sehr wichtig, dass wir beide über das theoretische und praktische Wissen über erweiterte ACLs verfügen, um das Thema zu beherrschen.