Se ha descubierto una nueva técnica para recuperar fácilmente el Identificador de Clave Maestra en Pares (PMKID) de un enrutador utilizando seguridad WPA/WPA2, que luego se puede usar para descifrar la contraseña inalámbrica de router. Mientras que los métodos de cracking WPA / WPA2 anteriores requerían que un atacante esperara a que un usuario iniciara sesión en una red inalámbrica y capturara un apretón de manos de autenticación completo, este nuevo método solo requiere una sola trama que el atacante puede solicitar del AP porque es una parte regular del protocolo.

Este nuevo método fue descubierto por Jens «atom» Steube, el desarrollador de la popular herramienta de descifrado de contraseñas Hashcat, al buscar nuevas formas de descifrar el protocolo de seguridad inalámbrico WPA3. Según Steube, este método funcionará contra casi todos los enrutadores que utilizan 802.redes 11i / p / q / r con roaming habilitado.

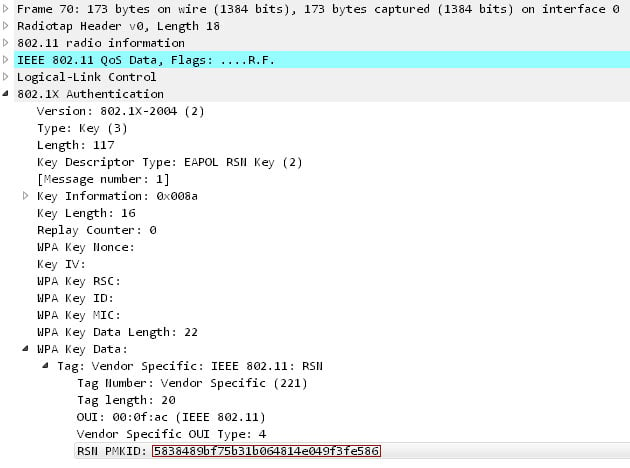

Este método funciona extrayendo el RSN IE (Elemento de Información de Red de Seguridad Robusta) de un único marco EAPOL. El IE de RSN es un campo opcional que contiene el Identificador de Clave Maestra en Pares (PMKID) generado por un enrutador cuando un usuario intenta autenticarse.

El PMK es parte del apretón de manos de 4 vías normal que se usa para confirmar que tanto el enrutador como el cliente conocen la Clave Pre-Compartida (PSK), o contraseña inalámbrica, de la red. Se genera utilizando la siguiente fórmula tanto en el punto de acceso como en el cliente de conexión:

«El PMKID se calcula usando HMAC-SHA1 donde la clave es el PMK y la parte de datos es la concatenación de una etiqueta de cadena fija «Nombre PMK», la dirección MAC del punto de acceso y la dirección MAC de la estación.»declaró el post de Steube sobre este nuevo método.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)Puede ver el PMKID insertado en un marco de administración a continuación.

Anterior Los crackers WPA/WPA2 requerían que un atacante esperara pacientemente mientras escuchaba en una red inalámbrica hasta que un usuario iniciara sesión correctamente. Luego podían capturar el apretón de manos de cuatro vías para romper la llave.

«Con cualquier ataque anterior a WPA, un atacante tiene que estar en una posición física que le permita grabar los marcos de autenticación tanto desde el punto de acceso como desde el cliente (el usuario)», dijo Steube a BleepingComputer. «El atacante también tiene que esperar a que un usuario inicie sesión en la red y tener una herramienta ejecutándose en ese momento exacto para volcar el apretón de manos al disco.»

Ahora un atacante simplemente tiene que intentar autenticarse en la red inalámbrica para recuperar un solo fotograma para obtener acceso al PMKID, que luego se puede descifrar para recuperar la Clave Pre-Compartida (PSK) de la red inalámbrica.

cabe señalar que este método no hace que sea más fácil averiguar la contraseña de una red inalámbrica. En cambio, hace que el proceso de adquisición de un hash que puede ser atacado para obtener la contraseña inalámbrica sea mucho más fácil.

¿Por cuánto tiempo descifrar una contraseña inalámbrica WPA / WPA2?

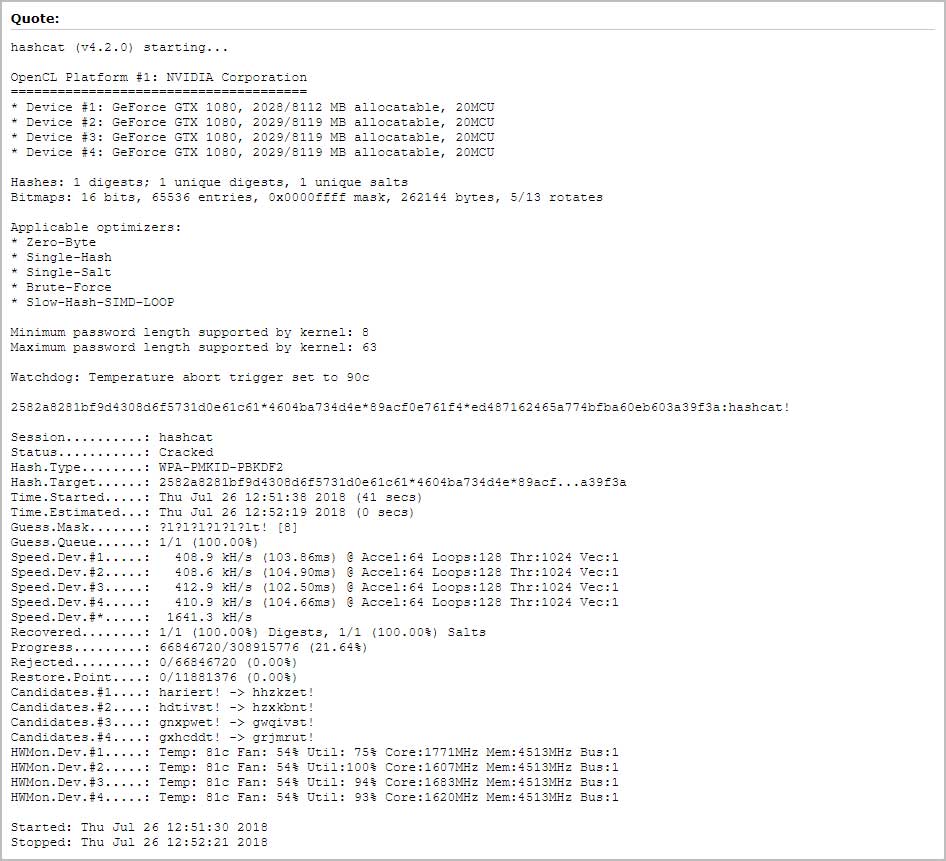

Mientras que el nuevo método de Steube hace que sea mucho más fácil acceder a un hash que contiene la clave pre-compartida que hash aún necesita descifrarse. Este proceso puede llevar mucho tiempo dependiendo de la complejidad de la contraseña.

Desafortunadamente, muchos usuarios no saben cómo cambiar su contraseña inalámbrica y simplemente usan el PSK generado por su enrutador.

«De hecho, muchos usuarios no tienen el conocimiento técnico para cambiar el PSK en sus enrutadores», dijo Steube a BleepingComputer. «Continúan utilizando el PSK generado por el fabricante y esto hace que atacar WPA sea factible en un gran grupo de usuarios de WPA.»

Como ciertos fabricantes crean un PSK a partir de un patrón que se puede determinar fácilmente, se puede alimentar a un programa como Hashcat para que sea más fácil descifrar la contraseña inalámbrica.

» El craqueo de PSKs se hace más fácil por algunos fabricantes que crean PSKs que siguen un patrón obvio que se puede asignar directamente a la marca de los enrutadores. Además, la dirección mac del AP y el patrón del ESSID permiten a un atacante conocer al fabricante del AP sin tener acceso físico a él», continuó Steube informándonos por correo electrónico. «Los atacantes han recopilado el patrón utilizado por los fabricantes y han creado generadores para cada uno de ellos, que luego se pueden alimentar en hashcat. Algunos fabricantes usan patrones que son demasiado grandes para buscar, pero otros no. Cuanto más rápido sea su hardware, más rápido podrá buscar a través de dicho espacio de claves. Un PSK típico de los fabricantes de longitud 10 tarda 8 días en romperse (en una caja de 4 GPU).»

Protección de la contraseña de su enrutador para que no se rompa

Para proteger adecuadamente su red inalámbrica, es importante crear su propia clave en lugar de usar la generada por el enrutador. Además, esta clave debe ser larga y compleja, consistente en números, letras minúsculas, mayúsculas y símbolos (&%!!).

«En realidad hay mucha investigación científica sobre este tema. Hay muchas formas diferentes de crear buenas contraseñas y hacerlas memorables», dijo Steube a BleepingComputer cuando le pedimos recomendaciones sobre contraseñas inalámbricas seguras. «Personalmente, uso un administrador de contraseñas y lo dejo generar contraseñas aleatorias verdaderas de una longitud de 20 a 30.»

Actualizado el 6/8/18 12: 00 EST con correcciones de Steube. Gracias Jens!