laajennettu ACL luodaan access-list-komennolla, jonka jälkeen sitä sovelletaan käyttöliittymään access-group-komennolla. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. mahdollistaa myös useiden käyttöoikeuslistojen luomisen ja erottamisen. |

|

deny |

estää pääsyn, jos ehdot täsmäävät. |

|

permit |

sallii pääsyn, jos ehdot täsmäävät. |

|

protokolla |

Internet-protokollan nimi tai numero, kuten IP, TCP, UDP, EIGRP, OSPF jne |

|

Source |

määrittää IP-osoitteen/verkon vastaamaan paketin lähde-IP-osoitetta. Käytä mikä tahansa avainsana lyhenne lähde ja lähde-jokerimerkki 0.0.0.0 255.255.255.255. |

|

source-jokerimerkki |

(valinnainen) lähteeseen sovellettava jokerimerkki |

|

määränpää |

määrittää IP-osoitteen/verkon vastaamaan paketin määränpään IP-osoitetta. Käytä mikä tahansa avainsana lyhenteenä kohde ja määränpää-jokerimerkki 0.0.0.0 255.255.255.255. |

|

määränpää-jokerimerkki |

(valinnainen) määränpäähän sovellettava jokerimerkki |

|

log |

aiheuttaa konsolille lähetettävää merkintää vastaavan lokiviestin paketista. |

|

Log-input |

(valinnainen) Sisältää syöttöliittymän ja lähdemak-osoitteen tai VC: n kirjaustuloksessa. |

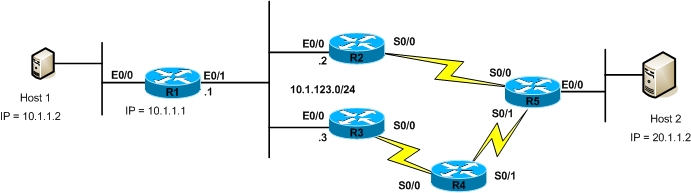

Cisco IOS: ssä laajennetuilla ACL: llä voi olla numeroita välillä 100-199 ja 2000-2699. Laajennettu ACLs olisi sovellettava lähellä lähdettä pakettien niin, että paketti on evätty lähellä lähdettä säästää reitittimen resursseja ja kaistanleveyttä sen jälkeen se välitetään lähellä kohdetta ja lopulta evätään. Käytämme alla olevassa kuvassa kuvattua verkkoa tämän käsitteen selittämiseen.

tehtävämme on konfiguroida verkko niin, että isäntä 20.1.1.2 ei pääse 10.1.1: een.2, ensin luodaan käyttöoikeuslista kuten alla on esitetty

Ciscoasa(config)# access-list 101 deny ip host 20.1.1.2 host 10.1.1.2

Ciscoasa(config)# access-list 101 permit ip any any

ja sitten käytämme tätä access-lista käyttöliittymä, joka käsittelee saapuvat paketit ja jos on ottelu se pudottaa paketteja. Koska laajennettu ACLs sisältävät tarpeeksi tietoa oikein vastaamaan oikea paketti, kun voi sijoittaa ne missä tahansa verkossa, mutta terve järki sanelee meille sijoittaa ne lähelle lähdettä tehokkuuden, koska sijoittamalla ne kaukana lähteestä tarpeettomasti kuluttaa verkon resursseja.

Konfiguraatioesimerkit

tässä esimerkissä keskitytään laajennettujen ACL-järjestelmien sovelluksiin. Käytämme yllä olevassa kuvassa olevaa verkkoa selittämään erilaisia konfiguraatioesimerkkejä laajennetuista ACLs: stä. Ennen kaikkea käytämme laajennettua ACL rajoittaa isäntä 1 käyttää FTP-palvelimen IP-osoite 20.1.1.10 liitettynä lähiverkkoon R5 E0 / 0-liitännällä.

r1(config)# access-list 101 deny tcp host 10.1.1.2 host 20.1.1.10 eq FTP

r1(config)# access-list 101 permit ip any any

r1(config)# interface ethernet0/0

R1(config)# access-group 101 in

edellä esitetty konfiguraatio määrittää R1 rajoita FTP-paketteja, jotka on hankittu isännästä 10.1.1.2 ja tarkoitettu FTP-palvelimelle 20.1.1.10, ja salli kaikki muu viestintä.

on myös useita muita esimerkkejä laajennetuista ACL: istä, koska ne pystyvät vastaamaan useita paketin kenttiä. Voimme esimerkiksi määrittää ACL R1 kieltää isäntä 10.1.1.2 kokonaan eristämällä sen koko Internetverkosta.

r1 (config)# access-list 110 deny ip host 10.1.1.2 any

r1(config)# access-list 110 permit ip any any any

r1(config)# interface ethernet0/0

r1(config)# access-group 101 in

edellä esitetty kokoonpano määrittää R1: n rajoittamaan isäntäkoneesta hankittuja paketteja 10.1.1.2 ja mahdollistavat kaiken muun viestinnän siten, että isäntä eristetään Internetverkosta.

Tämä tuo meidät tämän oppitunnin loppuun, jossa käsittelimme laajennettua ACL: ää, on erittäin tärkeää, että meillä molemmilla on laajennetun ACL: n teoreettinen ja käytännön tuntemus aiheen hallitsemiseksi.