En Utvidet ACL opprettes med kommandoen access-list og brukes deretter på grensesnittet ved hjelp av kommandoen access-group. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. tillater også opprettelse og separasjon av flere tilgangslister. |

nekte |

Nekter tilgang hvis betingelsene stemmer overens. |

tillatelse |

Tillater tilgang hvis betingelsene stemmer overens. |

Protokoll |

Navn eller Nummer på En Internett-Protokoll SOM IP, TCP, UDP, EIGRP, OSPF osv. |

|

kilde |

angir ip-adressen/nettverket som skal samsvare på kilde-ip-adressen til pakken. Bruk noen søkeord som en forkortelse for en kilde og kilde-jokertegn av 0.0.0.0 255.255.255.255. |

kilde-jokertegn |

(Valgfritt) jokertegnbiter som skal brukes på kilden |

|

mål |

angir ip-adressen / nettverket som skal samsvare på mål-ip-adressen til pakken. Bruk et hvilket som helst søkeord som en forkortelse for et destination og destination-wildcard på 0.0.0.0 255.255.255.255. |

destinasjon-wildcard |

(Valgfritt) wildcard biter som skal brukes til målet |

|

logg |

forårsaker en informasjonsloggingsmelding om pakken som samsvarer med oppføringen som skal sendes til konsollen. |

Logginngang |

(Valgfritt) Inkluderer inngangsgrensesnittet OG KILDE MAC-adressen eller VC i loggutgangen. |

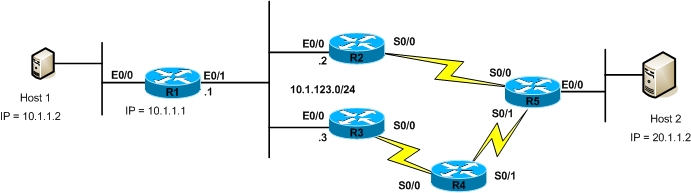

I Cisco IOS Kan De Utvidede Aclene ha tall i området 100-199 og 2000-2699. Utvidede Acler bør brukes nær kilden til pakkene, slik at en pakke nektes nær kilden for å lagre ruterressurser og båndbredde, i stedet for at den blir videresendt nær destinasjonen og til slutt blir nektet. Vi vil bruke nettverket avbildet i figuren nedenfor for å forklare dette konseptet.

vår oppgave Er å konfigurere nettverket slik at verten 20.1.1.2 ikke får tilgang til 10.1.1.2, først vil vi opprette en access-liste som vist nedenfor

ciscoasa(config)# access-list 101 nekte ip vert 20.1.1.2 vert 10.1.1.2

Ciscoasa(config)# access-list 101 tillate ip noen noen

og så vil vi bruke denne tilgangslisten til et grensesnitt som vil behandle innkommende pakker, og hvis det er kamp, vil det slippe pakkene. Siden Utvidede Acler inneholder nok informasjon til å passe riktig pakke når de kan plassere dem hvor som helst i nettverket, men sunn fornuft dikterer oss å plassere dem nær kilden for effektivitet, da det å plassere dem langt fra kilden, vil unødvendig forbruke nettverksressurser.

Konfigurasjonseksempler

dette eksemplet fokuserer på Anvendelser Av Utvidede Acler. Vi vil bruke nettverket i figuren ovenfor for å forklare ulike konfigurasjonseksempler På Utvidede Acler. Først og fremst vil vi bruke En Utvidet ACL for å begrense host 1 for å få tilgang TIL FTP-Serveren MED IP-adresse 20.1.1.10 koblet TIL LAN på r5 E0/0 grensesnitt.

R1(config)# access-list 101 nekte tcp vert 10.1.1.2 vert 20.1.1.10 EQ FTP

r1(config)# access-list 101 tillate ip noen noen

R1(config)# interface ethernet0/0

r1(config)# access-gruppe 101 i

konfigurasjonen vist ovenfor konfigurerer R1 for å begrense ftp-pakker hentet fra host 10.1.1.2 og bestemt til ftp-serveren 20.1.1.10 og tillate all annen kommunikasjon.

Det er også flere andre eksempler På Utvidede Acler på grunn av deres evne til å matche flere felt i en pakke. For eksempel kan vi konfigurere EN ACL På R1 for å fullstendig nekte vert 10.1.1.2 og dermed isolere den fra hele internett.

R1(config)# access-list 110 nekte ip vert 10.1.1.2 noen

r1(config)# access-list 110 tillate ip noen noen

R1(config)# interface ethernet0/0

r1(config)# access-gruppe 101 i

konfigurasjonen vist ovenfor konfigurerer R1 for å begrense eventuelle pakker hentet fra verten 10.1.1.2 og tillate all annen kommunikasjon og dermed isolere verten fra internett.Dette bringer oss til slutten av denne leksjonen der vi dekket Utvidede Acler, det er veldig viktig at vi begge har teoretisk og praktisk kunnskap Om Utvidede Acler for å mestre emnet.