Se crea una ACL extendida con el comando access-list y, a continuación, se aplica a la interfaz mediante el comando access-group. Standard ACL syntax and description are shown below

Ciscoasa(config)# access-list access-list-number {deny | permit} protocol source-address

|

Syntax Description |

|

|

access-list-number |

Identifies an access list by number as a standard or extended list. También permite la creación y separación de múltiples listas de acceso. |

|

deny |

Deniega el acceso, si las condiciones son coincidentes. |

|

permiso |

Permite el acceso si las condiciones son coincidentes. |

|

Protocolo |

el Nombre o Número de un Protocolo de Internet IP, TCP, UDP, EIGRP, OSPF, etc |

|

fuente |

Especifica la dirección IP/red para que coincidan con la dirección IP de origen del Paquete. Utilice la palabra clave any como abreviatura de un código fuente y un comodín de código fuente de 0.0.0.0 255.255.255.255. |

|

fuente-comodín |

(Opcional) Comodín bits para ser aplicados a la fuente |

|

destino |

Especifica la dirección IP/red para que coincidan con la dirección IP de destino del Paquete. Utilice la palabra clave any como abreviatura para un destino y un comodín de destino de 0.0.0.0 255.255.255.255. |

|

destino-comodín |

(Opcional) Comodín bits para ser aplicados a la de destino |

|

iniciar sesión |

Hace un registro informativo mensaje sobre el paquete que coincide con la entrada que se envía a la consola. |

|

Entrada de registro |

(Opcional) Incluye la interfaz de entrada y la dirección MAC de origen o VC en la salida de registro. |

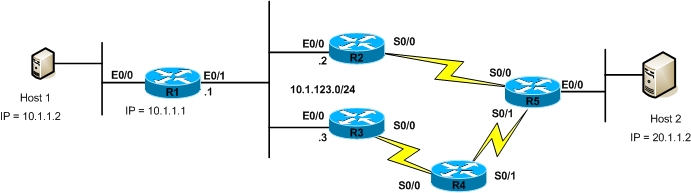

En Cisco IOS, las ACLs extendidas pueden tener números en el rango de 100-199 y 2000-2699. Las ACL extendidas se deben aplicar cerca de la fuente de los paquetes para que un paquete se deniegue cerca de la fuente para ahorrar recursos y ancho de banda del enrutador en lugar de que se reenvíe cerca del destino y, finalmente, se deniegue. Usaremos la red que se muestra en la figura a continuación para explicar este concepto.

Nuestra tarea es configurar la red que el host 20.1.1.2 no puede tener acceso a 10.1.1.2, primero crearemos una lista de acceso como se muestra a continuación

Ciscoasa(config)# lista de acceso 101 denegar host ip 20.1.1.2 host 10.1.1.2

Ciscoasa(config)# lista de acceso 101 permitir ip cualquier cualquier

y luego aplicaremos esta lista de acceso a una interfaz que procesará los paquetes entrantes y, si hay coincidencia, eliminará los paquetes. Dado que las ACL extendidas incluyen suficiente información para que coincida correctamente con el paquete correcto, cuando se pueden colocar en cualquier lugar de la red, pero el sentido común nos dicta colocarlas cerca de la fuente para mayor eficiencia, ya que colocarlas lejos de la fuente consumirá innecesariamente los recursos de la red.

Ejemplos de configuración

Este ejemplo se centra en aplicaciones de ACL extendidas. Usaremos la red de la figura anterior para explicar varios ejemplos de configuración de ACL extendidas. En primer lugar, utilizaremos una ACL extendida para restringir el acceso del host 1 al servidor FTP con la dirección IP 20.1.1.10 conectado a LAN en interfaz R5 E0 / 0.

R1(config)# access-list 101 deny tcp host 10.1.1.2 host 20.1.1.10 eq FTP

R1(config)# access-list 101 permit ip any any

R1(config)# interfaz ethernet0/0

R1(config)# access-group 101 en

La configuración mostrada anteriormente configura R1 para restringir Paquetes FTP provenientes del host 10.1.1.2 y destinados al servidor FTP 20.1.1.10 y permiten cualquier otra comunicación.

También hay varios otros ejemplos de ACL extendidos debido a su capacidad para emparejar múltiples campos de un paquete. Por ejemplo, podemos configurar una ACL en R1 para denegar completamente el host 10.1.1.2 aislándolo de la red de internet completa.

R1(config)# access-list 110 deny ip host 10.1.1.2 any

R1(config)# access-list 110 permit ip any any

R1(config)# interfaz ethernet0/0

R1(config)# access-group 101 en

La configuración mostrada anteriormente configura R1 para restringir cualquier paquete procedente del host 10.1.1.2 y permitir todas las demás comunicaciones, aislando así al host de la red de internet.

Esto nos lleva al final de esta lección en la que cubrimos las ACLs Extendidas, es muy importante que ambos tengamos el conocimiento teórico y práctico de las ACLs Extendidas para dominar el tema.