Este tutorial comienza mostrando cómo realizar exploraciones UDP e identificar candidatos vulnerables para ejecutar ataques RDDOS (Denegación de servicio reflectante). Este tutorial está optimizado para lectores que buscan una implementación rápida. Para obtener un poco de información teórica sobre el protocolo UDP, consulte el final del artículo, también puede leer los indicadores Nmap Y Lo Que Hacen antes de continuar.

El ataque RDDOS aprovecha la falta de fiabilidad del protocolo UDP que no establece una conexión previa a la transferencia de paquetes. Por lo tanto, falsificar una dirección IP de origen es bastante fácil, este ataque consiste en falsificar la dirección IP de la víctima al enviar paquetes a servicios UDP vulnerables que explotan su ancho de banda al pedirles que respondan a la dirección IP de la víctima, eso es RDDOS.

Algunos de los servicios vulnerables pueden incluir:

- CLDAP (Protocolo de Acceso a Directorios ligero sin Conexión)

- NetBIOS

- Protocolo Generador de caracteres (CharGen)

- SSDP(Protocolo de Descubrimiento de Servicios Simple)

- TFTP (Protocolo de Transferencia de Archivos Trivial)

- DNS (Sistema de Nombres de Dominio)

- NTP (Protocolo de Tiempo de Red)

- SNMPv2 (Protocolo de Administración de Red Simple versión 2)

- RPC (Mapa de puertos/Llamada de Procedimiento Remoto )

- QOTD (Cita del día)

- mDNS (Sistema de Nombres de Dominio Multidifusión ),

- Protocolo Steam

- Protocolo de Información de Enrutamiento versión 1 (RIPv1),

- Ligero Protocolo de acceso a directorios (LDAP)

- Memcached,

- Detección dinámica de servicios Web (WS-Discovery).

Puerto UDP específico de exploración de Nmap

De forma predeterminada, Nmap omite la exploración UDP, se puede habilitar agregando la bandera Nmap-sU. Como se indica anteriormente, ignorando puertos UDP, las vulnerabilidades conocidas pueden permanecer ignoradas para el usuario. Las salidas Nmap para escaneo UDP pueden ser abiertas|abiertas / filtradas, cerradas y filtradas.

abierto: respuesta UDP.abierto / filtrado: sin respuesta.cerrado: código de error inalcanzable del puerto ICMP 3.

filtrado: Otros errores inalcanzables de ICMP (tipo 3, código 1, 2, 9, 10 o 13)

El siguiente ejemplo muestra un escaneo UDP simple sin bandera adicional que no sea la especificación UDP y el nivel de detalle para ver el proceso:

El análisis UDP anterior dio como resultado resultados abiertos|filtrados y abiertos. El significado de abierto / filtrado es que Nmap no puede distinguir entre puertos abiertos y filtrados porque, al igual que los puertos filtrados, es poco probable que los puertos abiertos envíen respuestas. A diferencia del abierto / filtrado, el resultado abierto significa que el puerto especificado envió una respuesta.

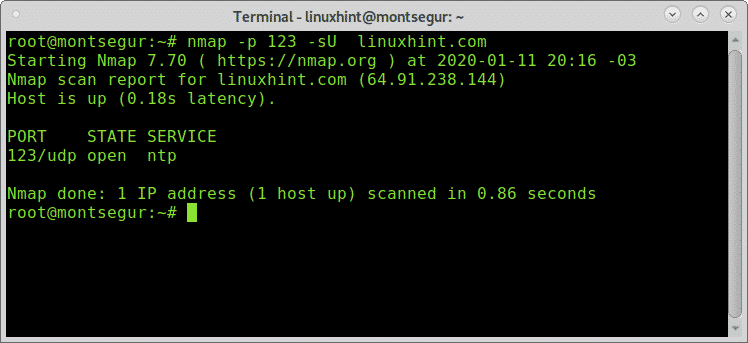

Para usar Nmap para escanear un puerto específico, use la bandera-p<port> para definir el puerto seguido de la bandera-sU para habilitar el escaneo UDP antes de especificar el destino, para escanear LinuxHint para el puerto NTP UDP 123 ejecutar:

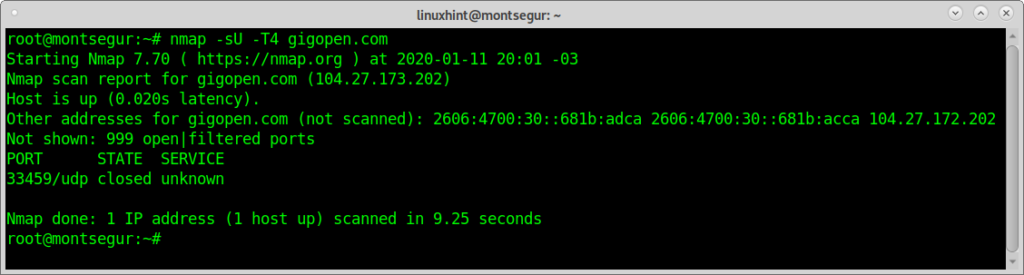

El siguiente ejemplo es un análisis agresivo contra https://gigopen.com

Nota: para obtener información adicional sobre la intensidad del escaneo con la bandera-T4, marque https://books.google.com.ar/books?id=iOAQBgAAQBAJ&pg=PA106&lpg=PA106&d.

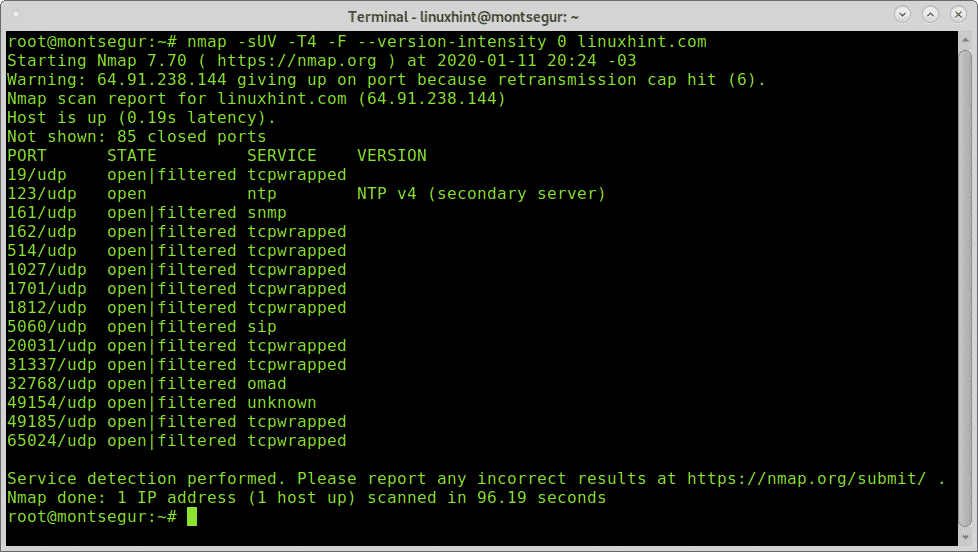

Los escaneos UDP hacen que la tarea de escaneo sea extremadamente lenta, hay algunos indicadores que pueden ayudar a mejorar la velocidad de escaneo. Las banderas –F (Rápido),-versión-intensidad son un ejemplo.

El siguiente ejemplo muestra un aumento de la velocidad de escaneo al agregar estos indicadores al escanear LinuxHint.

Acelerar un escaneo UDP con Nmap:

Como puede ver, el escaneo fue uno en 96,19 segundos frente a 1091,37 en la primera muestra simple.

También puede acelerar limitando reintentos y omitiendo la detección y resolución de host como en el siguiente ejemplo:

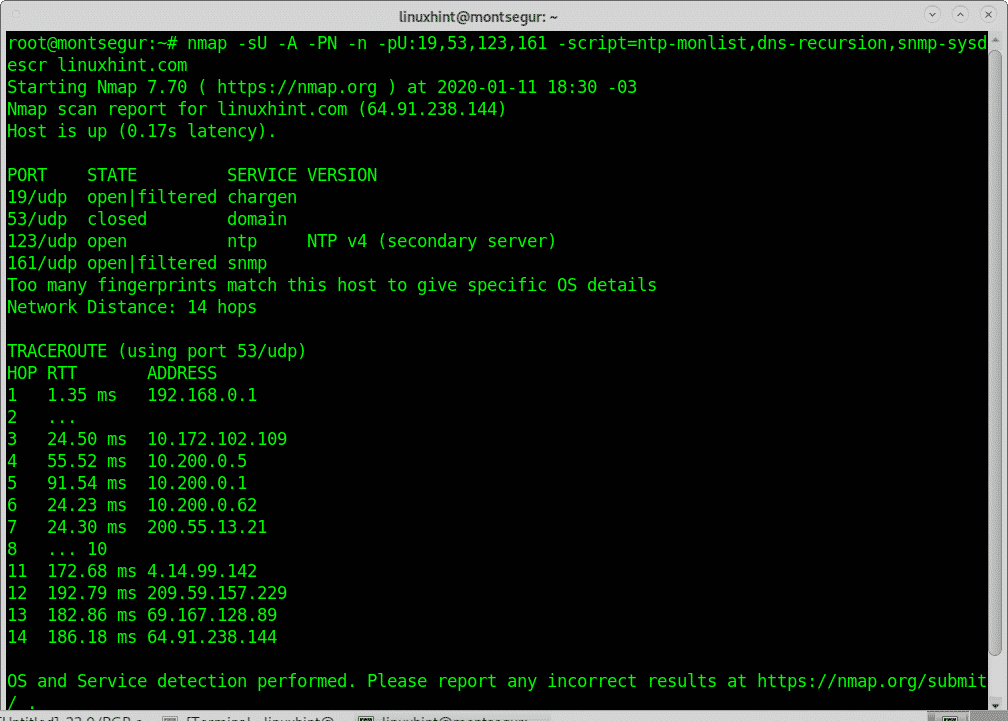

Escaneado para RDDOS o de reflexión de Denegación De Servicio candidatos:

El siguiente comando incluye el NSE (Nmap Scripting Engine) scripts ntp-monlist, dns-recursividad y snmp-sysdescr para comprobar los objetivos vulnerables a Reflectante Ataques de Denegación de Servicio candidatos para explotar su ancho de banda. En el siguiente ejemplo, el análisis se inicia contra un único objetivo específico (linuxhint.com):

dns-recursion,snmp-sysdescr linuxhint.com

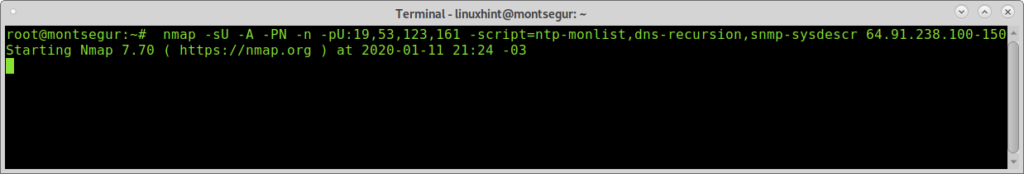

El siguiente ejemplo escanea 50 hosts que van de 64.91.238.100 a 64.91.238.150, 50 hosts del último octeto, definiendo el rango con un guion:

snmp-sysdescr 64.91.238.100-150

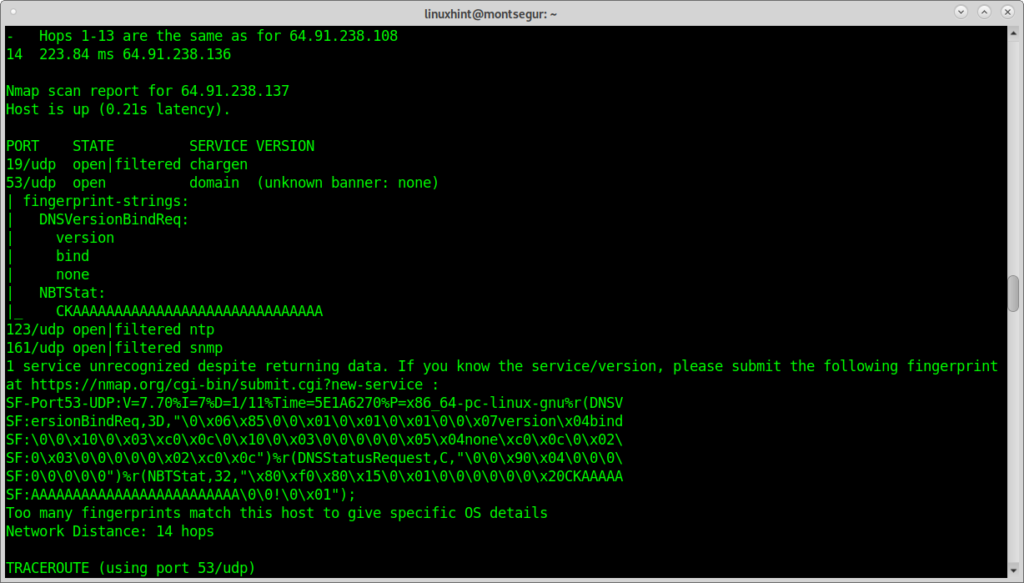

Y la salida de un sistema que podemos usar para una reflexión el ataque parece:

Breve introducción al Protocolo UDP

El protocolo UDP (Protocolo de Datagramas de usuario) es parte de la Suite de Protocolos de Internet, es más rápido pero poco fiable en comparación con TCP (Protocolo de Control de Transmisión).

¿Por qué el protocolo UDP es más rápido que TCP?

El protocolo TCP establece una conexión para enviar paquetes, el proceso de establecimiento de conexión se llama handshake. Se explicó claramente en Nmap Stealth Scan:

«Por lo general, cuando se conectan dos dispositivos, las conexiones se establecen a través de un proceso llamado apretón de manos de tres vías que consta de 3 interacciones iniciales: primero, una solicitud de conexión por parte del cliente o dispositivo que solicita la conexión, segundo, una confirmación por parte del dispositivo al que se solicita la conexión y, en tercer lugar, una confirmación final del dispositivo que solicitó la conexión, algo así como:

-«oye, ¿puedes oírme? podemos encontrar?»(Sincronización de solicitud de paquetes SYN)

-«Hola! Te veo!, we can meet «(Donde» I see you «es un paquete ACK,» we can meet»es un paquete SYN)

-» ¡Genial!»(paquete ACK)»

Source: https://linuxhint.com/nmap_stealth_scan/

Contrariamente a esto, el protocolo UDP envía los paquetes sin comunicación previa con el destino, haciendo que la transferencia de paquetes sea más rápida ya que no necesitan esperar a ser enviados. Es un protocolo minimalista sin retrasos de retransmisión para reenviar datos faltantes, el protocolo por elección cuando se necesita alta velocidad, como VoIP, streaming, juegos, etc. Este protocolo carece de fiabilidad y solo se utiliza cuando la pérdida de paquetes no es fatal.