a Microsoft Active Directory Managed Service által üzemeltetett tartományvezérlők számos szolgáltatást tárnak fel, beleértve az LDAP-t, a DNS-t, a Kerberos-t és az RPC-t. A használati esetektől függően előfordulhat, hogy a Google felhőben telepített virtuális gépeknek (VM-ek), valamint a telephelyen futó gépeknek hozzáférniük kell ezekhez a szolgáltatásokhoz az ActiveDirectory előnyeinek kihasználásához.

a tartományvezérlők és a virtuális gépek támadási felületének csökkentése érdekében a tűzfalak használatával tiltsa le a nem feltétlenül szükséges hálózati kommunikációt.Ez a cikk leírja, hogyan konfigurálhatja a tűzfalakat az ActiveDirectory általános használati eseteinek befogadására, miközben letiltja az egyéb hálózati kommunikációt.

- Logon versus authentication

- gyakori használati esetek

- A felügyelt Microsoft-hirdetés elérése a VPC-n belül

- Domain name resolution

- hitelesítés egy virtuális gépen Kerberos használatával

- authenticating to a VM using NTLM

- Domain csatlakozás és bejelentkezés feldolgozása

- felügyelt Microsoft hirdetés adminisztrálása

- felügyelt Microsoft hirdetés csatlakoztatása helyszíni Active Directoryhoz

- megbízhatósági létrehozás és ellenőrzés

- A Google Cloud DNS-nevek helyszíni feloldása

- DNS-delegálás

- feltételes DNS-továbbítás

- helyszíni DNS-nevek feloldása a Google felhőből

- felügyelt Microsoft-hirdetési erőforrások elérése a helyszínen

- A helyszíni virtuális gép hitelesítése Kerberos használatával

- hitelesítés helyszíni virtuális géppel NTLM használatával

- bejelentkezési adatok feldolgozása a helyszíni erdő felhasználói számára

- helyszíni Active Directory-erőforrások elérése a Google Cloud szolgáltatásból

- helyszíni virtuális gép hitelesítése Kerberos használatával

- helyszíni virtuális gép hitelesítése NTLM használatával

- bejelentkezési adatok feldolgozása a felügyelt Microsoft AD forest felhasználói számára

Logon versus authentication

míg a logon és authentication kifejezéseket gyakran felcserélhető módon használják, a Windows biztonságával összefüggésben eltérő jelentésük van. Logondescribes a folyamat, amely történik a rendszer a felhasználó hozzáférhet to.In ezzel szemben a hitelesítést az a számítógép végzi, amelyen a felhasználóa fiók található.

amikor egy helyi fiókot használ a gépre való bejelentkezéshez, mind a bejelentkezést, mind a hitelesítést a célgép kezeli. Aktív Könyvtárbankörnyezetben gyakoribb a domain felhasználó használata a bejelentkezéshez. Ebben az esetben a bejelentkezést a célgép kezeli, míg a hitelesítést egy tartományvezérlő végzi.

a hitelesítéshez az ügyfél használhatja az eitherKerberos-t vagy az NTLM-et .Miután az ügyfél hitelesítette, a célgépnek feldolgoznia kell a bejelentkezést.Az ügyfél által kért logon típustól függően ez további interakciót igényelhet a tartományvezérlőkkel, például Kerberos,NTLM ,LDAP ,RPC vagy SMB protokollokat használva .

mivel a bejelentkezések hitelesítése és feldolgozása különböző protokollokat igényel, a rightfirewall konfiguráció azonosításakor hasznos különbséget tenni a két fogalom között.

gyakori használati esetek

a következő szakaszok az accessingManaged Microsoft AD általános használati eseteit ismertetik, és megmutatják, hogy mely tűzfalszabályokat kell konfigurálnia minden egyes Használati esethez.

Ha nem tervezi integrálni a felügyelt Microsoft hirdetést egy on-premisesActive könyvtárba, akkor csak a cikk első szakaszát kell elolvasnia,a felügyelt Microsoft AD eléréséhez a VPC-n belül. Ha bizalmi kapcsolatot kíván létrehozni a felügyelt Microsoft hirdetés és egy helyszíni ActiveDirectory között, a teljes cikk érvényes.

tűzfalszabály naplókat használhatelemezze, ha további portokra lehet szükség. Mivel aaz implied deny ingress szabály letiltotta a naplózást, először létre kell hoznia egy egyéni, alacsony prioritású tűzfalszabályt, amely megtagadja az összes behatolási forgalmat, de engedélyezve van a tűzfal naplózása. Ha ez a szabály a helyén van, minden sikertelen csatlakozási kísérlet naplóbejegyzést tesz közzé a Stackdriver számára. Mivel a tűzfalszabályok jelentős mennyiségű naplózást eredményezhetnek, fontolja meg újra a tűzfal naplózásának letiltását, miután befejezte az elemzést.

A felügyelt Microsoft-hirdetés elérése a VPC-n belül

Ha az alapértelmezett hálózatot használja a felügyelt Microsoft-hirdetés telepítéséhez, nincs szükség további konfigurációra ahhoz, hogy a VPC-K hozzáférjenek az Active Directory-hoz.

Ha testre szabta a VPC-konfigurációt vagy a tűzfalszabályokat, akkor győződjön meg arról, hogy a tűzfal konfigurációja továbbra is engedélyezi a kommunikációt a felügyelt Microsoft-hirdetéssel. A következő szakaszok leírják tűzfalszabályoklehet, hogy létre kell hoznia.

Domain name resolution

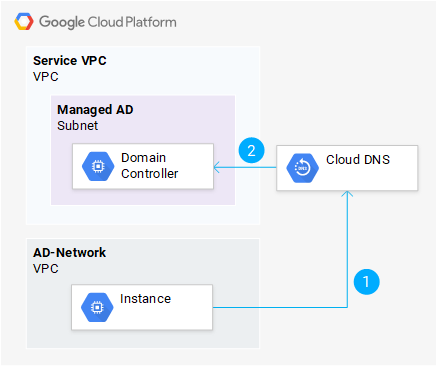

amikor egy virtuális gép megpróbál feloldani egy DNS-nevet, nem kér közvetlenül egy domaincontrollert. Ehelyett a DNS-lekérdezés a metaadat-kiszolgálóra kerül, amely a számítási motor virtuális gépeihez konfigurált alapértelmezett DNS-kiszolgáló. A metaadat-kiszolgáló ezután továbbítja a lekérdezést egy felhő DNS privateDNS továbbítási zónába, amelyet a Microsoft AD felügyelt. Ez a továbbítási zóna ezután továbbítja a lekérdezést a megfelelő tartományvezérlőnek.

a használati eset engedélyezéséhez nem kell tűzfalszabályokat konfigurálnia.A Cloud DNS (1) szolgáltatással való kommunikáció mindig engedélyezett a virtuális gépek számára egy VPC-ben, és a felügyelt Microsoft AD alapértelmezés szerint engedélyezi a Cloud DNS Cloud DNS(2) által továbbított DNS-kérelmeket.

hitelesítés egy virtuális gépen Kerberos használatával

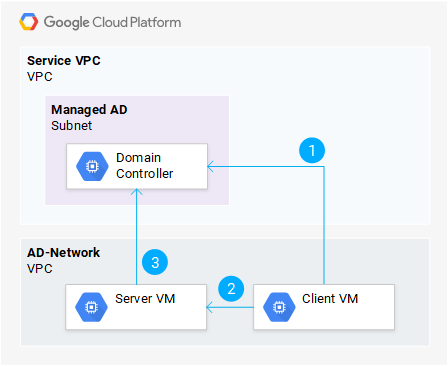

az egyik virtuális gépbe bejelentkezett felhasználónak szüksége lehet egy másik virtuális gép által nyújtott szolgáltatáshoz való hozzáférésre. Előfordulhat például,hogy a felhasználó megpróbál megnyitni egy RDP-kapcsolatot, hozzáférni egy fájlmegosztáshoz vagy egy hitelesítést igénylő HTTP-erőforráshoz.

annak engedélyezéséhez, hogy a felhasználó a Kerberos használatával hitelesíthesse a kiszolgáló virtuális gépét, az ügyfél vmhas-nak először be kell szereznie a megfelelő Kerberos-jegyet az egyik felügyelt Microsoft HIRDETÉSVEZÉRLŐTŐL.

ahhoz, hogy a virtuális gépek a Kerberos használatával hitelesíthessenek egy másikat, a tűzfalszabályoknak engedélyezniük kell a következő kommunikációt:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

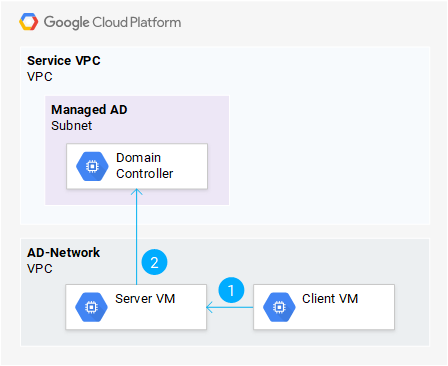

authenticating to a VM using NTLM

bár a Windowsprediers Kerberos over NTLM a legtöbb esetben előfordulhat, hogy az ügyfeleknek időnként vissza kell térniük az NTLM használatára a hitelesítéshez. Az NTLM az átmenő hitelesítésre támaszkodik, ezért megköveteli, hogy a kiszolgáló kommunikáljon az egyik felügyelt Microsoft AD tartományvezérlővel a felhasználó hitelesítéséhez.

ahhoz, hogy a VM-ek hitelesíthessenek más VM-eket NTLM használatával, a tűzfalszabályoknak engedélyezniük kell a következő kommunikációt:

| művelet | protokollok | |||

|---|---|---|---|---|

| 1 | Engedélyezés | kliens VM | szerver VM | protokoll használata a virtuális géphez, például HTTP (TCP/80, tcp/443) vagy RDP (TCP/3389) |

| 2 | engedélyezés | ügyfél virtuális gép | felügyelt Microsoft ad alhálózat | lásd a bejelentkezések feldolgozása című részt. |

Domain csatlakozás és bejelentkezés feldolgozása

ahhoz, hogy domain tagként működjön és felhasználóktól származó bejelentkezéseket dolgozzon fel, a gépnek képesnek kell lennie az Active Directoryval való interakcióra. A használt protokollok pontos készleteaz egyes ügyfelek által igényelt bejelentkezési típustól függ. Az összes commonscenarios támogatásához engedélyeznie kell a protokollok következő kombinációját.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe következő protokollok:

| művelet | protokollok | |||

|---|---|---|---|---|

| 1 | Engedélyezés | szerver VM | felügyelt Microsoft AD alhálózat | Kerberos jelszó módosítása (UDP/464, TCP/464) biztonságos LDAP (TCP/636, TCP/3269) |

felügyelt Microsoft hirdetés adminisztrálása

az adomain-hoz csatlakozott vmto-t kell használnia a felügyelt Microsoft Hirdetés kezelése. Az olyan eszközök használatához, mint az Active DirectoryAdministrative Center ezen a virtuális gépen, a virtuális gépnek képesnek kell lennie arra is, hogy hozzáférjen a felügyelt Microsoft AD domainkontrollerek által kitett Active Directory webszolgáltatásokhoz.

| művelet | protokollok | |||

|---|---|---|---|---|

| 1 | Engedélyezés | Admin VM | felügyelt Microsoft AD alhálózat | ad webszolgáltatások (TCP/9389) |

felügyelt Microsoft hirdetés csatlakoztatása helyszíni Active Directoryhoz

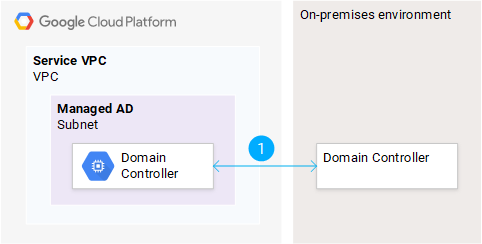

a felügyelt Microsoft hirdetés helyszíni Active Directoryhoz való csatlakoztatásához bizalmi kapcsolatot kell létrehoznia az erdők között. Ezenkívül engedélyeznie kell a névfeloldást a Google Cloud és a helyszíni környezet között.

megbízhatósági létrehozás és ellenőrzés

az erdőbizalom létrehozásához és ellenőrzéséhez a felügyelt Microsoft ADdomain vezérlőknek és a helyszíni erdő gyökértartomány-vezérlőinek képesnek kell lenniük kétirányú kommunikációra.

a bizalom létrehozásának és ellenőrzésének engedélyezéséhez állítsa be a helyszíni tűzfalat, hogy engedélyezze a belépési és kilépési forgalmat, amely megfelel ezeknek a jellemzőknek:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

a felügyelt Microsoft hirdetés előre van konfigurálva, hogy lehetővé tegye a forgalom megfelelő thesecharjellemzők, így nem kell beállítani további tűzfal szabályok ongoogle cloud.

A Google Cloud DNS-nevek helyszíni feloldása

kétféle módon engedélyezheti a helyszíni gépek számára a DNS-nevek feloldását a Microsoft által kezelt hirdetésekben: DNS-delegálás és feltételes DNS-továbbítás.

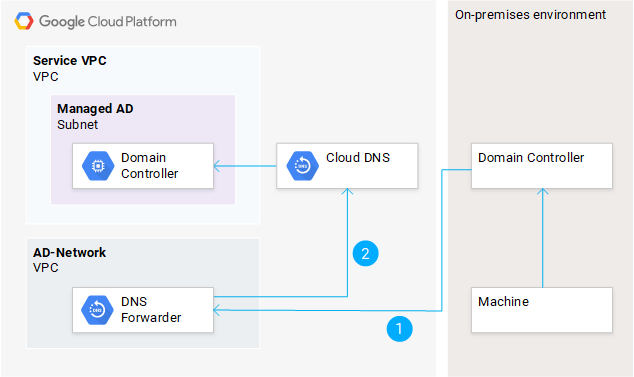

DNS-delegálás

a felügyelt Microsoft AD által használt DNS-tartomány a helyszínen használt DNS-tartomány aldomainje lehet. Például használhatja cloud.example.com forManaged Microsoft hirdetés használata közben example.com a helyszínen. A helyszíni engedélyezéshezaz ügyfelek feloldhatják a Google Cloud erőforrások DNS-nevét, beállíthatja az upDNS delegálást.

a DNS-delegálás használatakor megpróbálja feloldani az aGoogle Cloud resource DNS-nevét egy helyszíni DNS-kiszolgálón. A DNSserver ezután átirányítja az Ügyfelet a Cloud DNS – re, amely viszont továbbítja a lekérdezést az egyik felügyelt Microsoft AD tartományvezérlőhöz.

a felhőalapú DNS helyszíni hálózatokhoz való hozzáférése megköveteli a bejövő kiszolgáló házirendjének létrehozását.Ez létrehoz egy bejövő továbbító IP-címet, amely a VPC része.

a helyszíni továbbító cím használatához állítsa be az on-premisesfirewall-t úgy, hogy engedélyezze az alábbi jellemzőknek megfelelő kilépési forgalmat.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

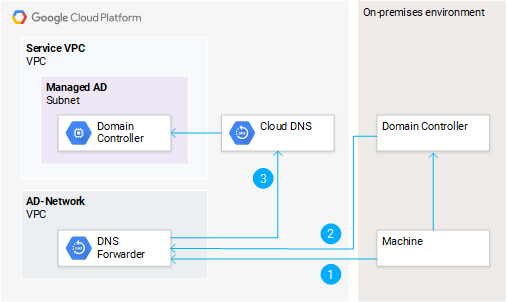

feltételes DNS-továbbítás

a felügyelt Microsoft AD által használt DNS-tartomány lehet, hogy nem egy aldomain a helyiségekben használt DNS domain. Például használhatja acloud.example.com a Microsoft AD kezelése közben a corp.example.local helyszíni használatát.

olyan esetekben, amikor a DNS-tartományok nem kapcsolódnak egymáshoz, beállíthatja a feltételes DNSforwarding funkciót a helyszíni Active Directory DNS-ben. Az összes lekérdezés, amely megfelel a felügyelt Microsoft hirdetés által használt DNS-névnek, továbbításra kerül a felhő DNS-hez.

a feltételes DNS-továbbítás használatához be kell állítania az aDNS-házirendet, amely lehetővé teszi a bejövő DNS-továbbítást. A kapott továbbító cím helyszíni használatához állítsa be a helyi tűzfalat úgy, hogy engedélyezze az alábbi jellemzőknek megfelelő kilépési forgalmat.

| művelet | protokollok | ||||

|---|---|---|---|---|---|

| 1 | engedélyezze | helyszíni hirdetés | DNS továbbítási IP cím | DNS (UDP/53, TCP/53) |

a Google felhő oldalán hozzon létre egy tűzfalszabályt, amely megfelel ezeknek a kritériumoknak.

nem kell semmilyen tűzfalszabályt konfigurálnia ahhoz, hogy lehetővé tegye a kommunikációt a DNS Forwarder-től a Cloud DNS-hez (2).

helyszíni DNS-nevek feloldása a Google felhőből

a felügyelt Microsoft AD feltételes DNS-továbbítást használ a DNS-nevek feloldásához a helyszíni erdőben. Annak érdekében, hogy a Google Cloud szolgáltatásban futó ügyfelek megoldhassák a helyszíni Active Directory által kezelt DNS-neveket, létrehozhat egy privát továbbítási zónát a DNS DNS-ben, amely továbbítja a lekérdezéseket a helyszíni tartományvezérlőknek.

a helyszíni DNS-nevek Google felhőből történő feloldásának engedélyezéséhez állítsa be a helyszíni tűzfalat úgy, hogy a következő táblázat szerint engedélyezze a bejövő forgalmat.

| Action/th> | a | a | protokollok | |

|---|---|---|---|---|

| 1 | Engedélyezés | felügyelt Microsoft hirdetés | helyszíni hirdetés | DNS (UDP/53, TCP/53) |

| 2 | engedélyezze | felhő DNS (35.199.192.0/19) | helyszíni hirdetés | DNS (UDP/53, TCP/53) |

a Google Cloud engedélyezi a megfelelő kilépési forgalmat alapértelmezés szerint.

felügyelt Microsoft-hirdetési erőforrások elérése a helyszínen

ha a felügyelt Microsoft-HIRDETÉSERDŐ úgy van beállítva,hogy megbízható legyen a helyszíni erdőben, akkor érdemes lehet, hogy a helyszíni felhasználók és a gépek hozzáférjenek a felügyelt Microsoft-HIRDETÉSERDŐBEN található erőforrásokhoz.

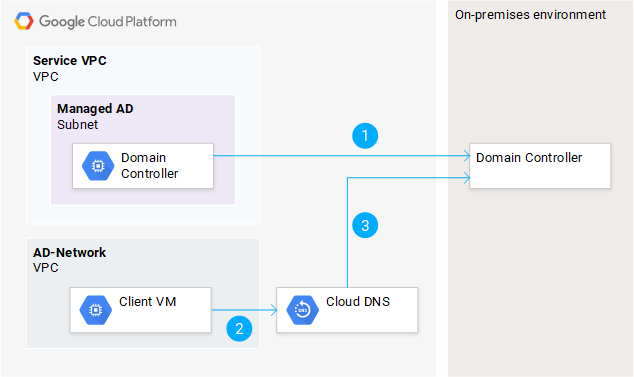

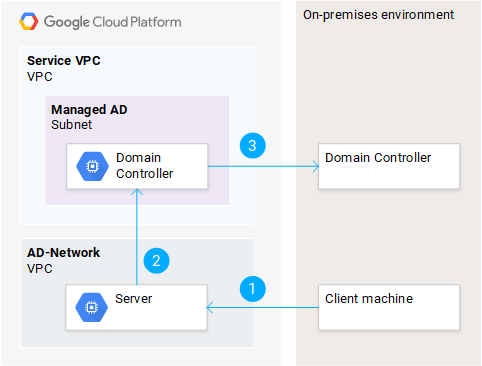

A helyszíni virtuális gép hitelesítése Kerberos használatával

a helyszíni gépre bejelentkezett felhasználónak szüksége lehet A Google Cloud-on futó virtuális gép által nyújtott szolgáltatáshoz való hozzáférésre, amely az aManaged Microsoft AD forest tagja. Például a felhasználó megpróbálhat megnyitni egy RDP-kapcsolatot, hozzáférni egy fájlmegosztáshoz, vagy hozzáférni egy hitelesítést igénylő HTTP-erőforráshoz.

ahhoz, hogy a felhasználók a Kerberos használatával hitelesíthessék a szerver virtuális gépét, a clientmachine-nak meg kell szereznie a megfelelő Kerberos-jegyet. Ez megkövetelikommunikáció az egyik helyszíni tartományvezérlővel, valamint az egyik felügyelt Microsoft AD tartományvezérlővel.

Ha engedélyezni szeretné a helyszíni virtuális gépek hitelesítését a Kerberos használatával, állítsa be a helyi tűzfalat a következő kilépési forgalom engedélyezéséhez.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

a Google felhő oldalán hozzon létre tűzfalszabályokat az (1) és (2) bejövő forgalomhoz. A felügyelt Microsoft AD(3) forgalomból való kilépése alapértelmezés szerint engedélyezett.

hitelesítés helyszíni virtuális géppel NTLM használatával

amikor NTLM használatával hitelesítünk egy felhasználót egy helyszíni aktív Könyvtárerdőből egy felügyelt Microsoft AD-erdőhöz csatlakozott kiszolgálói virtuális gépre, a felügyelt Microsoft AD-tartományvezérlőknek kommunikálniuk kell az intézményi tartományvezérlőkkel.

a helyszíni virtuális gépek NTLM használatával történő hitelesítésének engedélyezéséhez állítsa be a helyszíni tűzfalat úgy, hogy engedélyezze a bejövő és kilépő forgalmat az alábbiak szerint.

| művelet | protokollok | ||||

|---|---|---|---|---|---|

| 1 | engedélyezze | ügyfélgép (helyszíni) | szerver virtuális gép (Google Cloud) | alkalmazás által használt protokoll, például HTTP (TCP/80, tcp/443) vagy RDP (TCP/3389) | |

| 2 | allow | Server VM | felügyelt Microsoft ad alhálózat | lásd a bejelentkezések feldolgozása. | |

| 3 | engedélyezi | felügyelt Microsoft AD alhálózatot | helyszíni hirdetés | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

a Google Cloud oldalon hozzon létre tűzfalszabályokat a következőhöz: (1). A (2) és (3) közötti kilépési forgalom alapértelmezés szerint engedélyezett.

bejelentkezési adatok feldolgozása a helyszíni erdő felhasználói számára

a helyszíni erdő felhasználói bejelentkezésének feldolgozásához a virtuális gépnek képesnek kell lennie a helyszíni Active Directory-val való interakcióra. A használt protokollok pontos halmaza az ügyfél által kért logon típustól függ. Az összes általános forgatókönyv támogatásához állítsa be a helyszíni tűzfalat úgy, hogy engedélyezze a behatolási forgalmat, amely megfelel ezeknek a jellemzőknek.

| művelet | protokollok | ||||

|---|---|---|---|---|---|

| 1 | Engedélyezés | szerver virtuális gép (Google Cloud) | helyszíni AD alhálózat | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

a pontos használati esettől függően engedélyezheti a következő protokollokat is.

- Kerberos jelszó módosítása (UDP/464, TCP/464)

- biztonságos LDAP (TCP/636, TCP/3269)

a felügyelt Microsoft hirdetési oldalon alapértelmezés szerint a megfelelő kilépési forgalom engedélyezett.

adminisztratív virtuális gépeken előfordulhat, hogy nem tervezi engedélyezni a bejelentkezéseket a Theon-premises erdő felhasználóitól. Az egyik tevékenység, amelyet valószínűleg végre kell hajtaniadminisztratív virtuális gépek azonban a csoporttagságok kezelése. Amikor a theobject picker segítségével hivatkozik egy felhasználóra vagy csoportra a helyszíni erdőben, a theobject picker hozzáférést igényel a helyszíni tartományvezérlőkhöz. Ahhoz, hogy ez működjön, az adminisztratív virtuális gépnek ugyanolyan hozzáférésre van szüksége az on-premisesActive Directory tartományvezérlőkhöz, mint a helyszíni erdő felhasználóinak bejelentkezéseinek feldolgozásához.

helyszíni Active Directory-erőforrások elérése a Google Cloud szolgáltatásból

ha a helyszíni erdő úgy van beállítva,hogy megbízható legyen a felügyelt Microsoft hirdetési erdő, akkor érdemes lehet, hogy a felügyelt Microsoft hirdetési erdő felhasználói hozzáférhessenek a helyszíni erőforrásokhoz.

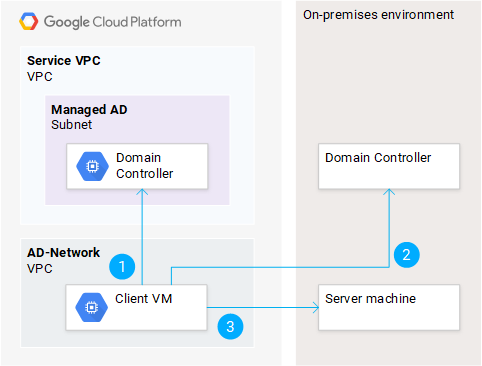

helyszíni virtuális gép hitelesítése Kerberos használatával

a Google felhőben futó virtuális gépbe bejelentkezett, a felügyelt Microsoft AD forest tagja felhasználó hozzáférést igényelhet egy olyan helyszíni gép által biztosított szolgáltatáshoz, amely tagja az Ön helyszíni erdőjének.Előfordulhat például, hogy a felhasználó megpróbál megnyitni egy RDP-kapcsolatot, hozzáférni egy fájlmegosztáshoz, vagy hozzáférni egy hitelesítést igénylő HTTP-erőforráshoz.

ahhoz, hogy a felhasználó a Kerberos használatával hitelesíthesse a helyszíni gépet, a VM-nek meg kell szereznie a megfelelő Kerberos-jegyet. Ehhez először kommunikálni kell az egyik felügyelt Microsoft HIRDETÉSVEZÉRLŐVEL, majd a helyszíni tartományvezérlőkkel.

Ha engedélyezni szeretné a helyszíni virtuális gépek hitelesítését a Kerberos használatával, állítsa be a helyszíni tűzfalat úgy, hogy engedélyezze az alábbi jellemzőknek megfelelő bejövő forgalmat.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by alkalmazás, például HTTP (TCP/80, TCP/443) vagy RDP (TCP/3389) |

a Google felhő oldalán a megfelelő kilépési forgalom alapértelmezés szerint engedélyezett.

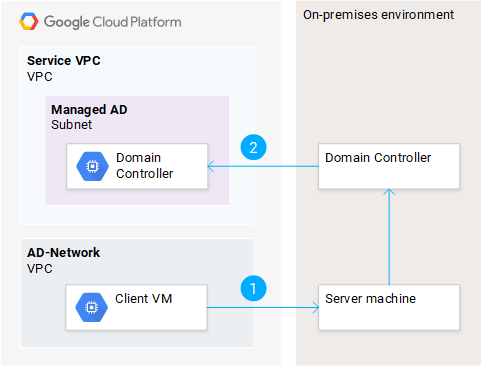

helyszíni virtuális gép hitelesítése NTLM használatával

ha NTLM-Mel szeretne hitelesíteni egy felhasználót a felügyelt Microsoft AD forestből a helyszíni erdőhöz csatlakoztatott kiszolgálógépre, akkor a premisedomain vezérlőknek képesnek kell lenniük kommunikálni a felügyelt Microsoft AD tartományvezérlőkkel:

Ha engedélyezni szeretné a helyszíni virtuális gépek hitelesítését a Kerberos használatával, állítsa be az Ön helyszíni tűzfalát úgy, hogy engedélyezze az ezen jellemzőknek megfelelő belépési és kilépési forgalmat.

| művelet | protokollok | ||||

|---|---|---|---|---|---|

| 1 | Engedélyezés | kliens virtuális gép (Google Cloud) | szerver gép (helyszíni) | az alkalmazás által használt protokoll, például HTTP (TCP/80, tcp/443) vagy RDP (TCP/3389) | |

| 2 | engedélyezése | helyszíni hirdetés | felügyelt Microsoft ad alhálózat | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

a Google felhő oldalán a kilépési forgalom (1) és a belépési forgalom(2) számára engedélyezett alapértelmezett.

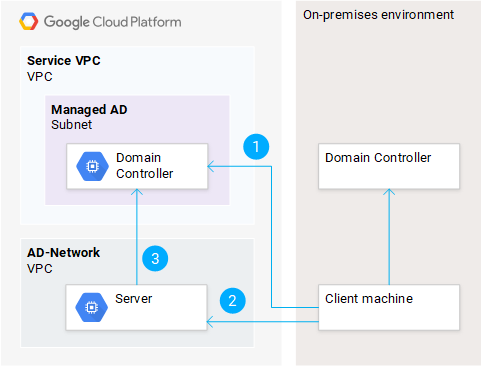

bejelentkezési adatok feldolgozása a felügyelt Microsoft AD forest felhasználói számára

a felügyelt Microsoft AD forest felhasználóinak bejelentkezési adatainak feldolgozásához a helyszíni gépeknek képesnek kell lenniük a felügyelt Microsoft ADdomain vezérlőkkel való interakcióra. A használt protokollok pontos halmaza az ügyfél által kért logon típustól függ. Az összes közös forgatókönyv támogatásához engedélyeznie kella protokollok következő kombinációja.

| művelet | protokollok | |||

|---|---|---|---|---|

| 1 | engedélyezze | szerver gép (helyszíni) | felügyelt Microsoft AD alhálózat | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

a pontos használati esettől függően engedélyezheti a következő protokollokat is.

- Kerberos jelszó módosítása (UDP/464, TCP/464)

- biztonságos LDAP (TCP/636, TCP/3269)

győződjön meg arról, hogy a helyszíni tűzfalak lehetővé teszik a kilépési forgalmat, amely megfelel ezeknek a jellemzőknek. Nem kell beállítania semmilyen tűzfalszabálytgoogle Cloud a megfelelő behatolási forgalom engedélyezéséhezkezelt Microsoft hirdetés.

felügyeleti gépeken előfordulhat, hogy nem tervezi engedélyezni a bejelentkezéseket a felügyelt Microsoft AD forest felhasználóitól. Az egyik tevékenység, amelyet valószínűleg végre kell hajtaniaadminisztratív gépek a csoporttagságok kezelése. Amikor az objektumválasztót használja egy felhasználó vagy csoport hivatkozására a felügyelt Microsoft Adforestből, akkor az objektumválasztónak hozzáférésre lesz szüksége a felügyelt Microsoft ADdomain vezérlőkhöz. Ahhoz, hogy ez működjön, az adminisztrátori gépnek ugyanolyan hozzáférésre van szüksége a felügyelt Microsoft AD tartományvezérlőkhöz, mint a felügyelt Microsoft AD forest felhasználói bejelentkezéseinek feldolgozásához.