Domain controllers operated by Managed Service for Microsoft Active Directory expose a number ofservices, including LDAP, DNS, Kerberos, and RPC. Dependendo dos seus casos de Utilização,As máquinas virtuais (VMs) implantadas no Google Cloud, bem como as máquinas que funcionam nas instalações, poderão necessitar de acesso a estes serviços para tirar partido da ActiveDirectory.

para reduzir a superfície de ataque dos controladores de domínio e VMs, você deve usar o usefirewalls para proibir qualquer comunicação de rede que não seja estritamente necessária.Este artigo descreve como configurar firewalls para acomodar casos de uso Ativediretório comum, ao mesmo tempo que desautoriza Outras comunicações de rede.

- Logon versus authentication

- casos de uso comum

- acessando o Microsoft AD gerenciado a partir de dentro do seu VPC

- resolução de nomes de domínio

- autenticar – se num VM utilizando Kerberos

- autenticando-se a um VM usando NTLM

- Domain joining and processing logons

- Administração Gerenciado do Microsoft AD

- a Ligar Gerenciado do Microsoft ANÚNCIO para um local do Active Directory

- criação e verificação de confiança

- resolver os nomes do Google Cloud DNS a partir das instalações

- DNS delegation

- Condicional DNS de encaminhamento

- resolver nas instalações nomes DNS do Google Cloud

- logons de processamento para usuários do gerenciado Microsoft AD forest

Logon versus authentication

While the terms logon and authentication are often used intercambiably, they have different meanings in the context of Windows security. Logondescribes the process that occurs on the system a user is gaining access to.In em contraste, a autenticação é realizada pelo computador no qual reside a conta do utilizador.

Quando você usa uma conta local para ligar-se a uma máquina, tanto logon como authentication são tratados pela máquina-alvo. Em um Directoryenvironment ativo, é mais comum usar um usuário de domínio para fazer login. Nesse caso, o logon é tratado pela máquina de destino, enquanto a autenticação é realizada por um controlador de domínio.

para autenticar, um cliente pode usar eitherKerberos ou NTLM .Uma vez que um cliente autentica, a máquina alvo precisa processar o logon.Dependendo do tipo de ‘thelogon’ que o cliente solicitou, isto pode exigir uma interacção adicional com controladores de domínio usando protocolos como Kerberos, NTLM,LDAP ,RPC ou SMB .

Uma vez que autenticar e processar logons requerem protocolos diferentes, é útil distinguir entre os dois conceitos ao identificar a configuração do ‘rightfirewall’.

casos de uso comum

as seguintes secções descrevem casos de uso comum para o accessingManaged Microsoft AD e mostram quais as regras de firewall que você precisa para configurar para cada caso de uso.

Se você não planeja integrar o Microsoft AD gerenciado com um diretório on-premisesActive, você só precisa ler a primeira seção deste artigo,acessando o Microsoft AD gerenciado a partir de dentro do seu VPC. Se você pretende criar uma relação de confiança entre Microsoft AD gerenciado e um ActiveDirectory on-premises, todo o artigo se aplica.

pode usar os registos das regras do firewall para analisar se for necessário efectuar ports adicionais. Uma vez que o implied deny ingress rule haslogging está desactivado, você deve primeiro criar uma régua de firewall personalizada e de baixa prioridade que negue todo o tráfego de entrada, mas que tenha o registo de firewall activado. Com esta regra no lugar, qualquer tentativa de conexão falhada faz com que uma entrada de log seja publicada no Stackdriver. Como as regras de firewall podem produzir um volume significativo de logs, considere desativar o registro de firewall novamente uma vez que você tenha completado sua análise.

acessando o Microsoft AD gerenciado a partir de dentro do seu VPC

quando você usa a rede padrão para implantar o Microsoft AD gerenciado, nenhuma configuração adicional é necessária para permitir que VMs no VPC para acessar Diretório Ativo.

Se tiver personalizado a sua configuração de VPC ou as regras de firewall, você deverá garantir que a sua configuração de firewall ainda permite a comunicação com o anúncio Microsoft managed. As secções seguintes descrevem as regras da firewall que poderá ter de criar.

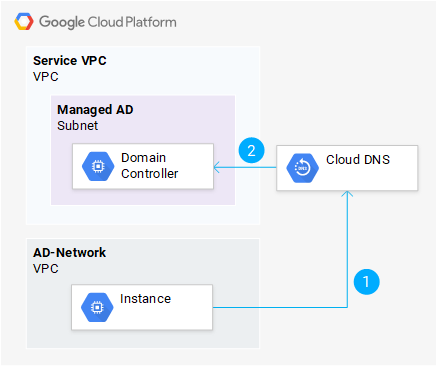

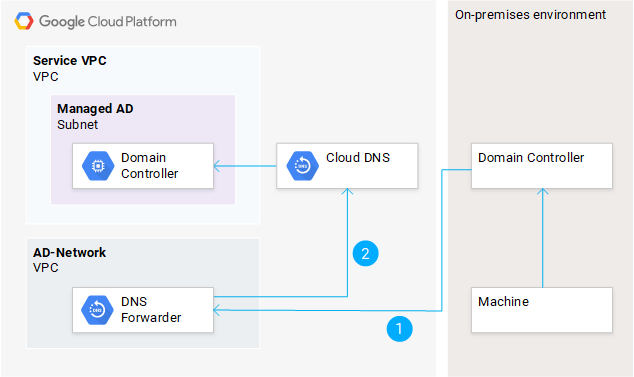

resolução de nomes de domínio

quando um VM tenta resolver um nome de DNS, ele não consulta diretamente um domaincontroller. Em vez disso, a consulta DNS é enviada para o servidor de metadados, que é o servidor DNS default configurado para computar o motor VMs. The metadata server thenforward the query to a Cloud DNS privateDNS forwarding zone created byymanaged Microsoft AD. Esta zona de encaminhamento, em seguida, encaminha a consulta para o controlador de domínio apropriado.

não é necessário configurar quaisquer regras de firewall para activar este caso de Utilização.Communication to Cloud DNS(1) is alwayspermited for VMs in a VPC and Managed Microsoft AD allowsforwarded DNS requests from Cloud DNS DNS (2) by default.

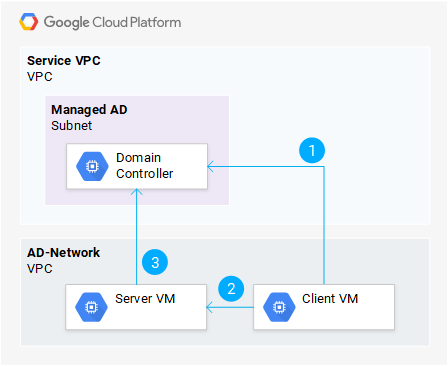

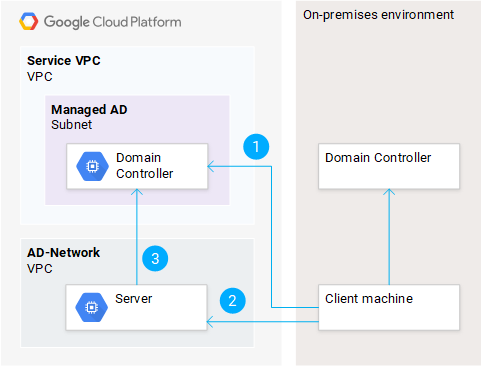

autenticar – se num VM utilizando Kerberos

um utilizador que tenha acedido a um VM pode requerer o acesso a um serviço fornecido por um VM diferente. Por exemplo,um usuário pode tentar abrir uma conexão RDP, acessar uma partilha de arquivos ou acessar um recurso HTTP que requer autenticação.

para permitir que um usuário se autentique para o servidor VM usando Kerberos, o cliente VMhas para obter um bilhete Kerberos apropriado de um dos controladores Microsoft AD gerenciados primeiro.

para permitir que o VMs se autentique a outro usando Kerberos, a seguinte comunicação tem de ser permitida pelas Regras da firewall:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

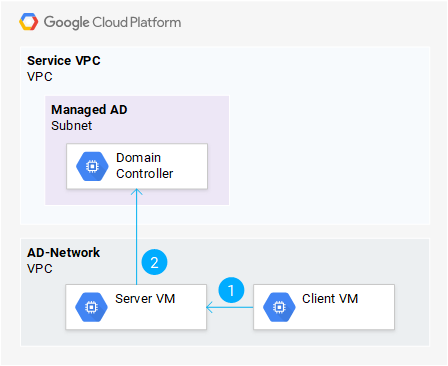

autenticando-se a um VM usando NTLM

embora os Windowsprefers Kerberos sobre NTLM na maioria dos casos, os clientes podem ocasionalmente precisar de voltar a usar NTLM para a autenticação. O NTLM baseia-se na autenticação através do Sass ,e, portanto, requer que o servidor comunique com um dos controladores de domínio AD Microsoft gerenciados para autenticar o usuário.

para permitir que VMs autentique outros VMs usando NTLM, a seguinte comunicação precisa ser permitida pelas Regras da firewall:

| Ação | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | Client VM | VM Server | Protocolo usado para acesso a VM, tais como HTTP (TCP/80, 443/TCP) ou RDP (TCP/3389) |

| 2 | Permitir | Client VM | Gerenciado do Microsoft ANÚNCIO de sub-rede | Veja processamento de inícios de sessão. |

Domain joining and processing logons

to operate as a domain member and process logons from users, a machine needs to be able to be able to interact with Active Directory. O conjunto exato de protocolos useddependes no tipo de logon que clientes individuais solicitam. Para apoiar todos os commonscenarios, você deve permitir a seguinte combinação de protocolos.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe seguintes protocolos:

| Ação | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM Server | Gerenciado do Microsoft ANÚNCIO de sub-rede | alteração de senha Kerberos (UDP/464, TCP/464) LDAP Seguro (TCP/636, TCP/3269) |

Administração Gerenciado do Microsoft AD

Você deve usar adomain-juntou-se VMto gerenciar Gerenciado do Microsoft ANÚNCIO. Para usar ferramentas como o centro Director-Administrativo ativo neste VM, o VM também deve ser capaz de aceder aos serviços web de directório ativo expostos por gerenciados Microsoft AD domaincontrollers.

| Ação | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | Admin VM | Gerenciado do Microsoft ANÚNCIO de sub-rede | ANÚNCIO de Serviços Web (TCP/9389) |

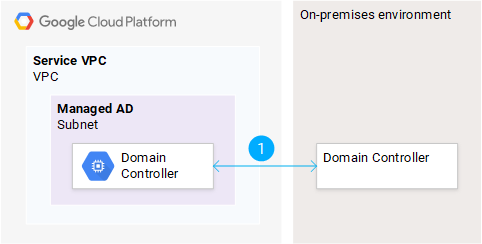

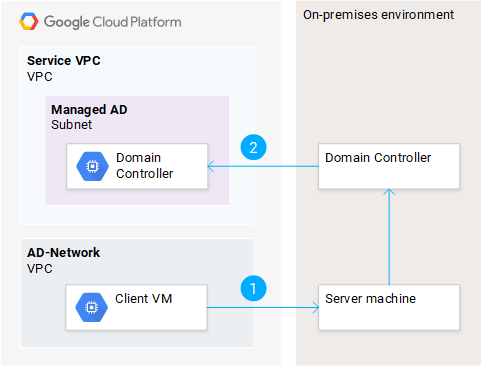

a Ligar Gerenciado do Microsoft ANÚNCIO para um local do Active Directory

Para se conectar Gerenciado do Microsoft ANÚNCIO para um local do Active Directory, você haveto criar uma relação de confiança entre florestas. Além disso, deve possibilitar a resolução de nomes entre o Google Cloud e o seu ambiente nas instalações.

criação e verificação de confiança

a fim de criar e verificar um forest trust, os controladores gerenciados de Microsoft ADdomain e os controladores de domínio raiz de suas instalações forestmust ser capazes de comunicar bidirecionalmente.

para permitir a criação e verificação de confiança, configure a sua Firewall para permitir a entrada e saída de tráfego que corresponda a estas características:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Condicional DNS de encaminhamento

O domínio de DNS usado pela Microsoft Gerido ANÚNCIO pode não ser um subdomínio do theDNS domínio utilizado no local. Por exemplo, você pode usarcloud.example.com forManaged Microsoft AD enquanto usa corp.example.local nas instalações.

em cenários onde os domínios DNS não estão relacionados, você pode configurar dnsforwarding condicional em seu diretório ativo nas instalações DNS. Todas as consultas que correspondem ao nome do DNS usado pelo Microsoft AD gerenciado serão então encaminhadas para o DNS Cloud.

para usar DNS conditional forwarding, você precisa configurar a Política de aDNS que permite a entrada DNS forwardingfirst. Para utilizar o endereço do transitário resultante das instalações, configure a sua firewall de instalações para permitir a saída de tráfego que corresponda às caracteristicas abaixo.

| Ação | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | local AD | DNS endereço IP de encaminhamento | DNS (UDP/53, TCP/53) |

Sobre o Google Cloud lado, criar uma regra de firewall topermit o ingresso de tráfego correspondentes a estes critérios.

não precisa de configurar quaisquer regras de ‘firewall’ para permitir a comunicação do ‘Forwarder’ para Cloud DNS (2).

resolver nas instalações nomes DNS do Google Cloud

gerenciou Microsoft AD usa DNS encaminhamento condicional para resolver nomes DNS em sua floresta on-premises. Para também permitir que os clientes em execução no Google Cloud resolvam nomes DNS que são geridos por um diretório ativo nas instalações, você cancela uma zona de encaminhamento privado inCloud DNS DNS que encaminha consultas para controladores de domínio nas instalações.

para permitir a resolução dos nomes DNS nas instalações do Google Cloud, configure o seu firewall nas instalações para permitir a entrada de tráfego no quadro seguinte.

| Ação/th> | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | Gerenciado do Microsoft AD | local AD | DNS (UDP/53, TCP/53) |

| 2 | Permitir | Nuvem de DNS (35.199.192.0/19) | nas instalações AD |

o Google Cloud permite o tráfego de saída correspondente por defeito.se a Microsoft AD forest gerida for criada para confiar na sua floresta local,poderá querer que os utilizadores e as máquinas locais possam aceder aos recursos da Microsoft AD forest gerida.um utilizador que tenha acedido a uma máquina nas instalações poderá necessitar de acesso a um serviço fornecido por um VM que funciona na Google Cloud e é membro da Amanaged Microsoft AD forest. Por exemplo, um usuário pode tentar abrir uma conexão RDPconnection, acessar uma partilha de arquivos ou acessar um recurso HTTP que requeira uma autenticação.

para permitir aos utilizadores autenticarem-se no servidor VM usando Kerberos, o clientmachine tem de obter um bilhete Kerberos apropriado. Isto exige comunicação com um dos controladores de domínio nas instalações, bem como com um dos controladores de domínio Microsoft AD geridos.

para permitir que o VMs das instalações se autentique utilizando Kerberos, configurar a sua firewall das instalações para permitir o seguinte tráfego de saída.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

no Google Cloud side, create firewall rules topermit ingress traffic for (1) and (2). O tráfego de saída para o Microsoft AD(3) gerenciado é permitido por padrão.ao utilizar NTLM para autenticar um utilizador a partir de uma Directoryforest activa nas instalações para um servidor VM Unido a uma Microsoft AD forest gerida, os controladores Microsoft AD do domínio precisam de comunicar com os controladores de domínio nas instalações.

para permitir que o VMs das instalações autentique utilizando NTLM, configurar o firewall das suas instalações para permitir a entrada e saída de tráfego da seguinte forma.

| Ação | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | máquina Cliente (no local) | VM Server (Google Cloud) | Protocolo usado pelo aplicativo, como o HTTP (TCP/80, 443/TCP) ou RDP (TCP/3389) |

| 2 | Permitir | VM Server | Gerenciado do Microsoft ANÚNCIO de sub-rede | Veja processamento de inícios de sessão. |

| 3 | Permitir | Gerenciado do Microsoft ANÚNCIO de sub-rede | local AD | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Sobre o Google Cloud lado, criar regras de firewall topermit o ingresso de tráfego (1). O tráfego de saída para (2) e (3) é permitido por padrão.para processar um logon para um Utilizador da floresta local, é necessário que uma MV possa interagir com o directório activo das instalações. O conjunto exato de protocolosused depende do tipo de Ogon que o cliente solicitou. Para suportar todos os cenários comuns, configure a sua firewall de instalações para permitir a entrada de tráfego que corresponda a estas características.

| Ação | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM Server (Google Cloud) | No local do ANÚNCIO de sub-rede | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Dependendo da sua exata de caso de uso, você também pode querer permitir que o followingprotocols.

- Kerberos mudança de senha (UDP/464, TCP/464)

- LDAP seguro (TCP/636, TCP/3269)

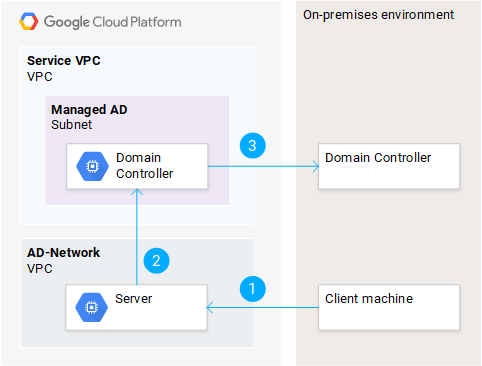

no lado gerenciado do Microsoft AD, o tráfego de saída correspondente é permitido por padrão.em VMs administrativo, poderá não prever a autorização de logon dos utilizadores da floresta das instalações. Uma atividade que você provavelmente tem que realizar em VMs administrativos, no entanto, é a gestão de membros de grupo. Sempre que você usar o picker do objeto para referenciar um usuário ou grupo forma sua floresta on-premises, o picker do objeto exigirá o acesso aos controladores de domínio on-premises. Para isso, o VM administrativo requer o mesmo acesso aos seus controladores de domínio de diretório on-premisesActive como seria para o processamento de logons para usuários da floresta on-premises.se a sua floresta local for criada para confiar na Microsoft AD forest gerida,poderá querer que os utilizadores da Microsoft AD forest gerida possam aceder aos recursos nas instalações.a autenticação de um VM nas instalações utilizando Kerberos um utilizador que tenha acedido a um VM em funcionamento no Google Cloud e que seja membro da Microsoft AD forest gerida pode exigir o acesso a um serviço fornecido por uma máquina nas instalações que seja membro da sua floresta nas instalações.Por exemplo, o usuário pode tentar abrir uma conexão RDP, acessar um arquivo ou acessar um recurso HTTP que requer autenticação.

para permitir que o utilizador autentique a máquina nas instalações utilizando Kerberos, OVM tem de obter um bilhete Kerberos adequado. Para tal, é necessário comunicar primeiro com um dos controladores Microsoft AD geridos e, em seguida, com os controladores de domínio instalados nas instalações.

para permitir que o VMs nas instalações se autentique utilizando Kerberos, configurar o seu firewall nas instalações para permitir um tráfego de entrada que corresponda às características abaixo.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by aplicação, como HTTP (TCP / 80, TCP / 443) ou RDP (TCP/3389) |

no lado da nuvem do Google, o tráfego de saída correspondente é permitido por padrão.ao utilizar NTLM para autenticar um utilizador a partir da Máquina de Servidores Microsoft AD forest toa que está ligada à sua floresta nas instalações, os controladores on-premisedomain têm de ser capazes de comunicar com os controladores Microsoft AD domain enjaulados.:

para permitir que o VMs nas instalações se autentique utilizando Kerberos, configurar o seu firewall nas instalações para permitir o tráfego de entrada e saída que corresponda às características técnicas.

| Ação | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | Client VM (Google Cloud) | máquina do Servidor (no local) | Protocolo usado pelo aplicativo, por exemplo, HTTP (TCP/80, 443/TCP) ou RDP (TCP/3389) |

| 2 | Permitir | local AD | Gerenciado do Microsoft ANÚNCIO de sub-rede | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Sobre o Google Cloud lado, egresso de tráfego para (1) de entrada e o tráfego para o(2) é permitido por padrao.

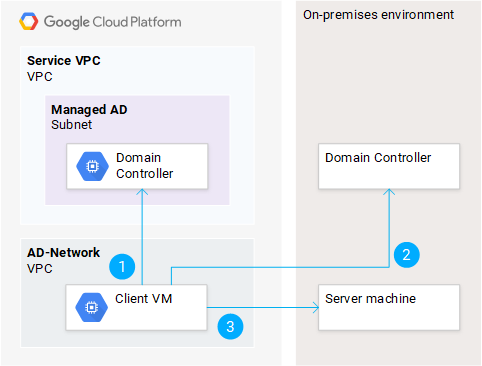

logons de processamento para usuários do gerenciado Microsoft AD forest

para processar um logon para um usuário do gerenciado Microsoft AD forest, um machinerunning nas instalações precisa ser capaz de interagir com controladores gerenciados Microsoft ADdomain. O conjunto exato de protocolos usados depende do tipo de ‘thelogon’ que o cliente solicitou. Para suportar todos os cenários comuns, você deve permitir a seguinte combinação de protocolos.

| Ação | De | A | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | máquina do Servidor (no local) | Gerenciado do Microsoft ANÚNCIO de sub-rede | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Dependendo da sua exata de caso de uso, você também pode querer permitir seguintes protocolos.

- Kerberos mudança de senha (UDP/464, TCP/464)

- LDAP seguro (TCP/636, TCP/3269)

certifique-se de que as suas firewalls nas instalações permitem o tráfego de saída que confere estas características. Você não precisa configurar nenhuma regra de firewall inGoogle Cloud para ativar o tráfego de entrada correspondente para o anúncio da Microsoft.

em máquinas administrativas, você pode não planejar permitir logons de usuários do Microsoft AD forest. Uma atividade que você provavelmente tem que realizar em máquinas administrativas é a gestão de membros de grupo. Sempre que utilizar o selector de objectos para referenciar um utilizador ou grupo do Microsoft Adforest gerido, então o selector de objectos necessitará de acesso aos controladores Microsoft ADdomain geridos. Para que isso funcione, a máquina administrativa requer o mesmo acesso aos controladores de domínio Microsoft AD gerenciados como seria para processar logons para os usuários do gerenciado Microsoft AD forest.