Domenekontrollere som drives Av Administrert Tjeneste For Microsoft Active Directory, eksponeres et antall tjenester, inkludert LDAP, DNS, Kerberos og RPC. Avhengig av brukstilfellene dine kan Det hende At Virtuelle Maskiner (Vm-er) som distribueres På Google Cloud,samt maskiner som kjører lokalt, trenger tilgang til disse tjenestene for å kunne dra Nytte av ActiveDirectory.

hvis du vil redusere angrepsflaten til domenekontrollere og Vm-Er, bør du bruke firewalls for å forby nettverkskommunikasjon som ikke er strengt nødvendig.Denne artikkelen beskriver hvordan du konfigurerer brannmurer for å imøtekomme vanlige ActiveDirectory brukstilfeller mens du ikke tillater annen nettverkskommunikasjon.

- Pålogging versus godkjenning

- vanlige brukstilfeller

- Få Tilgang Til Administrerte MICROSOFT-ANNONSER fra VPC

- Domain name resolution

- Godkjenning til EN VM ved Hjelp Av Kerberos

- Godkjenning til EN VM ved HJELP AV NTLM

- domene sammenføyning og behandling av pålogginger

- administrere administrert microsoft-annonse

- koble administrert Microsoft-annonse til en lokal active Directory

- Klarering og verifisering

- Løse Google Cloud DNS-navn fra lokale

- DNS-delegering

- Betinget DNS-videresending

- Løse lokale DNS-navn fra Google Cloud

- Få Tilgang Til Administrerte MICROSOFT-ANNONSERESSURSER fra lokale

- Godkjenning til EN VM fra lokale Ved Hjelp Av Kerberos

- Godkjenning til EN VM fra lokale VED HJELP AV NTLM

- Behandle pålogginger for brukere av den lokale skogen

- Tilgang til Lokale Active Directory-ressurser fra Google Cloud

- Godkjenning til en lokal VM ved Hjelp Av Kerberos

- Godkjenning til en lokal VM ved HJELP AV NTLM

- Behandle pålogginger for brukere av Den Administrerte MICROSOFT AD forest

Pålogging versus godkjenning

mens begrepene pålogging og godkjenning ofte brukes om hverandre, har de forskjellige betydninger i Sammenheng Med Windows-sikkerhet. Logondescribes prosessen som skjer på systemet en bruker får tilgang to.In kontrast, autentisering utføres av datamaskinen som brukeren erkonto ligger på.

når du bruker en lokal konto til å logge på en maskin, håndteres både pålogging og autentisering av målmaskinen. I En Aktiv Katalogmiljø er det mer vanlig å bruke en domenebruker til å logge på. I dette tilfellet håndteres påloggingen av målmaskinen, mens godkjenning utføres av en domenekontroller.

for å godkjenne kan en klient enten brukekerberos eller NTLM .Når en klient godkjenner, må målmaskinen behandle påloggingen.Avhengig av logontypen klienten ba om, kan dette kreve tilleggsinteraksjon med domenekontrollere ved hjelp av protokoller som Kerberos, NTLM ,LDAP ,RPC eller SMB .

fordi godkjenning og behandling av pålogginger krever forskjellige protokoller, er det nyttig å skille mellom de to begrepene når du identifiserer rightfirewall-konfigurasjonen.

vanlige brukstilfeller

følgende avsnitt beskriver vanlige brukstilfeller for tilgang til administrert Microsoft AD og viser hvilke brannmurregler du må konfigurere for hver brukstilfelle.

hvis Du ikke har tenkt å integrere Administrert Microsoft-ANNONSE med en lokal active Directory, trenger du bare å lese den første delen av denne artikkelen, Og Få Tilgang Til Administrert Microsoft-ANNONSE fra VPC. Hvis du har tenkt å opprette en klareringsrelasjon mellom Administrert Microsoft AD og en lokal ActiveDirectory, gjelder hele artikkelen.

du kan bruke firewall regel logger toanalyze hvis flere porter kan være nødvendig. Fordi denimplied deny ingress-regelen er deaktivert, må du først opprette en egendefinert brannmurregel med lav prioritet som nekter all inntrengningstrafikk, men har brannmurlogging aktivert. Med thisrule på plass fører et mislykket tilkoblingsforsøk til at en loggoppføring blir publisert Til Stackdriver. Som brannmurregler kan produsere et betydelig volum av logger, bør du vurdere å deaktivere brannmurlogging igjen når du har fullført analysen.

Få Tilgang Til Administrerte MICROSOFT-ANNONSER fra VPC

når du bruker standardnettverket til å distribuere administrerte MICROSOFT-ANNONSER, kreves det ikke ytterligere konfigurasjon for å aktivere Virtuelle maskiner i VPC for Å få Tilgang Til Active Directory.

hvis DU har tilpasset VPC-konfigurasjonen eller brannmurreglene, må du sørge for at brannmurkonfigurasjonen fortsatt tillater kommunikasjon med administrert Microsoft-ANNONSE. Følgende avsnitt beskriver brannmurreglerdu må kanskje opprette.

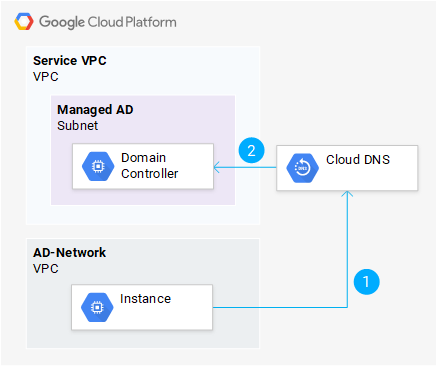

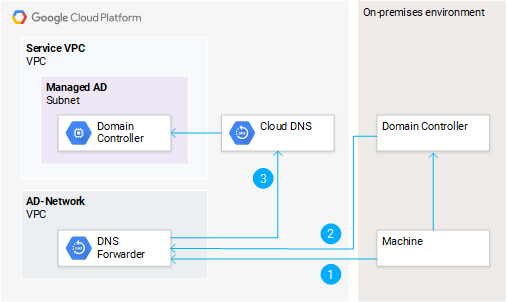

Domain name resolution

NÅR EN VM forsøker å løse ET DNS-navn, spør den ikke direkte en domaincontroller. I stedet SENDES DNS-spørringen til metadataserveren, som er standard DNS-server konfigurert For Compute Engine VMs. Metadataserveren videresender deretter spørringen til En CLOUD DNS privateDNS forwarding zone opprettet avadministrert Microsoft AD. Denne videresendingssonen videresender deretter spørringen til den passende domenekontrolleren.

du trenger ikke å konfigurere noen brannmurregler for å aktivere denne brukssaken.Kommunikasjon Til Cloud DNS (1) er alltid godkjent For Vm i EN VPC og Administrert Microsoft AD allowsforwarded DNS-forespørsler Fra Cloud DNS Cloud DNS(2) som standard.

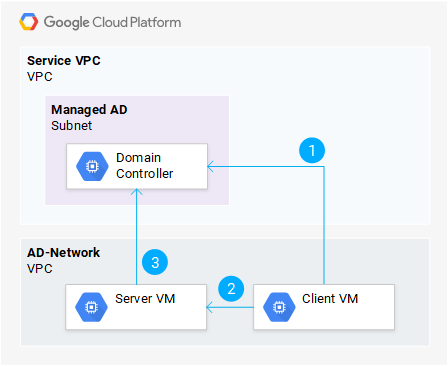

Godkjenning til EN VM ved Hjelp Av Kerberos

en bruker som har logget på EN VM, kan kreve tilgang til en tjeneste som tilbys av En ANNEN VM. En bruker kan for eksempel forsøke å åpne EN RDP-tilkobling, få tilgang til en fildeling eller få tilgang TIL EN HTTP-ressurs som krever godkjenning.

hvis du vil tillate en bruker å godkjenne til serveren VM Bruker Kerberos, klient VMhas å få en passende Kerberos billett fra En avadministrerte MICROSOFT AD-kontrollere først.

hvis Du vil aktivere Vm-er til å godkjenne til En Annen Ved Hjelp Av Kerberos, må followingcommunication tillates av brannmurregler:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

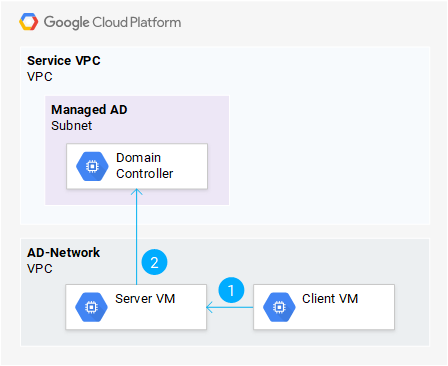

Godkjenning til EN VM ved HJELP AV NTLM

Selv Om Windowsprefererer Kerberos over NTLM i de fleste tilfeller, kan klienter av og til måtte falle tilbake til Å bruke NTLM forauthentication. NTLM er avhengig av pass-through-godkjenning, og krever derfor at serveren kommuniserer med En Avadministrerte Microsoft AD-domenekontrollere for å godkjenne brukeren.

hvis Du vil aktivere Vm-er til å godkjenne ANDRE Vm-Er ved HJELP AV NTLM, må followingcommunication være tillatt av brannmurregler:

| Handling | Til | Protokoller | ||

|---|---|---|---|---|

| Tillat | Klient VM | Server VM | Protokoll som brukes til Å få tilgang til vm, for eksempel http (tcp/80, tcp/443) eller rdp (tcp/3389) | |

| 2 | tillat | klient vm | administrert microsoft ad subnet | se behandle pålogginger. |

domene sammenføyning og behandling av pålogginger

for å fungere som et domenemedlem og behandle pålogginger fra brukere, må en maskin kunne samhandle Med Active Directory. Det nøyaktige settet med protokoller som brukesavhenger av påloggingstypen som individuelle klienter ber om. Å støtte alle fellesscenarier, bør du tillate følgende kombinasjon av protokoller.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe følgende protokoller:

| Handling | Til | Protokoller | ||

|---|---|---|---|---|

| Tillat | SERVER VM | Administrert Microsoft AD subnett | kerberos endring av passord (udp/464, tcp/464) sikker ldap (tcp/636, tcp/3269) |

administrere administrert microsoft-annonse

Du må bruke Adomain-tilsluttet vmto administrere administrert microsoft-Annonse. FOR å bruke verktøy Som Active Directoryadadministrative Center på DENNE VM, MÅ VM også kunne få tilgang til active Directory Web Services eksponert Av Administrerte Microsoft AD domaincontrollers.

| Handling | Til | Protokoller | ||

|---|---|---|---|---|

| Tillat | Admin VM | Administrert Microsoft AD subnett | ANNONSE webtjenester (tcp/9389) |

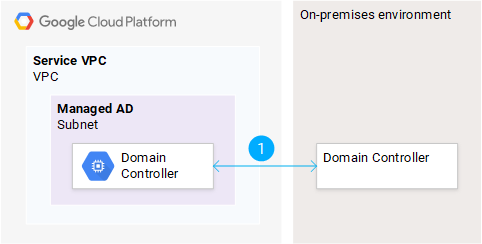

koble administrert Microsoft-annonse til en lokal active Directory

hvis du vil koble administrert microsoft-annonse til en lokal active directory, må duå opprette en klareringsrelasjon mellom skoger. I tillegg bør du aktivere enableDNS navneløsning mellom Google Cloud og ditt lokale miljø.

Klarering og verifisering

For å opprette og verifisere en klarering av skogen, Må De Administrerte Microsoft ADdomain-kontrollerne og rotdomenekontrollene i den lokale skogen kunne kommunisere toveis.

konfigurer din lokale brannmur for å tillate inntrenging og utgående trafikk som samsvarer med disse egenskapene:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Administrert MICROSOFT-ANNONSE er forhåndskonfigurert for å tillate trafikk som samsvarer med disseegenskaper, slik at du ikke trenger å konfigurere flere brannmurregler ongoogle CLOUD.

Løse Google Cloud DNS-navn fra lokale

du kan tillate lokale maskiner å løse DNS-navn i administrert Microsoft AD PÅ to måter: DNS-delegering OG betinget DNS-videresending.

DNS-delegering

DNS-domenet som Brukes Av Administrert Microsoft-ANNONSE, kan være et underdomene av dns-domenet som brukes lokalt. Du kan for eksempel bruke cloud.example.com forManaged Microsoft AD mens du bruker example.com på stedet. HVIS du vil tillate lokale kunder å løse DNS-navnene På Google Cloud-ressurser, kan du angi upDNS-delegering.

når DU bruker DNS-delegering, forsøker Å løse DNS-navnet på Agoogle Cloud resource første spørring en lokal DNS-server. Dnsserveren omdirigerer deretter klienten til Cloud DNS, som igjen videresender den til en Av Dine Administrerte Microsoft AD-domenekontrollere.

Utsette Cloud DNS til lokale nettverk kreveropprettelse og innkommende serverpolicy.Dette vil skape EN innkommende speditør IP-adresse som er en DEL av DIN VPC.

hvis du vil bruke speditøradressen fra lokale, konfigurerer du on-premisesfirewall til å tillate utgående trafikk som samsvarer med egenskapene nedenfor.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

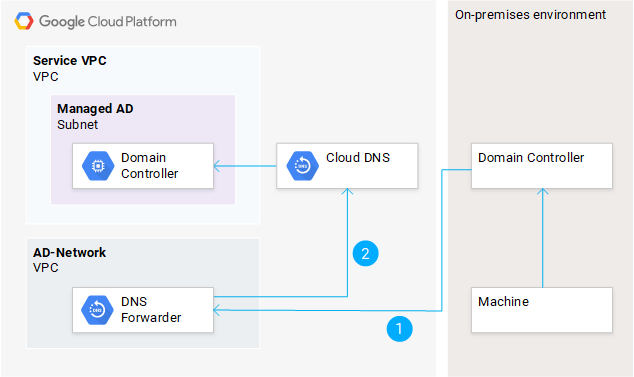

Betinget DNS-videresending

DNS-domenet som Brukes av Administrert Microsoft-ANNONSE, er kanskje ikke et underdomene av thedns-DOMENET BRUKES PA LOKALER. Du kan for eksempel brukecloud.example.com forManaged Microsoft AD mens du bruker corp.example.local lokalt.

i scenarier der DNS-domenene ikke er relatert, kan du konfigurere betinget DNSforwarding i Din lokale Active Directory DNS. Alle spørringer som samsvarer meddns-navnet som Brukes Av Administrert Microsoft-ANNONSE, blir deretter videresendt Til Cloud DNS.

for å bruke betinget DNS videresending, må du sette opp aDNS-policy som aktiverer innkommende DNS videresending først. Hvis du vil bruke den resulterende forwarder-adressen fra lokale, konfigurerer du youron-premises brannmur for å tillate utgående trafikk som samsvarer med characteristicsbelow.

| Handling | Til | Protokoller | ||

|---|---|---|---|---|

| Tillat | LOKAL ANNONSE | dns videresending IP-adresse | DNS (udp/53, tcp/53) |

på google cloud-siden oppretter du en brannmurregel for å angi inntrengningstrafikk som samsvarer med Disse Kriteriene.

du trenger ikke å konfigurere noen brannmurregler for å aktivere kommunikasjon fra theDNS Speditør Til Cloud DNS (2).

Løse lokale DNS-navn fra Google Cloud

Administrert Microsoft AD bruker betinget DNS-videresending til å løse DNS-navn i din lokale skog. Hvis du også vil tillate klienter som kjører I Google Cloud å løse OPP DNS-navn som administreres av En lokal Active Directory, kan du opprette en privat videresendingssone som inkluderer DNS DNS som videresender spørringer til lokale domenekontrollere.

hvis Du vil aktivere løse lokale DNS-navn Fra Google Cloud, konfigurerer du lokal brannmur for å tillate inntrengningstrafikk i tabellen nedenfor.

| Handling/Th> | Fra | Protokoller | ||

|---|---|---|---|---|

| 1 | Tillat | Administrert Microsoft AD | lokal annonse | dns (udp/53, tcp/53) |

| 2 | tillat | cloud dns (35.199.192.0/19) | LOKAL ANNONSE | DNS (UDP/53, TCP/53) |

Google Cloud tillater tilsvarende utgående trafikk som standard.

Få Tilgang Til Administrerte MICROSOFT-ANNONSERESSURSER fra lokale

hvis Den Administrerte Microsoft – annonseskogen er konfigurert til å klarere den lokale skogen,vil du kanskje at lokale brukere og maskiner skal kunne få tilgang til ressurser i Den Administrerte MICROSOFT-annonseskogen.

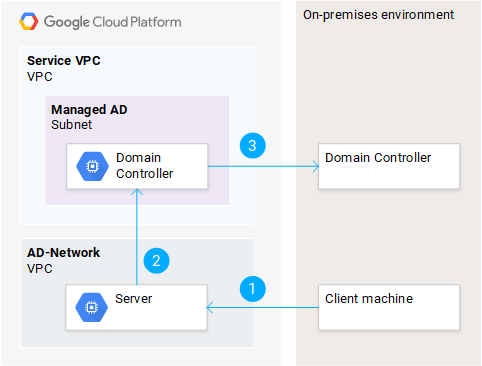

Godkjenning til EN VM fra lokale Ved Hjelp Av Kerberos

en bruker som har logget på en lokal maskin, kan kreve tilgang til aservice levert av EN VM som kjører På Google Cloud og er medlem Av aManaged Microsoft AD forest. En bruker kan for eksempel forsøke å åpne En RDPconnection, få tilgang til en fildeling eller få tilgang TIL EN HTTP-ressurs som krever autentisering.

hvis du vil tillate brukere å godkjenne til serveren VM bruker Kerberos, har clientmachine å få en passende Kerberos billett. Dette kreverkommunisere med en av de lokale domenekontrollere, samt med en Av De Administrerte Microsoft AD domenekontrollere.

hvis du vil aktivere lokale Vm-er til godkjenning ved Hjelp Av Kerberos, konfigurerer du din lokale brannmur for å tillate følgende utgående trafikk.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

på Google Cloud-siden oppretter du brannmurregler for å angi inntrengningstrafikk for (1) og (2). Utgående trafikk Til Administrert Microsoft AD (3) er tillatt som standard.

Godkjenning til EN VM fra lokale VED HJELP AV NTLM

NÅR DU bruker NTLM til å godkjenne en bruker fra En lokal Aktiv Katalogforest til en SERVER VM som er koblet til En Administrert Microsoft AD-skog, må administrerte Microsoft AD-domenekontrollere kommunisere med lokale domenekontrollere.

hvis du vil aktivere lokale Vm-er til godkjenning VED HJELP AV NTLM, konfigurerer du din lokale brannmur for å tillate inntrenging og utgående trafikk som følger.

| Handling | Til | Protokoller | ||

|---|---|---|---|---|

| Tillat | Klientmaskin (lokalt) | SERVER VM (Google Cloud) | protokoll som brukes av programmet, for eksempel http (tcp/80, tcp/443) eller rdp (tcp/3389) | |

| 2 | tillat | server vm | administrert microsoft ad subnet | se behandle pålogginger. |

| Tillat | Administrert Microsoft-undernett | lokal ANNONSE | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

på google cloud-siden oppretter du brannmurregler for å angi inntrengningstrafikk for (1). Utgående trafikk for (2) og (3) er tillattsom standard.

Behandle pålogginger for brukere av den lokale skogen

hvis du vil behandle en pålogging for en bruker av den lokale skogen, MÅ EN VM kunne samhandle med Den lokale Active Directory. Det nøyaktige settet av protokollerbrukt avhenger avlogontype som klienten ba om. Hvis du vil støtte alle vanlige scenarier, konfigurerer du din lokale brannmur for å tillate inntrengningstrafikk som samsvarer med disse egenskapene.

| Handling | Til | Protokoller | ||

|---|---|---|---|---|

| 1 | Tillat | SERVER VM (Google Cloud) | LOKALE ANNONSEUNDERNETT | kerberos (udp/88, tcp/88) ntp (udp/123) rpc (tcp/135, tcp/49152-65535) ldap (Udp/389, tcp/389) smb (udp/445, Tcp/445) ldap GC (Tcp/3268) |

avhengig av din eksakte brukstilfelle, kan du også tillate followingprotocols.

- Kerberos passordendring (UDP/464, TCP/464)

- Sikker LDAP (TCP/636, TCP/3269)

på Administrerte MICROSOFT AD-siden er tilsvarende utgående trafikk tillattsom standard.

på administrative Vm-er har du kanskje ikke tenkt å tillate pålogginger fra brukere av lokal skog. En aktivitet som du sannsynligvis må utføre på administrative Vm, er imidlertid å administrere gruppemedlemskap. Når du bruker object velgeren til å referere til en bruker eller gruppe skjemaet lokale skogen, krever object velgeren tilgang til lokale domenekontrollere. For at dette skal fungere, krever den administrative VM samme tilgang til domenekontrollere på lokaleactive Directory som for behandling av pålogginger for brukere av den lokale skogen.

Tilgang til Lokale Active Directory-ressurser fra Google Cloud

hvis den lokale skogen er konfigurert til å klarere Den Administrerte Microsoft AD-skogen,vil du kanskje at brukere Fra Den Administrerte MICROSOFT AD-skogen skal kunne få tilgang til lokale ressurser.

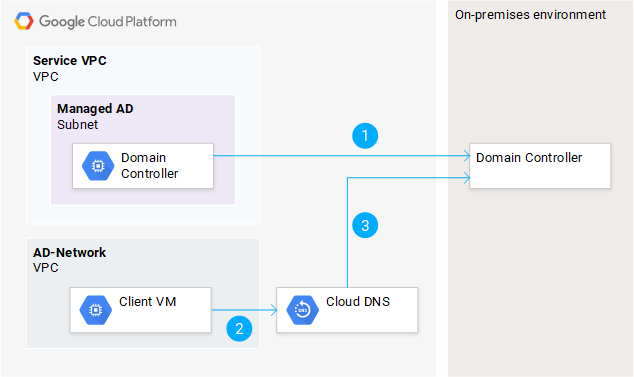

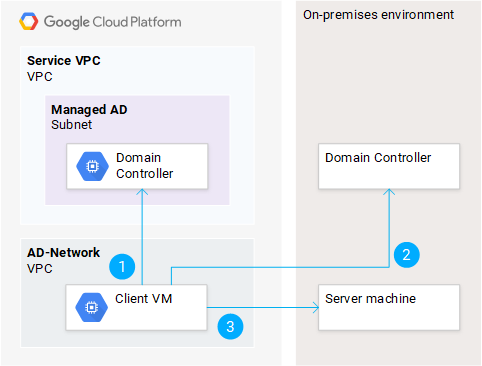

Godkjenning til en lokal VM ved Hjelp Av Kerberos

en bruker som har logget på EN VM som kjører På Google Cloud, og som er amember Av Den Administrerte MICROSOFT AD-skogen, kan kreve tilgang til en servicelevert av en lokal maskin som er medlem av den lokale skogen.Brukeren kan for eksempel forsøke å åpne EN RDP-tilkobling, få tilgang til en fildeling eller få tilgang TIL EN HTTP-ressurs som krever godkjenning.

hvis du vil tillate brukeren å godkjenne den lokale maskinen Ved Hjelp Av Kerberos, må theVM skaffe en passende Kerberos-billett. Dette krever firstcommunicating med En Av De Administrerte MICROSOFT AD-kontrollere og deretter withthe lokale domenekontrollere.

hvis du vil aktivere Lokale Vm-er til godkjenning ved Hjelp Av Kerberos, konfigurerer du youron-premises brannmur for å tillate inntrengningstrafikk som samsvarer med characteristicsbelow.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by program, FOR EKSEMPEL HTTP (TCP/80, TCP / 443) eller RDP (TCP/3389) |

på Google Cloud-siden er tilsvarende utgående trafikk tillattsom standard.

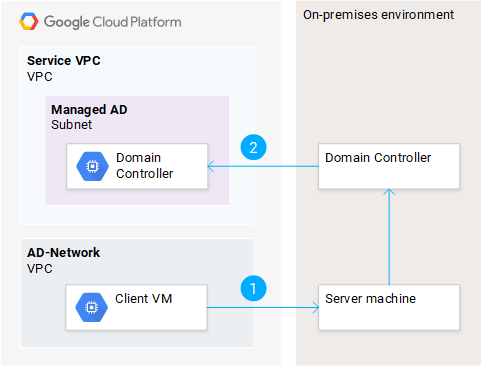

Godkjenning til en lokal VM ved HJELP AV NTLM

NÅR DU bruker NTLM til å godkjenne en bruker Fra Den Administrerte Microsoft AD forest toa-servermaskinen som er koblet til den lokale skogen, må lokaldomain-kontrollerne kunne kommunisere medadministrerte Microsoft AD-domenekontrollere:

hvis du vil aktivere Lokale Vm-er til godkjenning ved Hjelp Av Kerberos, konfigurerer du youron-premises brannmur for å tillate inntrenging og utgående trafikk som samsvarer med disse egenskapene.

| Handling | Til | Protokoller | ||

|---|---|---|---|---|

| Tillat | Klient VM (Google Cloud) | Server maskin (lokalt) | protokoll som brukes av programmet, for eksempel http (tcp/80, tcp/443) eller rdp (tcp/3389) | |

| 2 | tillat | lokal annonse | administrert microsoft ad subnett | Ldap (udp/389, tcp/389) smb (udp/udp/389) 445, tcp/445) |

på google Cloud-siden er utgående trafikk for (1) og inntrengningstrafikk for(2) tillatt av standard.

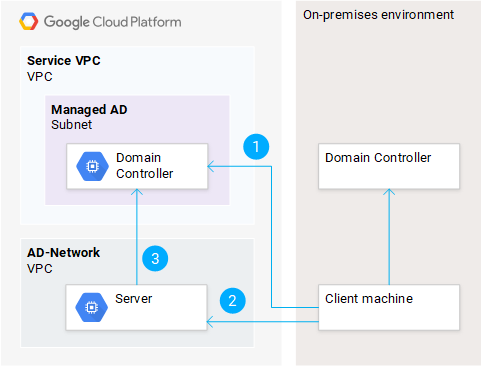

Behandle pålogginger for brukere av Den Administrerte MICROSOFT AD forest

hvis du vil behandle en pålogging for en bruker Av Den Administrerte MICROSOFT AD forest, må en lokal maskinkjører kunne samhandle med Administrerte Microsoft ADdomain-kontrollere. Det nøyaktige settet med protokoller som brukes, avhenger av logontypen som klienten ba om. For å støtte alle vanlige scenarier, bør du tillatefølgende kombinasjon av protokoller.

| Handling | Til | Protokoller | |||

|---|---|---|---|---|---|

| Tillat | Servermaskin (lokalt) | Administrert Microsoft AD subnett | kerberos (udp/88, tcp/88) ntp (udp/123) rpc (tcp/135, tcp/49152-65535) ldap (udp/389, tcp/389) smb (udp/445, tcp/445) ldap Gc (tcp/3268) |

avhengig av din eksakte brukstilfelle, vil du kanskje også tillate følgende protokoller.

- Kerberos endring Av passord (UDP/464, TCP/464)

- Sikker LDAP (TCP/636, TCP/3269)

Kontroller at lokale brannmurer tillater utgående trafikk som samsvarer med disse egenskapene. Du trenger ikke å konfigurere noen brannmurregler inGoogle Cloud for å aktivere tilsvarende inntrengningstrafikk toManaged Microsoft AD.

på administrative maskiner har du kanskje ikke tenkt å tillate pålogginger fra brukere av administrert Microsoft AD forest. En aktivitet som du sannsynligvis må utføre påadministrative maskiner, administrerer gruppemedlemskap. Når du bruker objektvelgeren til å referere til en bruker eller gruppe Fra Den Administrerte Microsoft ADforest, vil objektvelgeren kreve tilgang Til De Administrerte Microsoft ADdomain-kontrollerne. For at dette skal fungere, krever den administrative maskinen samme tilgang Til De Administrerte Microsoft AD-domenekontrollere som det ville forprosessering av pålogginger for brukere Av Den Administrerte Microsoft AD forest.