domeincontrollers die worden beheerd door Managed Service voor Microsoft Active Directory, worden een aantal services weergegeven, waaronder LDAP, DNS, Kerberos en RPC. Afhankelijk van uw use cases hebben virtuele Machines (VM ‘ s) die in Google Cloud worden geïmplementeerd,evenals machines die op locatie draaien, mogelijk toegang tot deze services nodig om te kunnen profiteren van ActiveDirectory.

om het aanvaloppervlak van domeincontrollers en VM ‘ s te verminderen, moet u firewalls gebruiken om netwerkcommunicatie die niet strikt vereist is, niet toe te staan.In dit artikel wordt beschreven hoe firewalls geconfigureerd kunnen worden om veelvoorkomende ActiveDirectory use cases op te nemen terwijl andere netwerkcommunicatie niet toegestaan wordt.

- aanmelden versus authenticatie

- veelvoorkomende use cases

- toegang krijgen tot beheerde Microsoft AD vanuit uw VPC

- Domain name resolution

- authenticatie bij een VM met behulp van Kerberos

- authenticatie bij een VM met behulp van NTLM

- aanmelding bij en verwerking van domeinen

- Beheer van Managed Microsoft AD

- het Aansluiten van Managed Microsoft ADVERTENTIE aan een lokale Active Directory

- Vertrouwenscreatie en verificatie

- het oplossen van DNS-namen van Google Cloud vanuit on-premises

- DNS-delegatie

- Conditional DNS forwarding

- het oplossen van on-premises DNS-namen vanuit Google Cloud

- toegang krijgen tot beheerde Microsoft AD resources on premises

- authenticatie bij een VM van on-premises met behulp van Kerberos

- verificatie bij een VM van on-premises met behulp van NTLM

- aanmeldingen verwerken voor gebruikers van het on-premises forest

- toegang tot on-premises Active Directory-bronnen vanuit Google Cloud

- authenticatie bij een on-premises VM met Kerberos

- authenticatie bij een on-premises VM met behulp van NTLM

- aanmeldingsgegevens verwerken voor gebruikers van het beheerde Microsoft AD forest

aanmelden versus authenticatie

hoewel de termen aanmelden en authenticatie vaak door elkaar worden gebruikt,hebben ze verschillende betekenissen in de context van Windows-beveiliging. Logondescribes het proces dat plaatsvindt op het systeem dat een gebruiker toegang krijgt to.In daarentegen wordt verificatie uitgevoerd door de computer waarop het gebruikersaccount zich bevindt.

wanneer u een lokaal account gebruikt om in te loggen op een machine, worden zowel aanmelding als verificatie afgehandeld door de doelmachine. In een actieve Directoryomgeving is het vaker gebruikelijk om een domeingebruiker te gebruiken om in te loggen. In dat geval wordt de aanmelding afgehandeld door de doelmachine, terwijl de authenticatie wordt uitgevoerd door een domeincontroller.

voor authenticatie kan een client eitherKerberos of NTLM gebruiken .Zodra een client zich aanmeldt, moet de doelmachine de aanmelding verwerken.Afhankelijk van het logon-type dat de client heeft aangevraagd, kan dit extra interactie met domeincontrollers vereisen met behulp van protocollen zoals Kerberos, NTLM,LDAP ,RPC of SMB .

omdat authenticatie en verwerking van logons verschillende protocollen vereisen, is het nuttig om onderscheid te maken tussen de twee concepten bij het identificeren van de rightfirewall configuratie.

veelvoorkomende use cases

de volgende secties beschrijven veelvoorkomende use cases voor het benaderen van beheerde Microsoft AD en laten zien welke firewallregels u moet configureren voor elke use case.

als u niet van plan bent beheerde Microsoft AD te integreren met een actieve map op locatie, hoeft u alleen het eerste gedeelte van dit artikel te lezen,waarbij u vanuit uw VPC toegang krijgt tot beheerde Microsoft AD. Als u van plan bent een vertrouwensrelatie te creëren tussen beheerde Microsoft AD en een on-premises ActiveDirectory, is het hele artikel van toepassing.

u kunt logboeken van firewallregels gebruiken om te analyseren of er extra poorten nodig zijn. Omdat de geïmporteerde weigeringsregel logging is uitgeschakeld, moet u eerst een aangepaste firewallregel met lage prioriteit maken die al het inkomende verkeer weigert, maar firewalllogging heeft ingeschakeld. Met deze regel op zijn plaats zorgt elke mislukte verbindingspoging ervoor dat een logboekvermelding wordt gepubliceerd naar Stackdriver. Aangezien firewallregels een aanzienlijke hoeveelheid logboeken kunnen produceren, kunt u overwegen om firewall-logboekregistratie opnieuw uit te schakelen zodra u uw analyse hebt voltooid.

toegang krijgen tot beheerde Microsoft AD vanuit uw VPC

wanneer u het standaardnetwerk gebruikt om beheerde Microsoft AD te implementeren, is geen verdere configuratie nodig om VM ‘ s in de VPC toegang te geven tot Active Directory.

als u uw VPC-configuratie of firewallregels hebt aangepast, moet u ervoor zorgen dat uw firewallconfiguratie nog steeds communicatie toestaat met beheerde Microsoft AD. De volgende secties beschrijven firewallregels die u mogelijk moet maken.

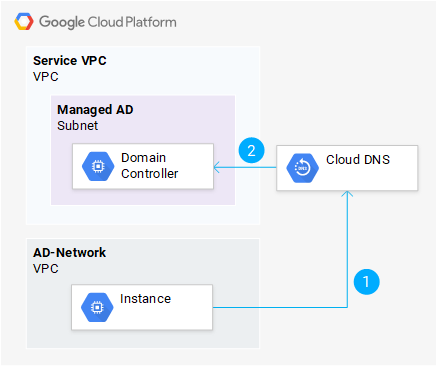

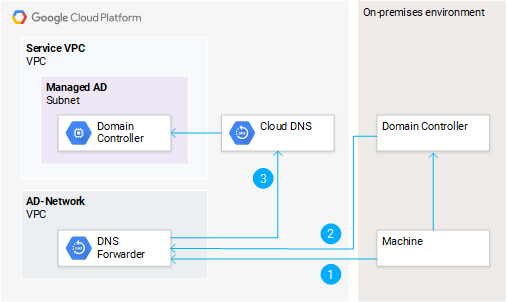

Domain name resolution

wanneer een VM een DNS-naam probeert om te zetten, wordt niet direct een domaincontroller opgevraagd. In plaats daarvan wordt de DNS-query verzonden naar de metadataserver, de standaard DNS-server die is geconfigureerd voor VM ‘ s van de rekenmachine. De metadata server danforwards de query naar een Cloud DNS privateDNS forwarding zone gemaakt door beheerde Microsoft AD. Deze doorstuurzone stuurt de query vervolgens door naar de juiste domeincontroller.

u hoeft geen firewallregels in te stellen om deze use case in te schakelen.Communicatie naar Cloud DNS (1) wordt altijd goedgekeurd voor VM ‘ s in een VPC en beheerde Microsoft AD staat standaard toe om verzonden DNS-verzoeken van Cloud DNS Cloud DNS(2).

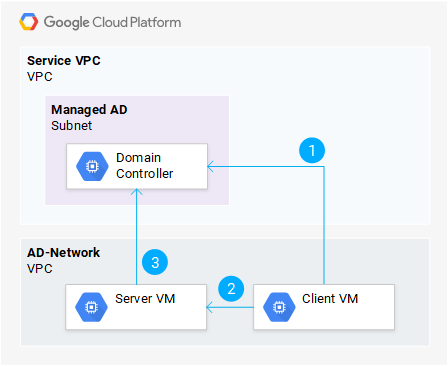

authenticatie bij een VM met behulp van Kerberos

een gebruiker die bij een VM is aangemeld, heeft mogelijk toegang nodig tot een service die door een andere VM wordt geleverd. Een gebruiker kan bijvoorbeeld proberen een RDP-verbinding te openen,toegang te krijgen tot een bestandsdeling of toegang te krijgen tot een HTTP-bron waarvoor verificatie is vereist.

om een gebruiker toe te staan zich aan te melden bij de server VM met Kerberos, moet de client VM eerst een geschikt Kerberos-ticket verkrijgen van een van de beheerde Microsoft AD-controllers.

om VMs in staat te stellen authenticatie bij een andere VM met behulp van Kerberos, moet de volgende communicatie worden toegestaan door firewallregels:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

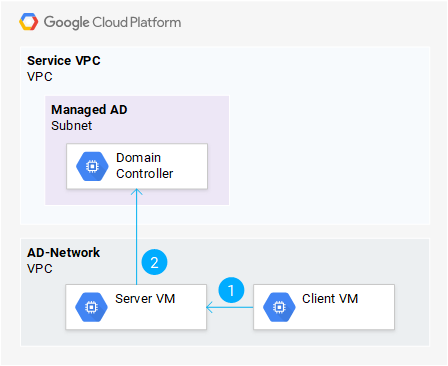

authenticatie bij een VM met behulp van NTLM

hoewel Windowsprefers Kerberos over NTLM in de meeste gevallen, clients kunnen af en toe terugvallen op het gebruik van NTLM voor authenticatie. NTLM vertrouwt op pass-through-verificatie en vereist daarom dat de server communiceert met een van de beheerde Microsoft AD-domeincontrollers om de gebruiker te verifiëren.

om VM ’s in staat te stellen andere VM’ s met NTLM te authenticeren, moet de volgende communicatie worden toegestaan door firewallregels:

| actie | van | naar | protocollen | |

|---|---|---|---|---|

| 1 | toestaan | Client VM | Server VM | Protocol gebruikt om toegang te krijgen tot VM, zoals HTTP (TCP/80, TCP/443) of RDP (TCP/3389) |

| 2 | toestaan | client VM | beheerd Microsoft Ad subnet | zie aanmeldingen verwerken. |

aanmelding bij en verwerking van domeinen

om als domeinlid te kunnen werken en aanmeldingen van gebruikers te verwerken, moet een machine kunnen communiceren met Active Directory. De exacte set van gebruikte protocollen hangt af van het aanmeldingstype dat individuele clients vragen. Om alle commonscenarios te ondersteunen, moet u de volgende combinatie van protocollen toestaan.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe volgende protocollen:

| Actie | Van | Voor | Protocollen worden | |

|---|---|---|---|---|

| 1 | Toestaan | Server VM | Managed Microsoft AD subnet | Kerberos-wachtwoord wijzigen (UDP/464, TCP/464) Secure LDAP (TCP/636, TCP/3269) |

Beheer van Managed Microsoft AD

U moet gebruik maken van adomain-kwam VMto beheren Beheerde Microsoft ADVERTENTIE. Om tools zoals Active Directory Administrative Center op deze VM te gebruiken, moet de VM ook toegang hebben tot de Active Directory webservices die worden blootgesteld door beheerde Microsoft Ad domaincontrollers.

| Actie | Van | Voor | Protocollen worden | |

|---|---|---|---|---|

| 1 | Toestaan | Admin-VM | Managed Microsoft AD subnet | AD van Web Services (TCP/9389) |

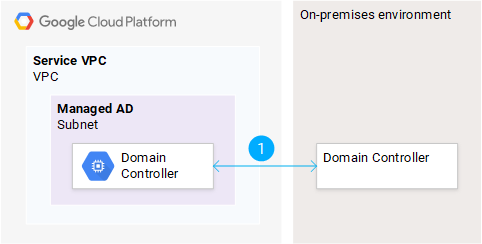

het Aansluiten van Managed Microsoft ADVERTENTIE aan een lokale Active Directory

om verbinding Te maken Beheerde Microsoft ADVERTENTIE aan een lokale Active Directory, u moeten maken van een vertrouwensrelatie tussen de bossen. Bovendien, je moet enableDNS naamresolutie tussen Google Cloud en uw on-premises omgeving.

Vertrouwenscreatie en verificatie

om een forest-vertrouwensrelatie te maken en te verifiëren, moeten de beheerde Microsoft ADdomain-controllers en de hoofddomeincontrollers van uw on-premises forestmust in staat zijn om bidirectioneel te communiceren.

om vertrouwenscreatie en-verificatie mogelijk te maken, configureert u uw on-premises firewallzodat het in-en uitstappen van verkeer dat overeenkomt met deze kenmerken mogelijk is:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

beheerde Microsoft AD is vooraf geconfigureerd om verkeer toe te staan dat overeenkomt met deze kenmerken, zodat u geen extra firewallregels hoeft te configureren op Google Cloud.

het oplossen van DNS-namen van Google Cloud vanuit on-premises

Er zijn twee manieren waarop u on-premises machines kunt toestaan om DNS-namen op te lossen in beheerde Microsoft AD: DNS-delegatie en voorwaardelijke DNS-forwarding.

DNS-delegatie

het DNS-domein dat door beheerde Microsoft AD wordt gebruikt, kan een subdomein zijn van het DNS-domein dat on-premises wordt gebruikt. Bijvoorbeeld, je zou kunnen gebruiken cloud.example.com forManaged Microsoft AD tijdens het gebruik example.com op het terrein. U kunt upDNS delegeren Instellen om klanten op locatie toe te staan de DNS-namen van Google Cloud resources op te lossen.

bij het gebruik van DNS-delegatie, probeert u eerst de DNS-naam van aGoogle Cloud resource op te lossen op een on-premises DNS-server. De DNSserver stuurt vervolgens de client naar Cloud DNS, die op zijn beurt de vraag doorstuurt naar een van uw beheerde Microsoft AD domeincontrollers.

Het blootstellen van Cloud-DNS aan on-premises netwerken vereist het aanmaken en binnenkomend serverbeleid.Hiermee wordt een binnenkomend IP-adres voor doorstuurserver gemaakt dat deel uitmaakt van uw VPC.

om het doorstuuradres van on-premises te gebruiken, configureert u uw on-premisesfirewall om uitgaand verkeer toe te staan dat overeenkomt met de onderstaande kenmerken.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

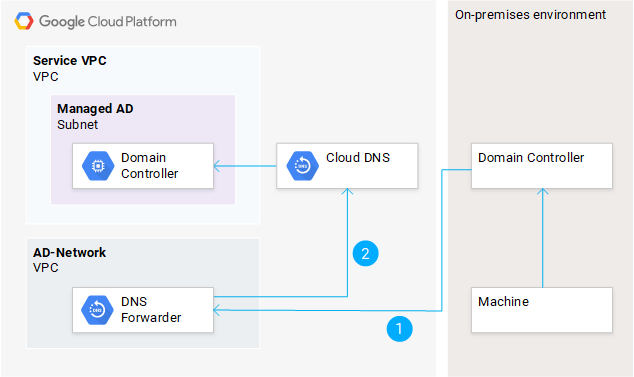

Conditional DNS forwarding

het DNS-domein dat door beheerde Microsoft AD wordt gebruikt, is mogelijk geen subdomein van het DNS-domein dat op locatie wordt gebruikt. U kunt bijvoorbeeldcloud.example.com forManaged Microsoft AD gebruiken terwijl u corp.example.local on premises gebruikt.

in scenario ‘ s waarin de DNS-domeinen niet gerelateerd zijn, kunt u voorwaardelijke DNSforwarding instellen in uw on-premises Active Directory DNS. Alle query ‘ s die overeenkomen met de DNS-naam die wordt gebruikt door beheerde Microsoft AD worden vervolgens doorgestuurd naar Cloud DNS.

om conditional DNS forwarding te gebruiken, moet u aDNS-beleid instellen dat inkomende DNS forwarding eerst inschakelt. Om het resulterende doorstuuradres van on premises te gebruiken, configureert u uw on-premises firewall om uitgangen toe te staan die overeenkomen met de kenmerken hieronder.

| actie | van | naar | protocollen | |

|---|---|---|---|---|

| 1 | toestaan | on-premises AD | DNS doorsturen IP-adres | DNS (UDP/53, TCP/53) |

maak aan de Google Cloud-kant een firewallregel aan om het inkomende verkeer aan te passen aan deze criteria.

u hoeft geen firewallregels in te stellen om de communicatie van de DNS-doorstuurserver naar Cloud DNS (2) mogelijk te maken.

het oplossen van on-premises DNS-namen vanuit Google Cloud

beheerde Microsoft AD maakt gebruik van voorwaardelijke DNS-forwarding om DNS-namen op te lossen in uw on-premises forest. Als u clients die in Google Cloud draaien ook DNS-namen wilt laten oplossen die worden beheerd door een on-premise Active Directory, annuleert u een private forwarding zone includ DNS DNS die query ‘ s doorstuurt naar on-premise domeincontrollers.

om het oplossen van on-premises DNS-namen vanuit Google Cloud mogelijk te maken, configureer uw on-premises firewall om het binnendringen van verkeer mogelijk te maken volgens de volgende tabel.

| Actie/th> | Van | Voor | Protocollen worden | |

|---|---|---|---|---|

| 1 | Toestaan | Managed Microsoft AD | intern AD | DNS (UDP/53, TCP/53) |

| 2 | Toestaan | Cloud DNS (35.199.192.0/19) | On-premises AD | DNS (UDP/53, TCP/53) |

Google Cloud staat standaard een overeenkomstige uitgang toe.

toegang krijgen tot beheerde Microsoft AD resources on premises

als het beheerde Microsoft AD forest is ingesteld om uw on-premises forest te vertrouwen,wilt u mogelijk dat gebruikers en machines on-premises toegang hebben tot resources in het beheerde Microsoft AD forest.

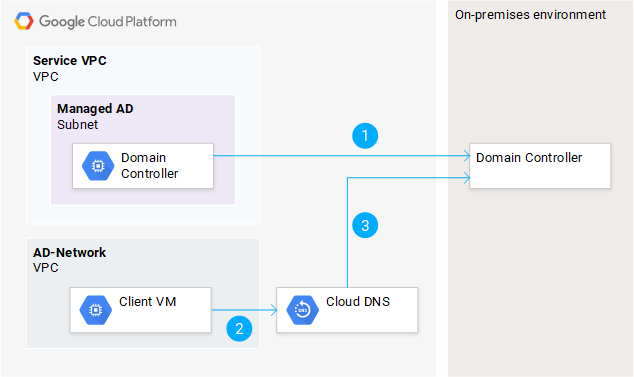

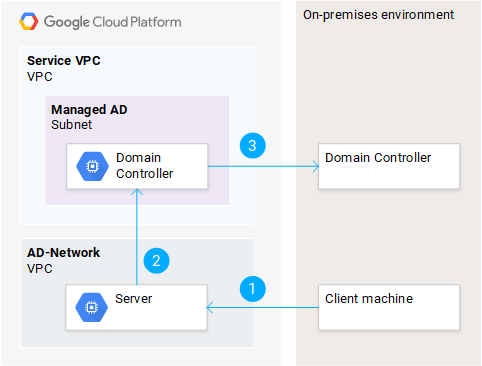

authenticatie bij een VM van on-premises met behulp van Kerberos

een gebruiker die is aangemeld bij een on-premises machine kan toegang nodig hebben tot een service die wordt geleverd door een VM die draait op Google Cloud en lid is van aManaged Microsoft AD forest. Een gebruiker kan bijvoorbeeld proberen een RDPconnection te openen, toegang te krijgen tot een bestandsdeling of toegang te krijgen tot een HTTP-bron waarvoor authenticatie vereist is.

om gebruikers in staat te stellen zich aan te melden bij de server VM met Kerberos, moet de clientmachine een geschikt Kerberos-ticket verkrijgen. Dit vereist communicatie met een van de on-premises domeincontrollers, evenals met een van de beheerde Microsoft AD domeincontrollers.

om on-premises VM ‘ s in staat te stellen te authenticeren met behulp van Kerberos, configureert u uw on-premises firewall om het volgende uitgangs verkeer toe te staan.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

aan de Google Cloud-kant, maak firewallregels om inkomend verkeer voor (1) en (2) uit te schakelen. Verkeer naar beheerde Microsoft AD(3) is standaard toegestaan.

verificatie bij een VM van on-premises met behulp van NTLM

wanneer NTLM wordt gebruikt om een gebruiker van een on-premises Active Directoryforest te verifiëren bij een server-VM die is aangesloten bij een beheerd Microsoft AD forest, moeten de beheerde Microsoft AD domeincontrollers communiceren met de on-premises domeincontrollers.

om on-premises VM ‘ s in staat te stellen te authenticeren met behulp van NTLM, configureer uw on-premises firewall om het in-en uitstappen van verkeer als volgt mogelijk te maken.

| actie | van | naar | protocollen | |

|---|---|---|---|---|

| 1 | toestaan | Client machine (on-premises) | Server VM (Google Cloud) | Protocol gebruikt door toepassing, zoals HTTP (TCP/80, TCP/443) of RDP (TCP/3389) |

| 2 | toestaan | server VM | beheerd Microsoft Ad subnet | zie aanmeldingen verwerken. |

| 3 | toestaan | beheerd Microsoft AD subnet | on-premises AD | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

aan de Google Cloud kant, firewallregels aanmaken topermit inkomend verkeer voor (1). Uitgang verkeer voor (2) en (3) is standaard toegestaan.

aanmeldingen verwerken voor gebruikers van het on-premises forest

om een aanmelding voor een gebruiker van het on-premises forest te verwerken, moet een VM in staat zijn om te interageren met de on-premises Active Directory. De exacte set van gebruikte Protocols is afhankelijk van het logon-type dat de client heeft aangevraagd. Om alle gangbare scenario ‘ s te ondersteunen, configureert u uw on-premises firewall om het binnendringen van verkeer mogelijk te maken dat overeenkomt met deze kenmerken.

| Actie | Van | Voor | Protocollen worden | |

|---|---|---|---|---|

| 1 | Toestaan | Server VM (Google Cloud) | intern AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP-GC (TCP/3268) |

Afhankelijk van uw exacte gebruik van het geval, wilt u wellicht ook om de followingprotocols.

- Kerberos password change (UDP/464, TCP/464)

- Secure LDAP (TCP/636, TCP/3269)

aan de beheerde Microsoft AD-zijde wordt het bijbehorende uitgangs-verkeer standaard toegestaan.

bij beheer VM ‘ s is het mogelijk niet van plan om aanmeldingen van gebruikers van het on-premises forest toe te staan. Een activiteit die u waarschijnlijk moet uitvoeren opadministratieve VM ‘ s is echter het beheren van groepslidmaatschappen. Wanneer u theobject picker gebruikt om een gebruiker of groep te verwijzen naar uw on-premises forest, heeft theobject picker toegang nodig tot de on-premises domeincontrollers. Voor dit werk vereist de administratieve VM dezelfde toegang tot uw actieve Directory domeincontrollers op locatie als voor het verwerken van aanmeldingen voor gebruikers van het on-premises forest.

toegang tot on-premises Active Directory-bronnen vanuit Google Cloud

als uw on-premises forest is ingesteld om het beheerde Microsoft AD forest te vertrouwen,wilt u mogelijk dat gebruikers uit het beheerde Microsoft AD forest toegang hebben tot on-premises-bronnen.

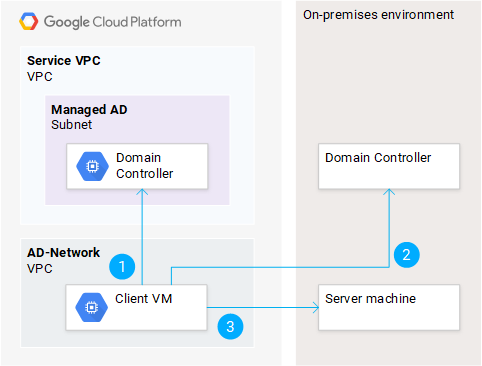

authenticatie bij een on-premises VM met Kerberos

een gebruiker die is aangemeld bij een VM die draait op Google Cloud en die lid is van het beheerde Microsoft AD forest heeft mogelijk toegang nodig tot een service die wordt geleverd door een on-premises machine die lid is van uw on-premises forest.De gebruiker kan bijvoorbeeld proberen een RDP-verbinding te openen, toegang te krijgen tot een fileshare of toegang te krijgen tot een HTTP-bron waarvoor verificatie is vereist.

om de gebruiker in staat te stellen zich te authenticeren bij de on-premises machine met Kerberos, moet de VM een geschikt Kerberos-ticket verkrijgen. Dit vereist eerst communicatie met een van de beheerde Microsoft AD controllers en vervolgens met on-premises domeincontrollers.

om on-premises VM ‘ s in staat te stellen te authenticeren met Kerberos, configureer uw on-premises firewall om inkomend verkeer toe te staan dat overeenkomt met de kenmerken hieronder.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by toepassing, zoals HTTP (TCP/80, TCP/443) of RDP (TCP/3389) |

aan de Google Cloud-kant, wordt overeenkomstig uitgangs-verkeer standaard toegestaan.

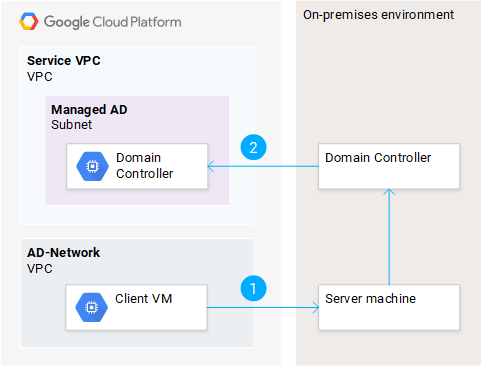

authenticatie bij een on-premises VM met behulp van NTLM

wanneer NTLM wordt gebruikt om een gebruiker te authenticeren van het beheerde Microsoft AD forest naar een servermachine die is verbonden met uw on-premisedomain-controllers, moeten de on-premisedomain-controllers kunnen communiceren met de beheerde Microsoft AD-domeincontrollers:

om on-premises VM ‘ s in staat te stellen te authenticeren met behulp van Kerberos, configureer uw on-premises firewall om het in-en uitstappen van verkeer toe te staan dat overeenkomt met deze kenmerken.

| Actie | Van | Voor | Protocollen worden | |

|---|---|---|---|---|

| 1 | Toestaan | Client VM (Google Cloud) | Server-machine (on-premises) | Protocol dat wordt gebruikt door een toepassing, bijvoorbeeld HTTP (TCP/80, TCP/443) of RDP (TCP/3389) |

| 2 | Toestaan | intern AD | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Op de Google Cloud kant, uitgaand verkeer voor (1) en het binnendringen van het verkeer voor(2) is toegestaan door standaard.

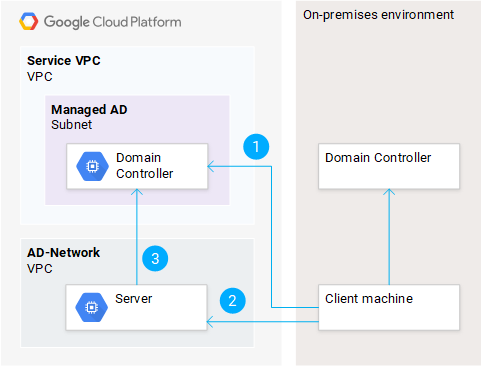

aanmeldingsgegevens verwerken voor gebruikers van het beheerde Microsoft AD forest

om een aanmelding voor een gebruiker van het beheerde Microsoft AD forest te verwerken, moet een machine die on-premises werkt, kunnen communiceren met beheerde Microsoft ADdomain-controllers. De exacte set van gebruikte protocollen is afhankelijk van het logon-type dat de client heeft aangevraagd. Om alle gangbare scenario ‘ s te ondersteunen, moet u de volgende combinatie van protocollen toestaan.

| Actie | Van | Voor | Protocollen worden | |

|---|---|---|---|---|

| 1 | Toestaan | Server-machine (on-premises) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP-GC (TCP/3268) |

Afhankelijk van uw exacte gebruik van het geval, wilt u wellicht ook om vergunning de volgende protocollen.

- Kerberos password change (UDP/464, TCP/464)

- Secure LDAP (TCP/636, TCP/3269)

zorg ervoor dat uw on-premise firewalls uitgangs-verkeer toestaan dat aan deze kenmerken voldoet. U hoeft geen firewall regels inGoogle Cloud configureren om overeenkomstige inkomende verkeer toManaged Microsoft AD in te schakelen.

op beheermachines is het mogelijk niet van plan om aanmeldingen van gebruikers van het beheerde Microsoft AD forest toe te staan. Een activiteit die je waarschijnlijk moet uitvoeren opadministratieve machines is het beheren van groepslidmaatschappen. Wanneer u de objectkiezer gebruikt om te verwijzen naar een gebruiker of groep van de beheerde Microsoft ADforest, dan heeft de objectkiezer toegang nodig tot de beheerde Microsoft ADdomain-controllers. Om dit te laten werken, vereist de beheermachine dezelfde toegang tot de beheerde Microsoft AD-domeincontrollers als voor het verwerken van aanmeldingen voor gebruikers van het beheerde Microsoft AD-forest.