řadiče domény provozované službou Managed Service pro Microsoft Active Directory odhalují řadu služeb, včetně LDAP, DNS, Kerberos a RPC. V závislosti na vašich případech použití mohou virtuální stroje (VM) nasazené v cloudu Google, stejně jako stroje běžící v prostorách, potřebovat přístup k těmto službám, aby mohli využít služby ActiveDirectory.

Chcete-li snížit plochu útoku řadičů domény a VM, měli byste použítfirewally zakázat jakoukoli síťovou komunikaci, která není striktně vyžadována.Tento článek popisuje, jak konfigurovat brány firewall tak, aby ubytovat společné ActiveDirectory případy použití, zatímco znemožňující další síťové komunikace.

- Logon versus authentication

- Běžné případy použití

- přístup ke spravované Microsoft AD z VPC

- rozlišení názvu domény

- ověření VM pomocí Kerberos

- Ověřování VM pomocí NTLM

- Domény spojování a zpracování přihlášení

- Správa Podařilo Microsoft AD

- Připojení Spravované Microsoft REKLAMU na služby Active Directory v prostorách

- vytváření a ověřování důvěry

- Řešení Google Cloud DNS jména na-prostor

- delegování DNS

- Podmíněné DNS přesměrování

- řešení názvů DNS v areálu z Google Cloud

- Přístup Podařilo Microsoft AD zdroje ze na prostor

- Ověřování VM od místního pomocí protokolu Kerberos

- Ověřování VM od místního pomocí NTLM

- Zpracování přihlášení pro uživatele v prostorách lesa

- Přístup k on-premises Active Directory zdrojů ze služby Google Cloud

- Ověřování v prostorách VM pomocí protokolu Kerberos

- Ověřování v prostorách VM pomocí NTLM

- Zpracování přihlášení pro uživatele Spravovaných Microsoft AD forest

Logon versus authentication

zatímco pojmy přihlášení a autentizace se často používají zaměnitelně, mají v kontextu zabezpečení systému Windows různé významy. Logonpopisuje proces, ke kterému dochází v systému, ke kterému uživatel získává přístup to.In naproti tomu ověřování provádí počítač, na kterém je umístěn účet uživatele.

při použití místního účtu pro přihlášení k počítači, jak přihlášení aauthentication jsou zpracovány cílového počítače. V aktivním Directoryenvironment, je častější používat uživatele domény k přihlášení. V tomto případě je přihlášení zpracováváno cílovým strojem, zatímco autentizaci provádí řadič domény.

pro ověření může klient použít buďterkerberos nebo NTLM .Jakmile klient ověřuje, cílový počítač musí zpracovat přihlášení.V závislosti na přihlašovací typu klient požadoval, to by mohlo vyžadovat additionalinteraction s řadiči domény pomocí protokolů, jako je Kerberos, NTLM,LDAP ,RPC ,nebo SMB .

Protože ověřování a zpracování přihlášení vyžadují různé protokoly, ishelpful rozlišovat mezi dvěma pojmy při identifikaci rightfirewall konfigurace.

Běžné případy použití

následující části popisují běžné případy použití accessingManaged Microsoft AD a show, která pravidla brány firewall, musíte konfigurovat foreach případ použití.

Pokud nemáte v plánu integrovat Podařilo Microsoft AD s on-premisesActive Adresáři, stačí si přečíst první část tohoto článku,Přístup k Spravované Microsoft AD z vašeho VPC. Pokud máte v úmyslu vytvořit vztah důvěryhodnosti mezi spravovanou reklamou společnosti Microsoft a místní aktivitou, platí celý článek.

můžete použít protokoly pravidel brány firewall toanalyzovat, pokud mohou být vyžadovány další porty. Protože pravidlo odepřít vniknutí je zakázáno, musíte nejprve vytvořit vlastní pravidlo brány firewall s nízkou prioritou, které popírá veškerý vstup, ale má povoleno protokolování brány firewall. S thisrule na místě, jakýkoli neúspěšný pokus o připojení způsobí, že položka protokolu bepublished na Stackdriver. Jako pravidla brány firewall mohou produkovat značném objemu kulatiny, zvažte zakázání protokolování brány firewall znovu, jakmile jste dokončili analýzu.

přístup ke spravované Microsoft AD z VPC

Pokud použijete výchozí síť k nasazení Microsoft AD, není nutná žádná další konfigurace, aby VMs VPC umožnil přístup k Active Directory.

Pokud jste upravili své VPC konfigurace nebo pravidla brány firewall, mustensure vaší konfigurace brány firewall stále umožňuje komunikaci withManaged Microsoft AD. Následující části popisují pravidla firewallumožná budete muset vytvořit.

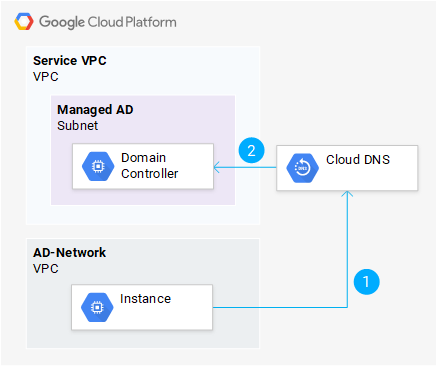

rozlišení názvu domény

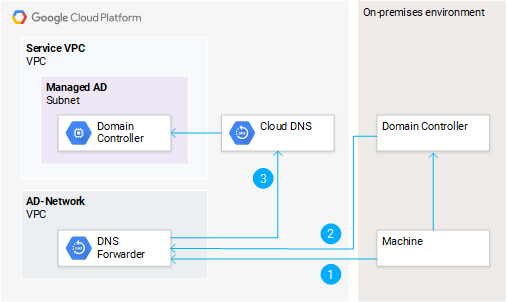

Když se VM pokusí vyřešit název DNS, nezpochybňuje přímo domaincontroller. Místo toho je dotaz DNS odeslán na server metadat, což je server DNS default nakonfigurovaný pro VMs Compute Engine. Server metadat pak předá dotaz do cloudové zóny DNS privateDNS forwarding vytvořené společností Microsoft AD. Tato předávací zóna pak předá dotaz příslušnému řadiči domény.

nemusíte konfigurovat pravidla brány firewall povolit tento případ použití.Komunikace s Cloud DNS (1) je vždy povolena pro VMs ve VPC a spravovaná reklama společnosti Microsoft ve výchozím nastavení povoluje požadované DNS z Cloud DNS Cloud DNS(2).

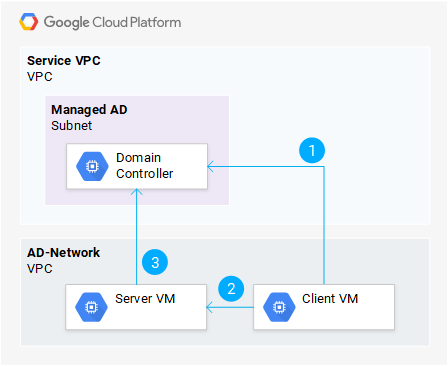

ověření VM pomocí Kerberos

uživatel, který se přihlásil k jednomu VM, může vyžadovat přístup ke službě poskytované jiným VM. Uživatel se může například pokusit otevřít připojení RDP, přistupovat ke sdílení souborů nebo přistupovat k prostředku HTTP, který vyžaduje ověření.

Chcete-li uživateli umožnit autentizaci k serveru VM pomocí Kerberos, klient VMhas nejprve získat příslušný lístek Kerberos od jednoho z kontrolerů reklam společnosti Microsoft.

povolit VMs k ověření do druhé pomocí protokolu Kerberos, followingcommunication musí být povoleno podle pravidla brány firewall:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

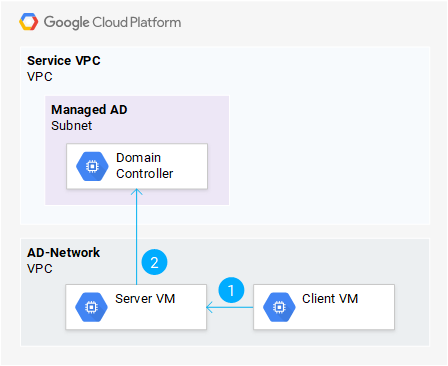

Ověřování VM pomocí NTLM

i když Windowsprefers Kerberos přes protokol NTLM ve většině případů, mohou klienti občas potřebují používat NTLM forauthentication. NTLM se opírá o ověřování průchodem, a proto vyžaduje, aby server komunikoval s jedním z kontrolerů domény Microsoft AD pro ověření uživatele.

povolit VMs k ověření dalších VMs pomocí NTLM, followingcommunication musí být povoleno podle pravidla brány firewall:

| Akce | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | Klienta VM | Server VM | Protokol používaný pro přístup VM, jako je HTTP (TCP/80, TCP/443) nebo RDP (TCP/3389) |

| 2 | Povolit | Klienta VM | Podařilo Microsoft AD podsítě | Viz zpracování přihlášení. |

Domény spojování a zpracování přihlášení

fungovat jako člen domény a proces přihlášení z uživatelů, stroj musí být schopen komunikovat s Active Directory. Přesná sada použitých protokolůzávisí na typu přihlášení, který jednotliví klienti požadují. Podporovat všechny společnéscénáře, měli byste povolit následující kombinaci protokolů.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe následující protokoly:

| Akce | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | Server VM | Podařilo Microsoft AD podsítě | Kerberos změnit heslo (UDP/464, TCP/464) Secure LDAP (TCP/636, TCP/3269) |

Správa Podařilo Microsoft AD

musíte použít domény-spojené VMto spravovat Podařilo Microsoft AD. Používat nástroje, jako je Aktivní DirectoryAdministrative Centrum na této VM, VM musí být také schopni přístup theActive Directory Web Services vystavena Podařilo Microsoft AD řadiče.

| Akce | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | Admin VM | Podařilo Microsoft AD podsítě | AD Webových Služeb (TCP/9389) |

Připojení Spravované Microsoft REKLAMU na služby Active Directory v prostorách

připojit Spravované Microsoft REKLAMU na místní služby Active Directory, budete muset vytvořit vztah důvěryhodnosti mezi doménovými strukturami. Kromě toho byste měli povolit rozlišení názvů mezi Google Cloud a vaším místním prostředím.

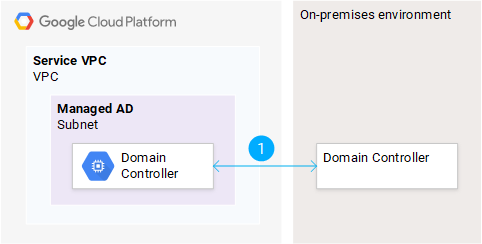

vytváření a ověřování důvěry

aby bylo možné vytvořit a ověřit důvěru lesa, spravované řadiče Microsoft ADdomain a řadiče kořenové domény vašeho místního forestmusí být schopny obousměrně komunikovat.

umožnit vytvoření důvěryhodnosti a ověřování, nakonfigurujte v prostorách firewallto povolení ingress a egress traffic, který splňuje tyto vlastnosti:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445 TCP/445) |

Podařilo Microsoft AD je předem nakonfigurován k povolení provozu odpovídající thesecharacteristics, takže nemusíte konfigurovat další bránu firewall pravidla onGoogle Cloud.

Řešení Google Cloud DNS jména na-prostor

Existují dva způsoby, jak lze povolit na-prostory, stroje, aby překládat názvy DNS inManaged Microsoft AD: DNS delegace a podmíněné DNS přesměrování.

delegování DNS

doména DNS používaná Managed Microsoft AD může být subdoménou domény theDNS používané v areálu. Můžete například použít cloud.example.com forManaged Microsoft AD při používání example.com na místě. Chcete-li povolit on-premisesclients vyřešit názvy DNS zdrojů Google Cloud, můžete nastavit delegování upDNS.

při použití delegování DNS se pokusí vyřešit název DNS zdroje aGoogle Cloud nejprve dotaz na místní server DNS. DNSserver pak přesměruje klienta na Cloud DNS, který pak předá therequest jednomu z vašich spravovaných řadičů domény Microsoft AD.

vystavení cloudového DNS místním sítím vyžaduje politiku vytváření a příchozího serveru.Tím se vytvoří IP adresa pro příchozí předávání, která je součástí vašeho VPC.

Chcete – li použít adresu zasílatele z provozovny, nakonfigurujte svůj provoz na premisesfirewall tak, aby umožňoval výstupní provoz, který odpovídá níže uvedeným charakteristikám.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445 TCP/445) |

Podmíněné DNS přesměrování

DNS domény používá Spravované Microsoft AD nemusí být subdomény theDNS domény použity na místě. Můžete například použítcloud.example.com forManaged Microsoft AD při použití corp.example.local v prostorách.

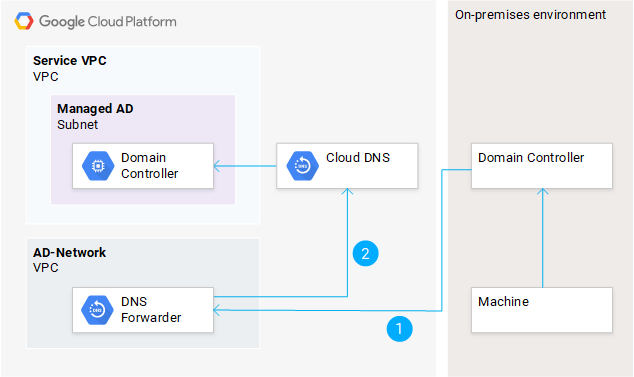

ve scénářích, kde domény DNS nesouvisejí, můžete nastavit podmíněné DNSforwarding ve vašem areálu Active Directory DNS. Všechny dotazy, které odpovídají názvu DNS používanému spravovanou reklamou Microsoft, budou poté předány Cloud DNS.

Chcete-li použít podmíněné DNS přesměrování, musíte nastavit aDNS politiku, která umožňuje příchozí DNS forwardingfirst. Použít výsledná souprava adresu od v prostorách, konfigurovat youron-prostor brány firewall pro povolení výstupního provozu, který odpovídá characteristicsbelow.

| Akce | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | V prostorách AD | DNS přesměrování adresy IP | DNS (UDP/53, TCP/53) |

Na Google Cloud straně, vytvořit pravidlo brány firewall topermit vniknutí provoz odpovídající těmto kritériím.

nemusíte konfigurovat pravidla brány firewall povolit komunikaci z theDNS Dopravce na Cloud DNS (2).

řešení názvů DNS v areálu z Google Cloud

spravovaná Microsoft AD používá podmíněné přesměrování DNS k vyřešení názvů DNS ve vašem místním lese. Také umožňují klientům běží v Google Cloud voblasti názvy DNS, které jsou spravovány pomocí služby Active Directory v prostorách, vzbudit privátní forwarding zone inCloud DNS DNS, který předává dotazy do místního řadiče domény.

povolit řešení v prostorách názvy DNS od Google Cloud, configureyour v prostorách brány firewall povolit vniknutí provoz dle následující tabulky.

| Akce/th> | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | Podařilo Microsoft AD | V prostorách AD | DNS (UDP/53, TCP/53) |

| 2 | Povolit | Cloud DNS (35.199.192.0/19) | V prostorách AD | DNS (UDP/53, TCP/53) |

Google Cloud umožňuje odpovídající výstup trafficby default.

Přístup Podařilo Microsoft AD zdroje ze na prostor

Pokud Spravované Microsoft AD lesa, je nastavit důvěru místního lesa,možná budete chtít, v prostorách uživatele a stroje, aby mohli získat přístup k prostředkům v Řízené Microsoft AD lesa.

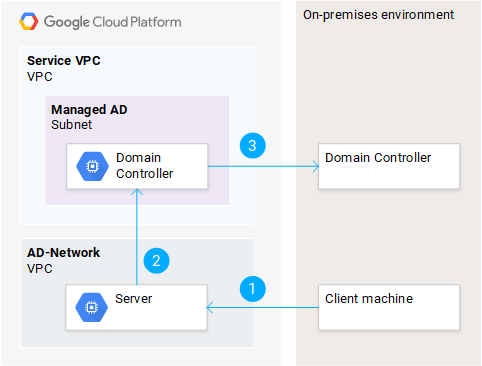

Ověřování VM od místního pomocí protokolu Kerberos

uživatel, který je přihlášen do místního stroje mohou vyžadovat přístup k aservice poskytována VM, který běží na Google Cloudu a je členem aManaged Microsoft AD lesa. Například, uživatel se může pokusit otevřít RDPconnection, přístup ke sdílení souborů, nebo přístup k prostředku HTTP, který requiresauthentication.

aby se uživatelé mohli autentizovat na serveru VM pomocí Kerberos, musí klientský stroj získat příslušný lístek Kerberos. To vyžaduje komunikaci s jedním z místních řadičů domén, stejně jako s jedním ze spravovaných řadičů domény Microsoft AD.

povolit on-premises Vm k ověřování pomocí protokolu Kerberos nakonfigurovat youron-prostor brány firewall povolit následující výstupního provozu.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

na straně Google Cloud vytvořte pravidla firewallu, která budou zasahovat do provozu pro (1) a (2). Výstup provozu do spravované reklamy Microsoft (3) je ve výchozím nastavení povolen.

Ověřování VM od místního pomocí NTLM

Při použití ověřování NTLM k ověření uživatele z místního Aktivní Directoryforest na server, VM připojil k Řízené Microsoft AD lesa, theManaged Microsoft AD řadiče domény potřebují komunikovat s theon-prostor řadiče domény.

povolit v prostorách VMs ověření pomocí NTLM, konfigurovat youron-prostor brány firewall pro povolení ingress a egress traffic takto.

| Akce | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | Klientský počítač (on-premises) | Server VM (Google Cloud) | Protokol používaný aplikace, jako je HTTP (TCP/80, TCP/443) nebo RDP (TCP/3389) |

| 2 | Povolit | Server VM | Podařilo Microsoft AD podsítě | Viz zpracování přihlášení. |

| 3 | Povolit | Podařilo Microsoft AD podsítě | V prostorách AD | LDAP (UDP/389, TCP/389) SMB (UDP/445 TCP/445) |

Na Google Cloud straně, vytvořit pravidla brány firewall topermit ingress traffic pro (1). Výstupní provoz pro (2) a (3) je povolenve výchozím nastavení.

Zpracování přihlášení pro uživatele v prostorách lesa

proces přihlášení pro uživatele v prostorách lesa, VM musí být schopen komunikovat s služby Active Directory v prostorách. Přesná sada použitých protokolů závisí na typu logonu, který klient požadoval. Podporovat všechny běžné scénáře, konfigurovat youron-prostor brány firewall povolit vniknutí provoz, který odpovídá thesecharacteristics.

| Akce | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | Server VM (Google Cloud) | V prostorách AD podsítě | Kerberos (UDP/88, TCP/88) NTP (UDP/123) vzdálené volání procedur (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445 TCP/445) GC, LDAP (TCP/3268) |

v Závislosti na váš přesný případ použití, můžete také chtít povolit followingprotocols.

- Kerberos změnit heslo (UDP/464, TCP/464)

- Secure LDAP (TCP/636, TCP/3269)

Na Spravované Microsoft AD straně, odpovídající egress traffic je allowedby default.

Na správu VMs, možná není v plánu povolit přihlášení od uživatele theone-prostor lesa. Jednou z činností, kterou budete pravděpodobně muset vykonatadministrativní VM, je Správa členství ve skupině. Při každém použití objektu sběrač referenční uživatele nebo skupinu tvoří místního lesa, objektu sběrač bude vyžadovat přístup do místního řadiče domény. Pro tento do práce, administrativní VM vyžaduje stejný přístup k on-premisesActive Directory řadiče domény, protože by pro zpracování přihlášení pro usersof v prostorách lesa.

Přístup k on-premises Active Directory zdrojů ze služby Google Cloud

Pokud vaše místní les je nastaven tak, aby věřit Podařilo Microsoft AD lesa,pak budete chtít, uživatelé z Spravované Microsoft AD lesa, aby mohli toaccess na místní zdroje.

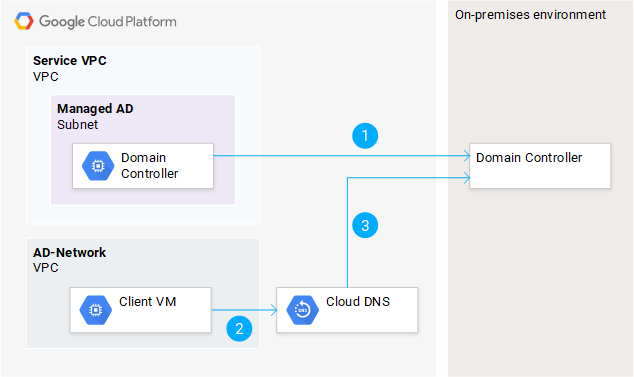

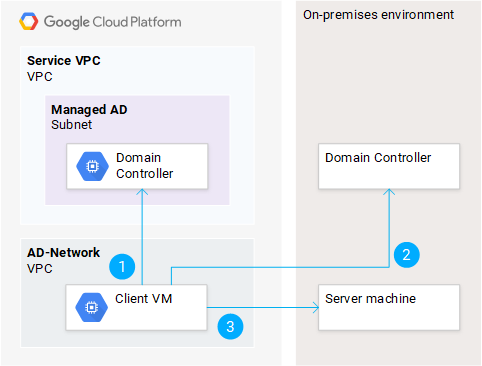

Ověřování v prostorách VM pomocí protokolu Kerberos

uživatel, který je přihlášen k VM běží na Google Cloud, a že je členka Podařilo Microsoft AD lesa, mohou vyžadovat přístup k serviceprovided tím, že v prostorách stroj, který je členem místního lesa.Uživatel se může například pokusit otevřít připojení RDP, přistupovat k sdílení souborů nebo přistupovat k prostředku HTTP, který vyžaduje ověření.

aby se uživatel mohl pomocí Kerberos autentizovat, musí theVM získat příslušný lístek Kerberos. To vyžaduje nejprve komunikaci s jedním ze spravovaných řadičů reklam společnosti Microsoft a poté s řadiči domén na místě.

povolit on-premises Vm k ověřování pomocí protokolu Kerberos nakonfigurovat youron-prostor brány firewall povolit vniknutí provoz, který odpovídá characteristicsbelow.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by aplikace, jako je HTTP (TCP/80, TCP/443) nebo RDP (TCP/3389) |

Na Google Cloud straně, odpovídající egress traffic je allowedby default.

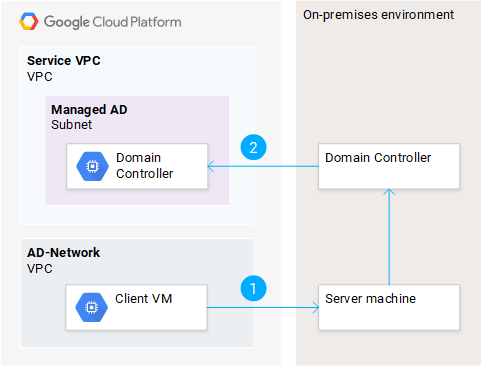

Ověřování v prostorách VM pomocí NTLM

Při použití ověřování NTLM k ověření uživatele z klientského Microsoft AD lesa toa počítače serveru, který je připojen do místního lesa, na premisedomain správci musí být schopni komunikovat s theManaged Microsoft AD řadiče domény:

povolit on-premises Vm k ověřování pomocí protokolu Kerberos nakonfigurovat youron-prostor brány firewall pro povolení ingress a egress traffic, který odpovídá thesecharacteristics.

| Akce | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | Klient VM (Google Cloud) | Serveru (on-premises) | Protokol používaný aplikace, například HTTP (TCP/80, TCP/443) nebo RDP (TCP/3389) |

| 2 | Povolit | V prostorách AD | Podařilo Microsoft AD podsítě | LDAP (UDP/389, TCP/389) SMB (UDP/445 TCP/445) |

Na Google Cloud straně, egress traffic pro (1) a ingress traffic pro(2) je povoleno default.

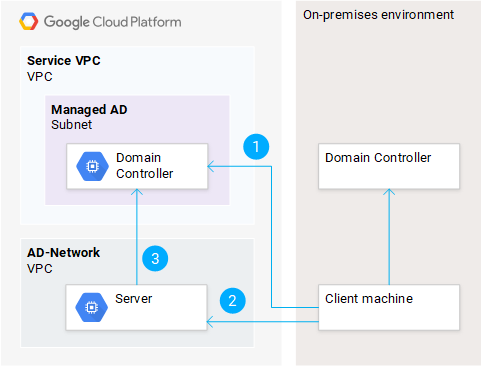

Zpracování přihlášení pro uživatele Spravovaných Microsoft AD forest

proces přihlášení pro uživatele Spravované Microsoft AD lesa, machinerunning v prostorách musí být schopen komunikovat se Podařilo Microsoft ADdomain řadiče. Přesná sada použitých protokolů závisí natyp logonu, který klient požadoval. Chcete-li podpořit všechny běžné scénáře, měli byste povolitnásledující kombinace protokolů.

| Akce | Protokoly | |||

|---|---|---|---|---|

| 1 | Povolit | Serveru (on-premises) | Podařilo Microsoft AD podsítě | Kerberos (UDP/88, TCP/88) NTP (UDP/123) vzdálené volání procedur (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445 TCP/445) GC, LDAP (TCP/3268) |

v Závislosti na váš přesný případ použití, můžete také chtít povolit následující protokoly.

- Kerberos změnit heslo (UDP/464, TCP/464)

- Secure LDAP (TCP/636, TCP/3269)

ujistěte Se, že vaše on-prostor brány firewall povolit výstup provoz, který matchesthese vlastnosti. Nemusíte konfigurovat žádná pravidla firewallu vgoogle Cloud, abyste umožnili odpovídající vstup do provozu nařízená reklama společnosti Microsoft.

na administrativních strojích možná neplánujete povolit logony od uživatelů spravovaného Microsoft AD forest. Jedna činnost, kterou pravděpodobně budete muset vykonatadministrativní stroje je Správa členství ve skupině. Kdykoli použijetevýběr objektů pro odkaz na uživatele nebo skupinu ze spravovaného Microsoft ADforest, bude výběr objektů vyžadovat přístup ke spravovaným řadičům Microsoft ADdomain. Pro tuto práci, administrativní stroj vyžaduje stejný přístup ke Spravované Microsoft AD řadiče domény, jako by forprocessing přihlášení pro uživatele Spravovaných Microsoft AD lesa.