controlerele de domeniu operate de Managed Service pentru Microsoft Active Directory expun o serie de servicii, inclusiv LDAP, DNS, Kerberos și RPC. În funcție de cazurile dvs. de utilizare,mașinile virtuale (vm) implementate în Google Cloud, precum și mașinile care rulează local, ar putea avea nevoie de acces la aceste servicii pentru a profita de ActiveDirectory.

pentru a reduce suprafața de atac a controlerelor de domeniu și a VM-urilor, ar trebui să utilizațifirewalls pentru a interzice orice comunicare în rețea care nu este strict necesară.Acest articol descrie modul de configurare a firewall-urilor pentru a se potrivi cazurilor comune de utilizare ActiveDirectory, în timp ce interzice alte comunicații de rețea.

- Logon versus autentificare

- cazuri de utilizare obișnuită

- accesarea anunțului Microsoft gestionat din cadrul VPC

- Domain name resolution

- autentificarea la un VM folosind Kerberos

- autentificarea la un VM folosind NTLM

- conectarea și procesarea logonurilor de domeniu

- administrarea gestionate Microsoft ad

- conectarea Microsoft ad gestionat la un director activ local

- crearea și verificarea încrederii

- rezolvarea numelor DNS Google Cloud din local

- delegația DNS

- condițional DNS forwarding

- rezolvarea numelor DNS Locale din Google Cloud

- accesarea resurselor Microsoft Ad gestionate din local

- autentificarea la un VM de la local folosind Kerberos

- autentificarea la un VM de la local folosind NTLM

- procesarea logon-urilor pentru utilizatorii pădurii locale

- accesarea resurselor Active Directory locale din Google Cloud

- autentificarea la un VM local folosind Kerberos

- autentificarea la un VM local folosind NTLM

- procesarea logon-urilor pentru utilizatorii pădurii Microsoft Ad gestionate

Logon versus autentificare

în timp ce termenii logon și autentificare sunt adesea folosiți interschimbabil,ei au semnificații diferite în contextul securității Windows. Logondescrie procesul care are loc pe sistemul pe care un utilizator îl accesează to.In în contrast, autentificarea este efectuată de computerul pe care se află contul Utilizatorului.

când utilizați un cont local pentru a vă conecta la o mașină, atât conectarea, cât și autentificarea sunt gestionate de mașina țintă. Într-un Directoryenvironment activ, este mai frecvent să utilizați un utilizator de domeniu pentru a vă conecta. În acest caz, conectarea este gestionată de mașina țintă, în timp ce autentificarea este efectuată de un controler de domeniu.

pentru a se autentifica, un client poate folosi eitherKerberos sau NTLM .Odată ce un client se autentifică, mașina țintă trebuie să proceseze conectarea.În funcție de tipul de logon solicitat de client, acest lucru ar putea necesita o interacțiune suplimentară cu controlerele de domeniu folosind protocoale precum Kerberos,NTLM ,LDAP ,RPC sau SMB .

deoarece autentificarea și procesarea logon-urilor necesită protocoale diferite, este util să se facă distincția între cele două concepte atunci când se identifică configurația rightfirewall.

cazuri de utilizare obișnuită

următoarele secțiuni descriu cazuri de utilizare obișnuită pentru accessingManaged Microsoft AD și arată ce reguli de firewall trebuie să configurați pentru fiecare caz de utilizare.

dacă nu intenționați să integrați anunțul Microsoft gestionat cu un director on-premisesActive, trebuie doar să citiți prima secțiune a acestui articol,accesând anunțul Microsoft gestionat din cadrul VPC. Dacă intenționați să creațio relație de încredere între Microsoft Ad gestionat și un ActiveDirectory local, se aplică întregul articol.

puteți utiliza jurnalele de reguli firewall pentru a analiza dacă pot fi necesare porturi suplimentare. Deoarece theimplied deny ingress rule areblogging dezactivat, trebuie mai întâi să creați o regulă de firewall personalizată, cu prioritate redusă, care neagă tot traficul de intrare, dar are activată înregistrarea firewall-ului. Cu thisrule în loc, orice încercare de conectare nu a reușit provoacă o intrare jurnal pentru a fi publicat la Stackdriver. Deoarece regulile firewall-ului pot produce un volum semnificativ de jurnale, luați în considerare dezactivarea jurnalizării firewall-ului din nou după ce ați finalizat analiza.

accesarea anunțului Microsoft gestionat din cadrul VPC

când utilizați rețeaua implicită pentru a implementa Microsoft ad gestionat, nu este necesară nicio altă configurație pentru a activa VMs în VPC pentru a accesa Active Directory.

Dacă v-ați personalizat configurația VPC sau regulile firewall-ului, trebuie să vă asigurați că configurația firewall-ului permite în continuare comunicarea cu Microsoft ad gestionat. Următoarele secțiuni descriu regulile firewall – uluipoate fi necesar să creați.

Domain name resolution

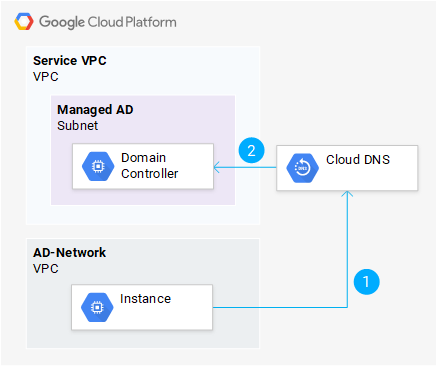

când un VM încearcă să rezolve un nume DNS, acesta nu interoghează direct un domaincontroller. În schimb, interogarea DNS este trimisă serverului de metadate, care esteserverul DNS implicit configurat pentru VM-urile Compute Engine. Serverul de metadate redirecționează interogarea către o zonă de redirecționare privată DNS cloud creată de Microsoft ad. Această zonă de redirecționare transmite apoi interogarea către controlerul de domeniu corespunzător.

nu aveți nevoie pentru a configura orice reguli firewall pentru a activa acest caz de utilizare.Comunicarea către cloud DNS(1) este întotdeaunapermisă pentru VM-uri într-un VPC și Microsoft Ad gestionat permite cererile DNS răsplătite din Cloud DNS Cloud DNS (2) în mod implicit.

autentificarea la un VM folosind Kerberos

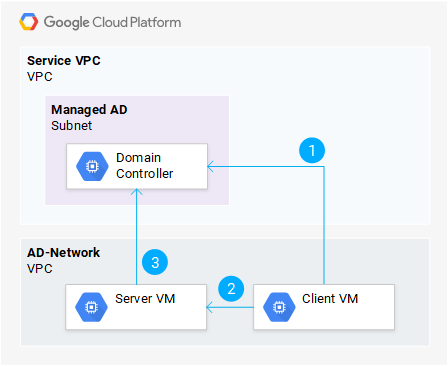

Un utilizator care s-a conectat la un VM ar putea necesita acces la un serviciu furnizat de un VM diferit. De exemplu,un utilizator poate încerca să deschidă o conexiune RDP, să acceseze o partajare de fișiere sau să acceseze o resursă HTTP care necesită autentificare.

pentru a permite unui utilizator să se autentifice la serverul VM folosind Kerberos, clientul VMhas pentru a obține un bilet Kerberos adecvat de la unul dintre controlerele Microsoft ad gestionate mai întâi.

pentru a permite VM-urilor să se autentifice la altul folosind Kerberos, comunicarea următoare trebuie să fie permisă de regulile firewall-ului:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

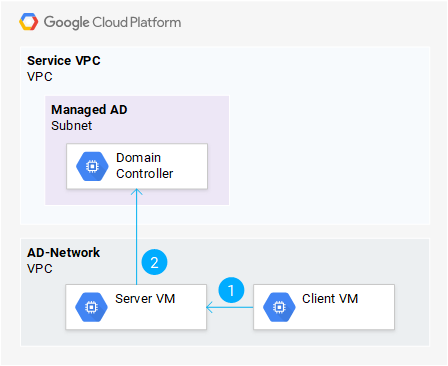

autentificarea la un VM folosind NTLM

deși Windowsprefers Kerberos peste NTLM în cele mai multe cazuri, clienții ar putea avea nevoie ocazional să se întoarcă la utilizarea NTLM forauthentication. NTLM se bazează peautentificarea prin trecere și, prin urmare, necesită serverului să comunice cu unul dintre controlerele de domeniu Microsoft ad gestionate pentru a autentifica utilizatorul.

pentru a permite VM-urilor să autentifice alte VM-uri folosind NTLM, comunicarea următoare trebuie să fie permisă de regulile firewall-ului:

| acțiune | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | Client vm | Server VM | Protocol utilizat pentru a accesa vm, cum ar fi HTTP (TCP/80, TCP/443) sau RDP (Tcp/3389) |

| 2 | permite | client vm | gestionat Microsoft ad subrețea | a se vedea logon de procesare. |

conectarea și procesarea logonurilor de domeniu

pentru a funcționa ca membru de domeniu și pentru a procesa logon-uri de la utilizatori, o mașină trebuie să poată interacționa cu Active Directory. Setul exact de protocoale utilizatedepinde de tipul de conectare pe care clienții individuali îl solicită. Pentru a sprijini toate comunescenarii, ar trebui să permiteți următoarea combinație de protocoale.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe următoarele protocoale:

| acțiune | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | Server VM | gestionat Microsoft AD subrețea | Kerberos Schimbare parolă (UDP/464, TCP/464) secure LDAP (TCP/636, TCP/3269) |

administrarea gestionate Microsoft ad

trebuie să utilizați adomain-alăturat vmpentru a gestiona gestionate Microsoft ad. Pentru a utiliza instrumente precum Active DirectoryAdministrative Center pe acest VM, VM trebuie, de asemenea, să poată accesaservicii web Active Directory expuse de Microsoft Ad Domaincontrolere gestionate.

| acțiune | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | Admin vm | gestionat Microsoft ad subrețea | servicii web ad (TCP/9389) |

conectarea Microsoft ad gestionat la un director activ local

pentru a conecta Microsoft ad gestionat la un director activ local, trebuie să creați o relație de încredere între păduri. În plus, ar trebui să enableDNS rezoluție nume între Google Cloud și mediul local.

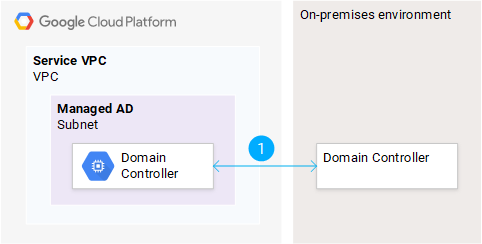

crearea și verificarea încrederii

pentru a crea și verifica o încredere forestieră, controlerele Microsoft Addomain gestionate și controlerele de domeniu rădăcină ale forestm trebuie să poată comunica bidirecțional.

pentru a activa crearea și verificarea încrederii, configurați firewallul localpentru a permite traficul de intrare și ieșire care se potrivește cu aceste caracteristici:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

gestionat Microsoft AD este preconfigurat pentru a permite trafic de potrivire thesecharacteristics, astfel încât să nu aveți nevoie pentru a configura reguli suplimentare firewall pe Google Cloud.

rezolvarea numelor DNS Google Cloud din local

există două modalități prin care puteți permite mașinilor locale să rezolve numele DNS în Microsoft ad gestionat: delegarea DNS și redirecționarea DNS condiționată.

delegația DNS

domeniul DNS utilizat de Microsoft Ad gestionat ar putea fi un subdomeniu al domeniului theDNS utilizat local. De exemplu, puteți utiliza cloud.example.com forManaged Microsoft AD în timp ce utilizați example.com la fața locului. Pentru a permite clienților să rezolve numele DNS ale resurselor Google Cloud, puteți seta delegarea upDNS.

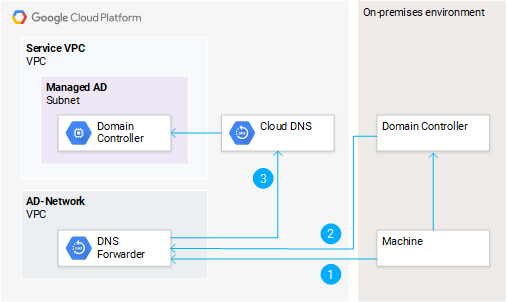

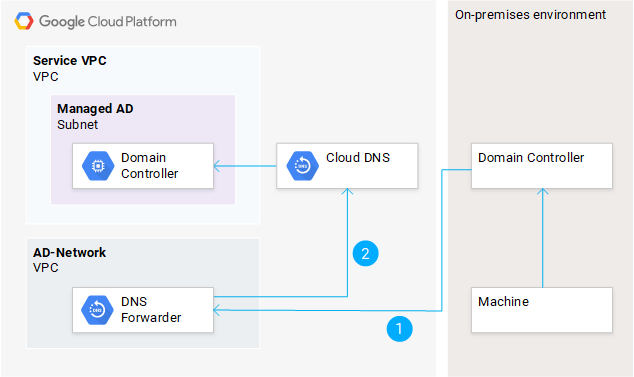

când se utilizează delegarea DNS, încercările de a rezolva numele DNS al resursei aGoogle cloud interoghează mai întâi un server DNS local. DNSserver redirecționează apoi clientul către cloud DNS, care, la rândul său, transmite therequest către unul dintre controlerele de domeniu Microsoft Ad gestionate.

expunerea DNS-ului Cloud la rețelele locale necesită crearea și Politica serverului de intrare.Aceasta va crea o adresă IP de expediere de intrare care face parte din VPC.

pentru a utiliza adresa expeditorului din local, configurați-vă on-premisesfirewall pentru a permite traficul de ieșire care se potrivește cu caracteristicile de mai jos.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

condițional DNS forwarding

domeniul DNS utilizat de Microsoft Ad gestionat ar putea să nu fie un subdomeniu al domeniul THEDNS utilizat la fața locului. De exemplu, puteți utilizacloud.example.com forManaged Microsoft AD în timp ce utilizați corp.example.local on premises.

în scenarii în care domeniile DNS nu au legătură, puteți configura condițional DNSforwarding în local Active Directory DNS. Toate interogările care se potrivesc cu numele DNS utilizat de anunțul Microsoft gestionat vor fi apoi redirecționate către cloud DNS.

pentru a utiliza condițional DNS forwarding, trebuie să configurați politica aDNS care permite inbound DNS forwardingfirst. Pentru a utiliza adresa expeditorului rezultată din local, configurați firewall-ul youron-premises pentru a permite traficul de ieșire care se potrivește cu caracteristicile de mai jos.

| acțiune | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | Ad local | adresa IP de redirecționare DNS | DNS (UDP/53, TCP/53) |

în partea Google Cloud, creați o regulă de paravan de protecție pentrupermiteți traficul de intrare care corespunde acestor criterii.

nu aveți nevoie pentru a configura orice reguli firewall pentru a permite comunicarea de la Thedns expeditor la cloud DNS (2).

rezolvarea numelor DNS Locale din Google Cloud

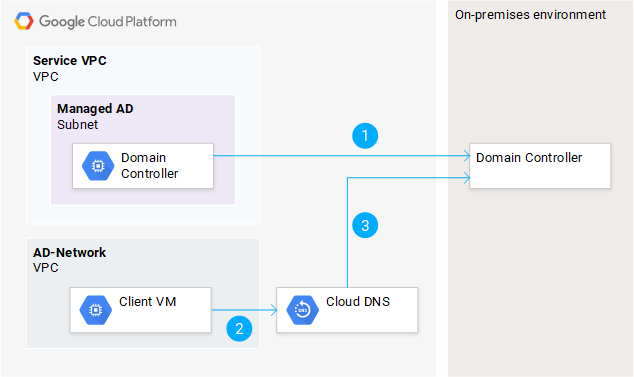

Microsoft Ad gestionat utilizează redirecționarea DNS condiționată pentru a rezolva numele DNS din pădurea locală. Pentru a permite, de asemenea, clienților care rulează în Google Cloud să rezolve numele DNS care sunt gestionate de un director activ local, puteți crea o zonă de redirecționare privată inCloud DNS DNS care redirecționează interogările către controlerele de domeniu locale.

pentru a activa rezolvarea numelor DNS Locale din Google Cloud, configurați paravanul de protecție local pentru a permite traficul de intrare conform tabelului următor.

| acțiune/th> | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | gestionate Microsoft AD | local AD | DNS (UDP/53, TCP/53) |

| 2 | permite | cloud DNS (35.199.192.0/19) | local AD | DNS (UDP/53, TCP/53) |

Google Cloud permite traficul de ieșire corespunzătorîn mod implicit.

accesarea resurselor Microsoft Ad gestionate din local

dacă pădurea Microsoft Ad gestionată este configurată pentru a avea încredere în pădurea locală,este posibil să doriți ca utilizatorii și mașinile locale să poată accesa resursele din Pădurea Microsoft Ad gestionată.

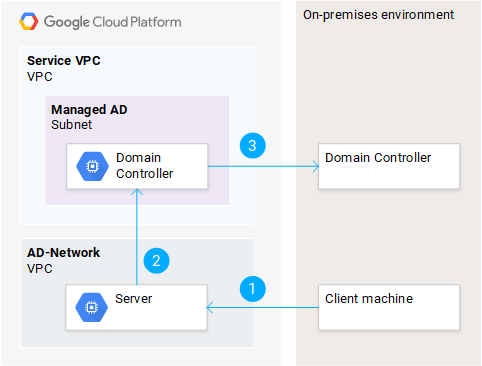

autentificarea la un VM de la local folosind Kerberos

Un utilizator care s-a conectat la o mașină locală poate necesita acces la un serviciu furnizat de un VM care rulează pe Google Cloud și este membru al unei rețele Microsoft AD forest. De exemplu, un utilizator poate încerca să deschidă o conexiune RDP, să acceseze o partajare de fișiere sau să acceseze o resursă HTTP care necesită autentificare.

pentru a permite utilizatorilor să se autentifice la serverul VM folosind Kerberos, clientmachine trebuie să obțină un bilet Kerberos adecvat. Acest lucru necesităcomunicarea cu unul dintre controlerele de domeniu local, precum și cu unul dintre controlerele de domeniu Microsoft Ad gestionate.

pentru a permite autentificarea VM-urilor locale utilizând Kerberos, configurați firewall-ul youron-premises pentru a permite următorul trafic de ieșire.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

în partea Google Cloud, creați reguli de firewall pentru a împiedica traficul de intrare pentru (1) și (2). Traficul de ieșire către Microsoft Ad(3) gestionat este permis în mod implicit.

autentificarea la un VM de la local folosind NTLM

atunci când se utilizează NTLM pentru a autentifica un utilizator dintr-un local Directoryforest activ la un server VM s-au alăturat la un gestionat Microsoft AD forest, controlere de domeniu Microsoft ad gestionate trebuie să comunice cu controlere de domeniu local.

pentru a permite autentificarea VM-urilor locale utilizând NTLM, configurați paravanul de protecție local youron pentru a permite traficul de intrare și ieșire după cum urmează.

| acțiune | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | mașină Client (local) | Server VM (Google Cloud) | protocol utilizat de aplicație, cum ar fi HTTP (TCP/80, TCP/443) sau RDP (Tcp/3389) |

| 2 | permite | server VM | gestionat Microsoft ad subrețea | a se vedea logon de procesare. |

| 3 | permite | gestionat Microsoft ad subrețea | local AD | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

în partea Google Cloud, creați reguli firewall pentru a împiedica traficul de intrare pentru (1). Traficul de ieșire pentru (2) și (3) este permisîn mod implicit.

procesarea logon-urilor pentru utilizatorii pădurii locale

pentru a procesa o conectare pentru un utilizator al pădurii locale, un VM trebuie să poată interacționa cu directorul activ local. Setul exact de protocoale utilizate depinde detipul de logon solicitat de client. Pentru a sprijini toate scenariile comune, configurați firewall-ul youron-premises pentru a permite traficul de intrare care se potrivește cu aceste caracteristici.

| acțiune | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | Server VM (Google Cloud) | subrețea Ad locală | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

în funcție de cazul dvs. de utilizare exactă, ați putea dori, de asemenea, să permiteți următoarele protocoale.

- schimbarea parolei Kerberos (UDP/464, TCP/464)

- Secure LDAP (TCP/636, TCP/3269)

în partea Microsoft Ad gestionată, traficul de ieșire corespunzător este permisîn mod implicit.

în VM-urile administrative, este posibil să nu intenționați să permiteți conectările de la utilizatorii pădurii on-premises. O activitate pe care probabil trebuie să o efectuațivm-uri administrative este totuși gestionarea membrilor grupului. Ori de câte ori utilizați selectorul de obiecte pentru a face referire la un utilizator sau grup din pădurea dvs. locală, selectorul de obiecte va necesita acces la controlerele de domeniu locale. Pentru ca acest lucru să funcționeze, vm administrativ necesită același acces la controlerele dvs. de domeniu directory on-premisesActive ca și pentru procesarea logon-urilor pentru utilizatorii pădurii locale.

accesarea resurselor Active Directory locale din Google Cloud

dacă pădurea locală este configurată pentru a avea încredere în pădurea Microsoft Ad gestionată,este posibil să doriți ca utilizatorii din Pădurea Microsoft Ad gestionată să poată accesa resursele locale.

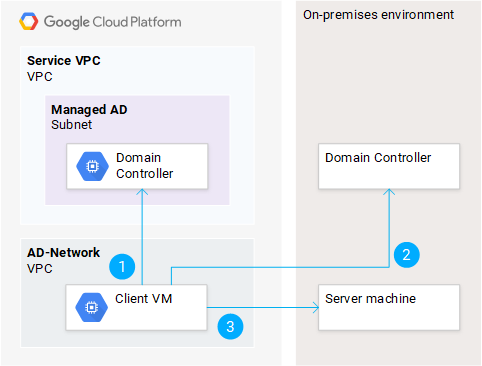

autentificarea la un VM local folosind Kerberos

Un utilizator care s-a conectat la un VM care rulează pe Google Cloud și care este membru al pădurii Microsoft Ad gestionate ar putea necesita acces la un serviciu furnizat de o mașină locală care este membru al pădurii dvs. locale.De exemplu, utilizatorul poate încerca să deschidă o conexiune RDP, să acceseze o partajare de fișiere sau să acceseze o resursă HTTP care necesită autentificare.

pentru a permite utilizatorului să se autentifice la mașina locală folosind Kerberos, theVM trebuie să obțină un bilet Kerberos adecvat. Acest lucru necesită mai întâi comunicarea cu unul dintre controlerele de anunțuri Microsoft gestionate și apoi cu controlerele de domeniu locale.

pentru a permite autentificarea vm local utilizând Kerberos, configurați paravanul de protecție local youron pentru a permite traficul de intrare care corespunde caracteristicilor de mai jos.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by aplicație, cum ar fi HTTP (TCP/80, TCP/443) sau RDP (TCP/3389) |

pe partea Google Cloud, traficul de ieșire corespunzător este permisîn mod implicit.

autentificarea la un VM local folosind NTLM

atunci când se utilizează NTLM pentru a autentifica un utilizator de la gestionat Microsoft AD forest toa mașină server care este asociat la dumneavoastră local forest, Controlere on-premisedomain trebuie să fie în măsură să comunice cu controlere de domeniu Microsoft ad gestionate:

pentru a permite autentificarea vm local utilizând Kerberos, configurați firewall-ul local youron pentru a permite traficul de intrare și ieșire care se potrivește cu aceste caracteristici.

| acțiune | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | Client vm (Google Cloud) | server machine (local) | protocol utilizat de aplicație, de exemplu HTTP (TCP/80, TCP/443) sau RDP (Tcp/3389) |

| 2 | permite | local AD | gestionat Microsoft Ad subrețea | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

pe partea Google Cloud, traficul de ieșire pentru (1) și traficul de intrare pentru(2) este permis de implicit.

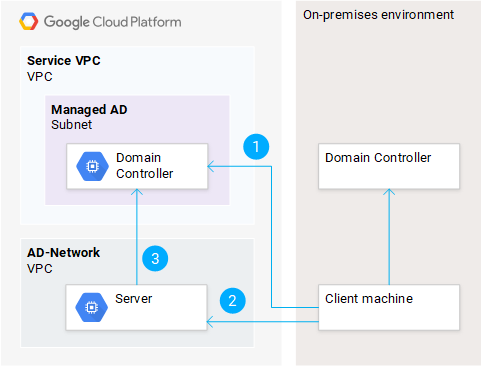

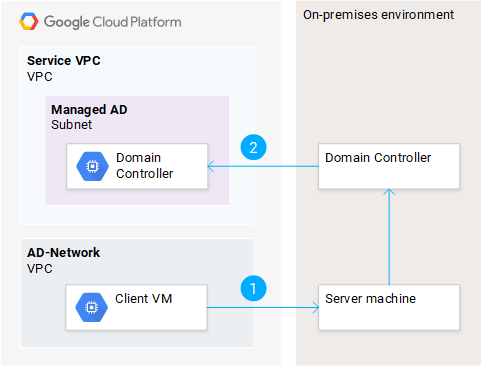

procesarea logon-urilor pentru utilizatorii pădurii Microsoft Ad gestionate

pentru a procesa o conectare pentru un utilizator al pădurii Microsoft Ad gestionate, o mașină care rulează local trebuie să poată interacționa cu controlerele Microsoft Addomain gestionate. Setul exact de protocoale utilizate depinde detipul de logon solicitat de client. Pentru a sprijini toate scenariile comune, ar trebui să permitețiurmătoarea combinație de protocoale.

| acțiune | de la | la | protocoale | |

|---|---|---|---|---|

| 1 | permite | mașină Server (local) | gestionat Microsoft AD subrețea | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

în funcție de cazul dvs. exact de utilizare, ați putea dori, de asemenea, să permiteți următoarele protocoale.

- schimbarea parolei Kerberos (UDP/464, TCP/464)

- Secure LDAP (TCP/636, TCP/3269)

asigurați-vă că firewall-urile locale permit traficul de ieșire care se potrivește cu aceste caracteristici. Nu este necesar să configurați regulile firewall-ului înGoogle Cloud pentru a activa traficul de intrare corespunzătormanaged Microsoft AD.

pe mașinile administrative, este posibil să nu intenționați să permiteți conectările de la utilizatorii Microsoft AD forest gestionat. O activitate pe care probabil trebuie să o efectuațimașini administrative este gestionarea membrilor grupului. Ori de câte ori utilizați selectorul de obiecte pentru a face referire la un utilizator sau grup din Pădurea Microsoft gestionată, atunci selectorul de obiecte va necesita acces la controlerele Microsoft Addomain gestionate. Pentru ca acest lucru să funcționeze, mașina administrativă necesită același acces la controlerele de domeniu Microsoft Ad gestionate ca și pentru procesarea logonurilor pentru utilizatorii pădurii Microsoft Ad gestionate.